近日,腾讯御见威胁情报中心监测到新型勒索病毒Clop在国内开始传播,国内某企业被攻击后造成大面积感染,该病毒暂无有效的解密工具,致该受害企业大量数据被加密而损失严重,我们提醒各政府企业单位注意防范。

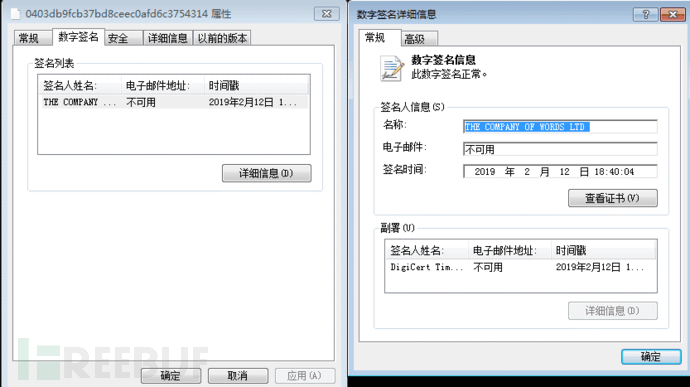

与其他勒索病毒不同的是,Clop勒索病毒部分情况下携带了有效的数字签名,数字签名滥用,冒用以往情况下多数发生在流氓软件,窃密类木马程序中。勒索病毒携带有效签名的情况极为少见,这意味着该病毒在部分拦截场景下更容易获取到安全软件的信任,进而感染成功,造成无法逆转的损失。

勒索病毒携带有效签名

分析

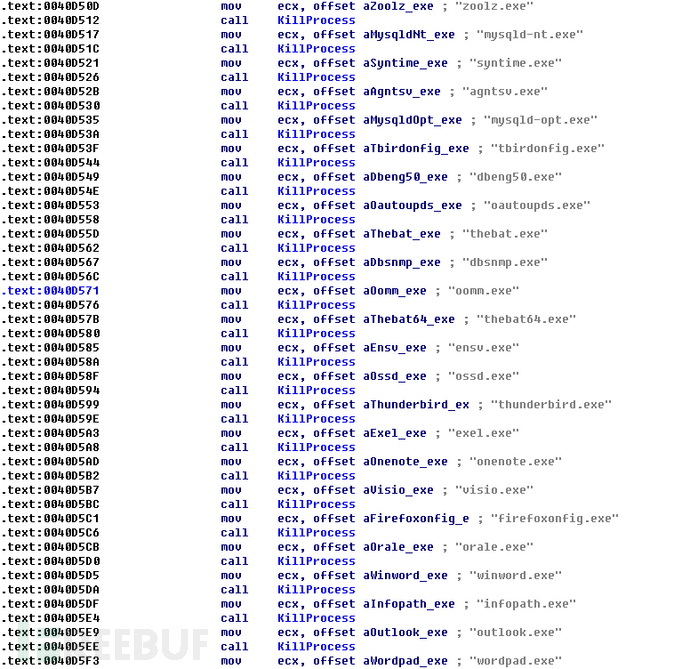

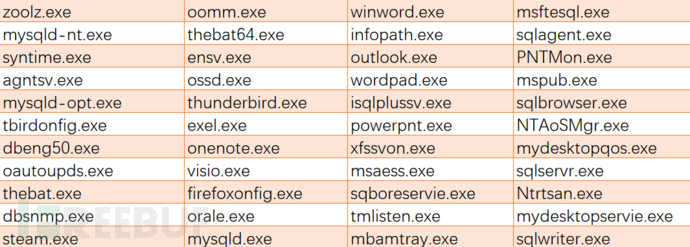

Clop勒索病毒首先会结束大量文件占用类进程,以保证加密文件过程中避免因文件占用造成加密失败,病毒会尝试以白名单过滤的方式加密本地磁盘和网络共享目录文件,加密时通过判断文件大小来采取不同的加密方式。对每个文件生成文件加密密钥,加密文件完成后使用内置的RSA公钥加密文件密钥信息后追加到文件末尾,被加密后的文件暂时无法解密。

病毒结束后台应用进程的代码

病毒运行后首先结束大量文件占用进程,列表如下

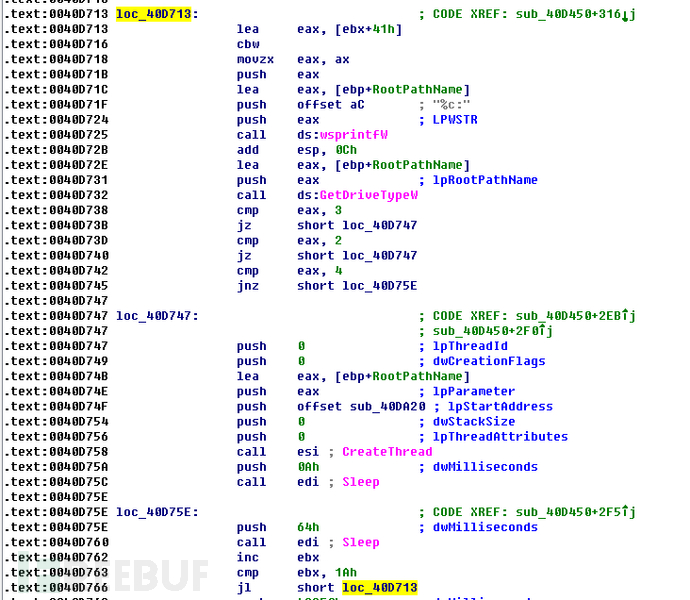

遍历当前系统磁盘准备从根目录开始对文件加密

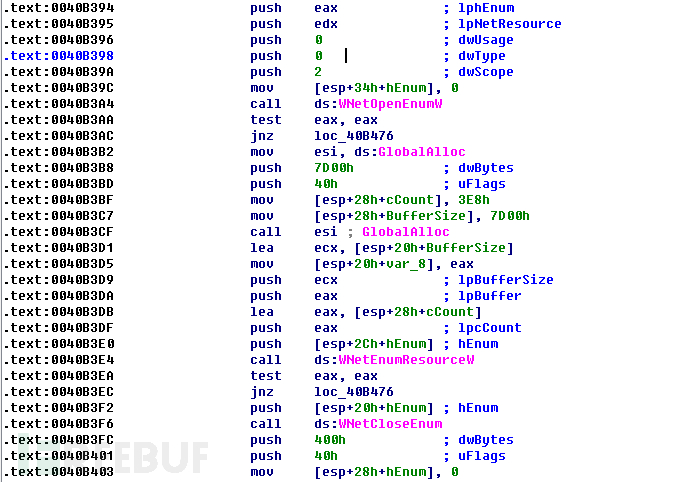

同时会遍历局域网内共享目录,对有权限写入的文件进行加密

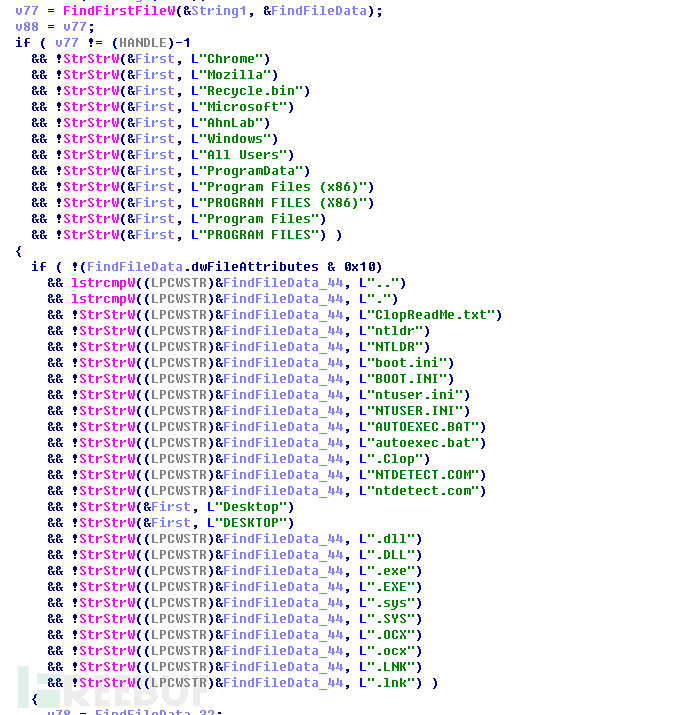

加密文件类型通过文件白名单控制

白名单后缀:

.dll、.DLL、.exe、.EXE、.sys、.SYS、.OCX、.ocx、.LNK、.lnk、.Clop

白名单文件:

ntldr、NTLDR、boot.ini、BOOT.INI、ntuser.ini、NTUSER.INI、AUTOEXEC.BAT、autoexec.bat、NTDETECT.COM、ntdetect.com、ClopReadMe.txt

白名单目录:

Chrome、Mozilla、Recycle.bin、Microsoft、AhnLab、AllUsers、ProgramData、Program Files(x86)、PROGRAM FILES (X86)、Program Files、PROGRAM FILES

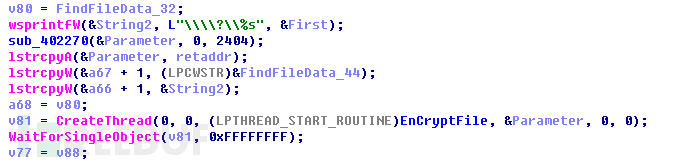

对遍历到的文件单独启动线程来进行加密

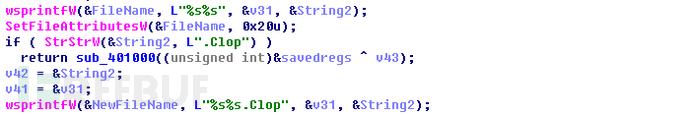

加密文件首先判断后缀,如果文件名中包含.Clop则不加密

判断文件大小作不同的加密方案

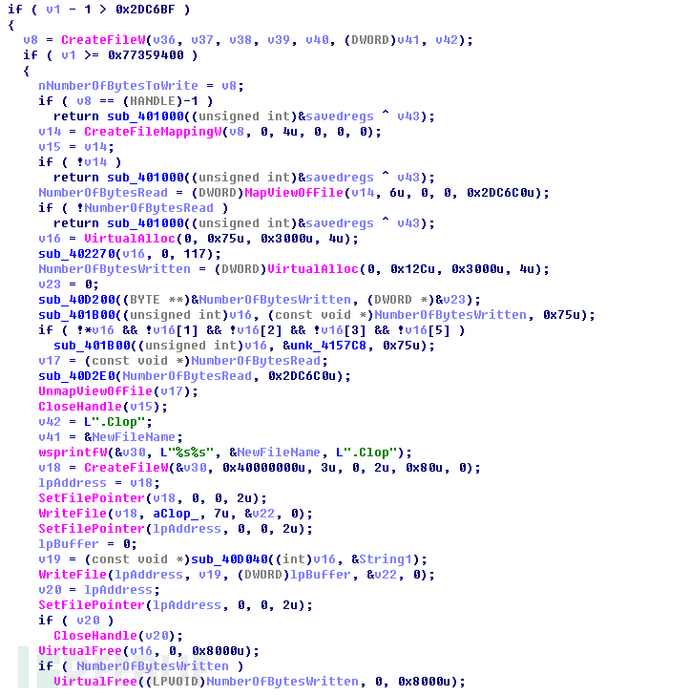

病毒加密文件时会判断文件大小,当文件大于0x2dc6c0字节(约2.8-2.9MB)时,采用文件映射方式改写文件数据,且加密数据大小固定为0x2DC6C0字节(约2.8-2.9MB),其余情况则以采取先读取文件实际大小,加密文件数据,写入新文件加密内容,删除原文件的方式完成加密过程。

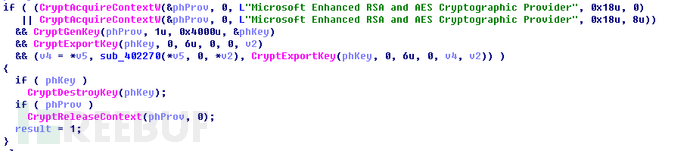

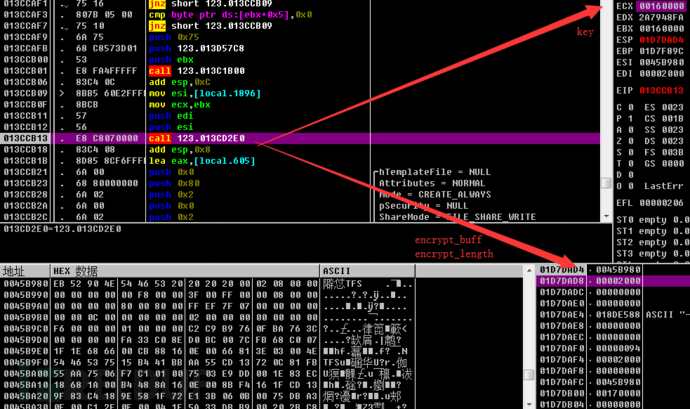

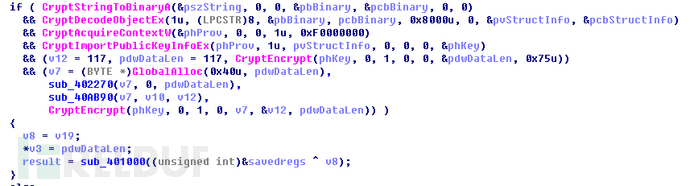

对每个文件生成导出一个RSA公钥(文件加密算法非RSA,但用该密钥)

公钥信息如图,该密钥用于文件加密

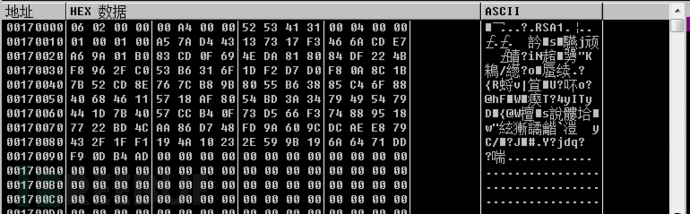

调用函数13cd210对称加密算法对文件数据进行加密

使用硬编码的RSA公钥再对文件加密密钥加密

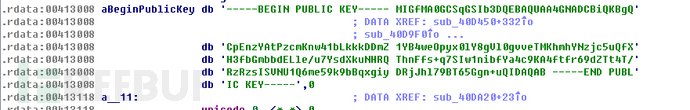

硬编码公钥信息

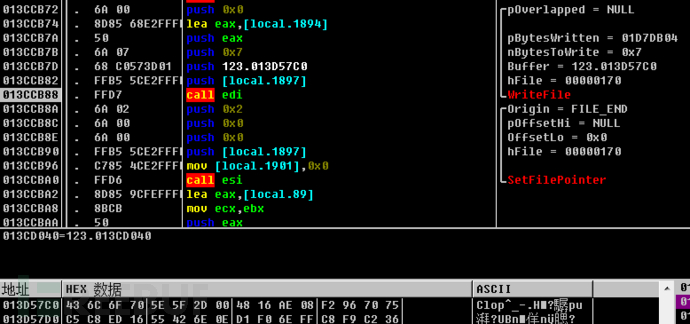

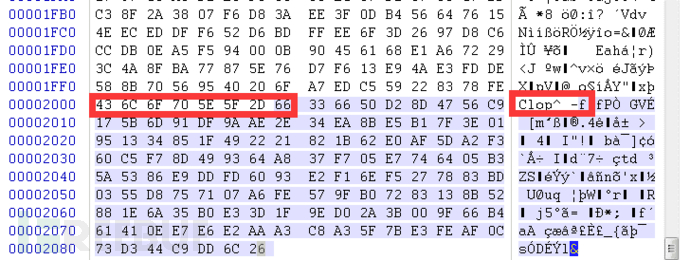

文件数据加密完成后写入加密数据分隔标识符“Clop^_-”

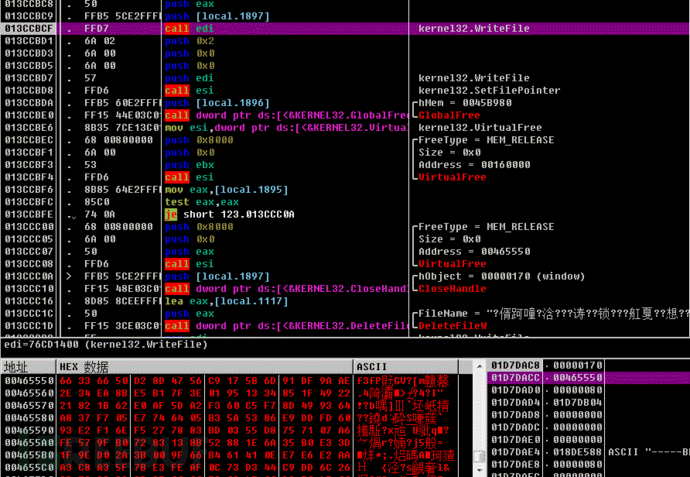

随后写入加密后的文件密钥数据,并删除原文件

被加密文件末尾附加数据

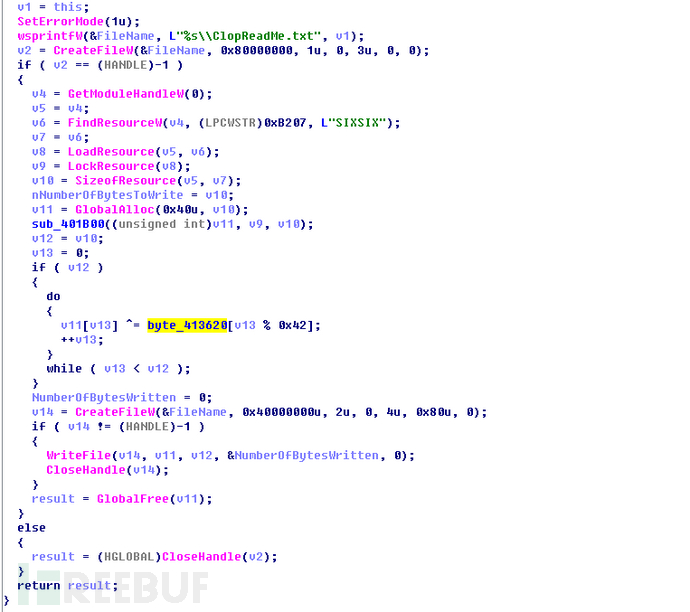

勒索说明文档ClopReadMe.txt通过查找资源SIXSIX解密后创建。解密方式为硬编码数据模运算后加循环异或。

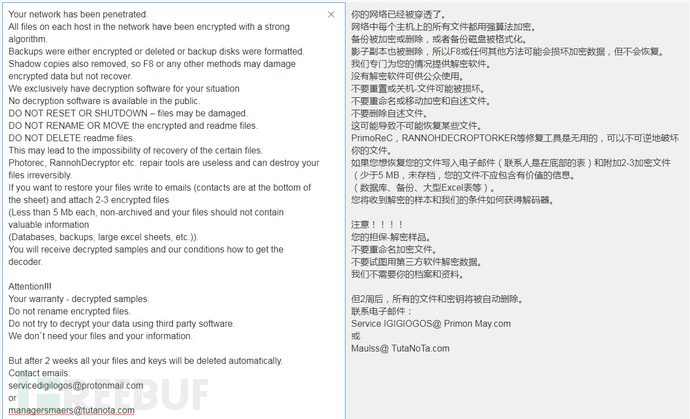

留下名为ClopReadMe.txt的勒索说明文档,恐吓受害者,要求在两周内联系病毒作者缴纳赎金,否则将无法恢复文件。

安全建议

企业用户:

1、 尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、 尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、 采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、 对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、 对重要文件和数据(数据库等数据)进行定期非本地备份。

6、 在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、 开启电脑管家,拦截可能的病毒攻击。

2、 打开文档守护者功能,利用磁盘冗余空间备份文档,万一遭遇病毒破坏,还有机会恢复文件。

IOCs:

MD5

0403db9fcb37bd8ceec0afd6c3754314

8752a7a052ba75239b86b0da1d483dd7