一、概述

近日腾讯电脑管家收到用户反馈,在用电脑管家或急救箱等杀毒软件进行杀毒时,系统会被强制重启,经分析发现系统被安装Rootkit病毒,病毒为对抗杀毒软件,一查杀就强制重启系统。根据病毒特性,电脑管家将其命名为suoye(锁页)木马。

Suoye木马其传播源为各种Windows、Office盗版激活工具,经分析该木马实际为“主页保安”软件的驱动模块,主页保安官网宣称是其旧版本被病毒利用,但该软件其行为和病毒及其相似,包括对抗杀毒软件,阻止杀毒软件写BCD配置文件等。该木马还和独狼2木马进行捆绑传播。

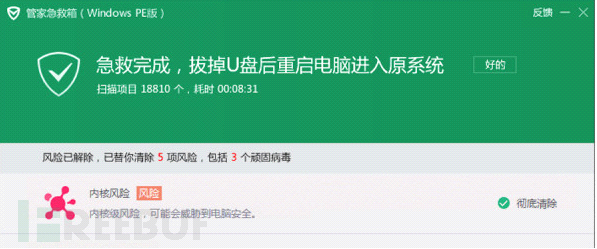

Suoye木马还采取强对抗手段,当用户使用多款杀毒软件,或急救箱杀毒时,病毒会强制重启计算机,从而中断杀毒操作。推荐用户下载电脑管家急救盘,使用U盘急救箱开机查杀。 (使用指引参考文末)

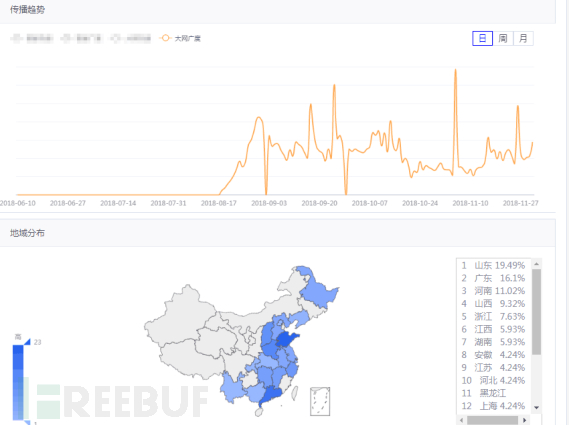

木马传播趋势

主页锁定

二、详细分析

我们分析了其中一个传播源:xiaoma激活工具,该盗版激活工具携带的Suoye病毒有如下恶意行为:

1) 静默推装2345浏览器及360浏览器;

2) 在temp目录下释放并运行木马文件svchost.exe及wwwiw121com.exe

3) svchost.exe在driver目录下释放独狼2系列Rootkit病毒并加载运行,wwwiw121com.exe将其自身复制到HomePageSecurityGuard目录下并重命名为protece.exe,随后在驱动目录下释放suoye驱动病毒并加载运行

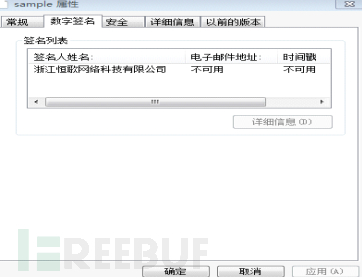

释放在driver目录下的三个Rootkit病毒,sample.sys,192C9A69.sys(随机名),a302480006.sys(随机名),其中sample.sys和192C9A69.sys数字签名为"浙江恒歌网络科技有限公司"(该签名经常被病毒滥用),为前段时间披露的"独狼2"rootkit,主要功能是对抗杀毒软件,阻断联网,锁主页等,详细分析可参考:Rootkit病毒“独狼2”假冒激活工具传播,锁定23款浏览器主页,已感染上万台电脑。

a302480006.sys(随机名)为suoye驱动木马

独狼2rootkit

Suoye驱动木马分析

加载运行后会创建多个回调,包括注册表cmpcallback,进程创建回调,关机回调等。在cmpcallback中实现自身注册表保护,在进程创建回调中实现主页劫持,在关机回调中实现自保护如回写注册表及文件。

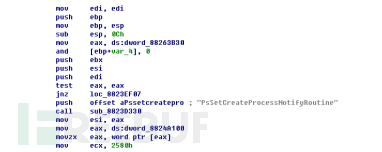

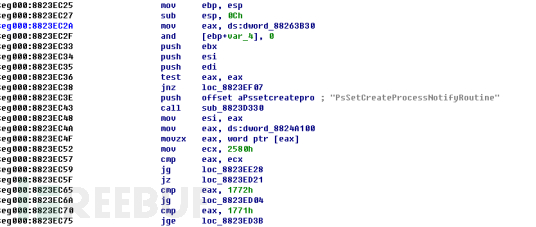

注册进程创建回调

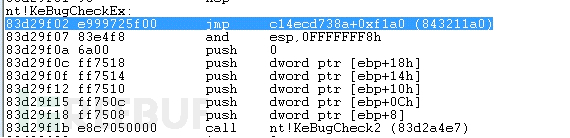

随后会创建多个系统线程,线程函数地址为KeBugCheckEx,该函数已经被被hook ,会跳转到rootkit模块内执行真正的线程函数。在该线程函数内完成了主要的恶意功能,其目的主要是实现隐藏,让杀毒工具看起来其线程地址是在nt模块内

keBugCheckEx被hook后

强制重启电脑

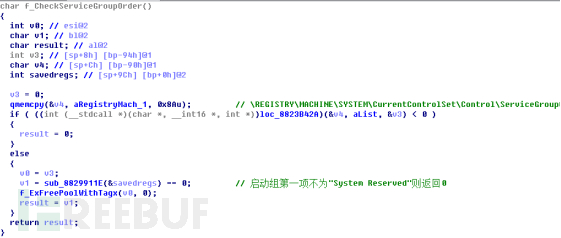

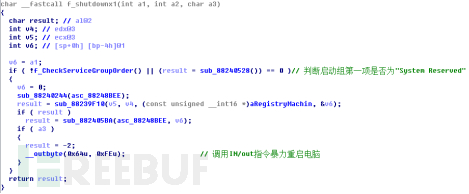

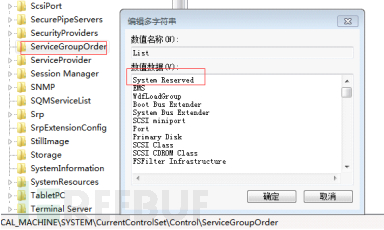

suoye木马会不断的检查系统启动组注册表项HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ServiceGroupOrder下的List键值,系统默认该键值第一项为SystemReserved,如果检查到启动组第一项不是System Reserved则暴力重启电脑。

检查启动组ServiceGroupOrder

通过OUT指令直接写IO端口0x64实现强制重启,往64号端口写入0xFE后电脑强制重启以阻断杀毒软件查杀

暴力重启电脑

Suoye木马的检测逻辑似乎并不是十分严谨,手动测试修改该键值也会立即重启并没有检查用户环境是否运行了杀毒软件,由于不少木马病毒为了更早的获得加载执行机会,往往会修改启动组顺序,如果用户电脑先感染了其他木马病毒并且修改了启动组顺序,这时再感染了xx木马的话则用户电脑会一直处在不断重启的状态

系统默认启动组顺序

主页劫持

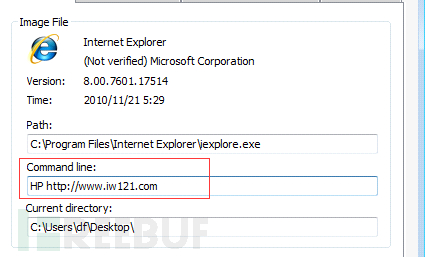

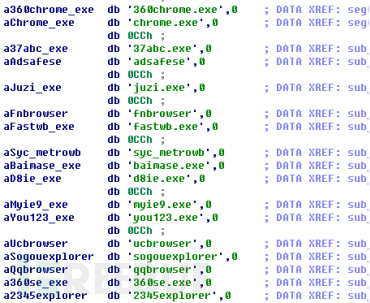

注册了进程创建回调例程,在进程回调中通过apc注入代码,如果检测到浏览器进程启动,则修改启动命令行为HP http://www.iw121.com,最终跳转到www.2345.com/?23024-0096 实现主页劫持。劫持的浏览器包括ie,2345浏览器,QQBrowser,谷歌等主流浏览器

注册进程创建回调

篡改命令行

劫持浏览器列表

上报用户信息

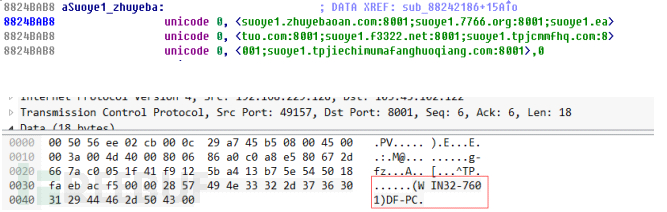

在代码中备份了多个域名以防止失活,端口号为8001,目前这些域名中只有suoye1.zhuyebaoan.com还处于活跃状态,解析指向的ip为103.45.102.122,

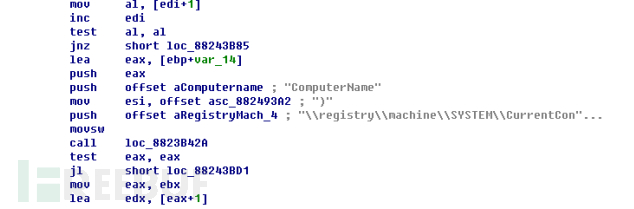

解析域名成功后,随后会收集用户机器版本信息,计算机名等信息进行上报

获取计算机名

上报用户信息

关联分析

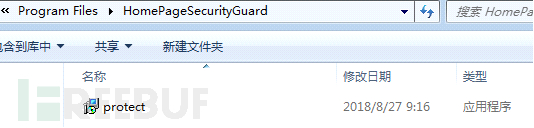

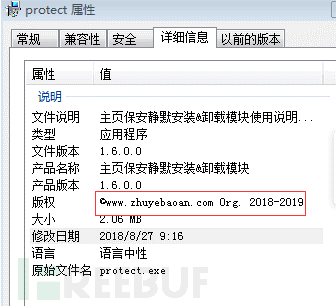

释放suoye木马驱动的母体文件为protect.exe, 其文件信息显示为“主页保安”的静默安装及卸载模块。

protect.exe 文件信息

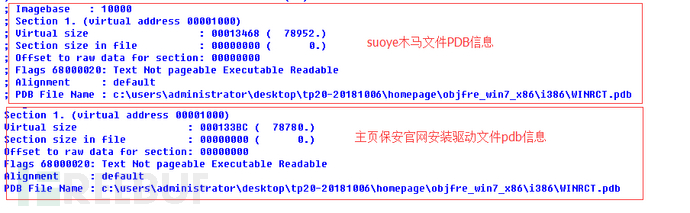

网上搜索显示确实有一款名为主页保安的软件,该软件运行后也会释放一个随机名的驱动文件,经分析其功能及代码结构和suoye驱动木马基本一致,此外suoye木马驱动文件pdb和主页保安驱动文件pdb信息一致。

三、解决方案

1) 盗版激活工具一直是各类木马病毒传播的重要渠道,建议用户尽量不使用这些激活工具;

2) 保持杀毒软件运行,目前关机可以拦截查杀这类病毒,如果提示关闭杀毒软件,不要轻易关闭,除非明确知道该软件无毒;

3) 如果已经中了该病毒的用户,在用杀毒软件或急救箱查杀过程中被强制重启导致杀毒过程中断无法彻底清除该病毒的,可以使用管家PE版急救箱进行查杀,PE版急救箱下载及引导使用链接:https://guanjia.qq.com/avast/283/index.html

WinPE版急救箱(管家急救盘)查杀截图

IOC

MD5:

7990c5c1bd0a6956598cd8334d485fb3

2bf65267a51dff630312b6116da3fdda

21479c496cac91de3e4e765861e9b378

5a50a27bedaecb8ad4247501a3961ca5

IP:

103.45.102.122