近日,思科针对集成管理控制器 (IMC) 中的一个关键漏洞发布了概念验证 (PoC) 漏洞利用程序。该漏洞被识别为 CVE-2024-20356,允许命令注入,可使攻击者获得受影响系统的 root 访问权限。

漏洞概述

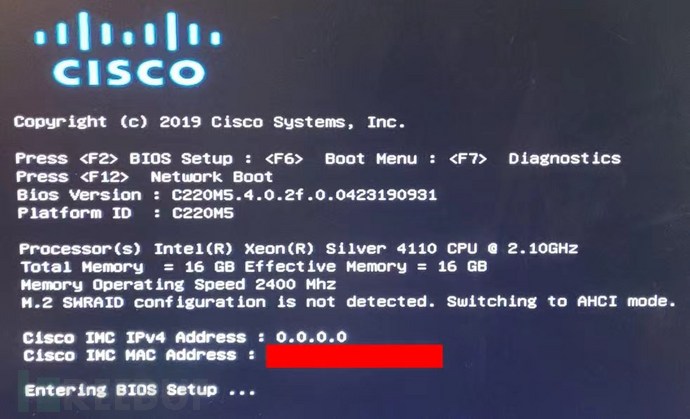

该漏洞存在于思科集成管理控制器(IMC)基于网络的管理界面中,而 IMC 是用于远程管理思科硬件的重要组件。

根据思科发布的官方安全公告,该漏洞是由于 IMC 界面的用户输入验证不足造成的,这一疏忽导致拥有管理权限的经过验证的远程攻击者能够注入恶意命令。

受影响的产品包括一系列思科服务器和计算系统,主要有:

- 5000 系列企业网络计算系统 (ENCS)

- Catalyst 8300 系列边缘 uCPE

- 独立模式下的 UCS C 系列 M5、M6 和 M7 机架式服务器

- UCS E 系列服务器

- UCS S 系列存储服务器

漏洞利用的技术细节

Nettitude 安全研究人员表示,利用程序涉及多个步骤,攻击者通过 Web 界面发送精心制作的命令,就可以在思科硬件的底层操作系统上以 root 权限执行任意代码。

名为 "CISCown "的 PoC 漏洞利用程序是 Nettitude 开发的工具包的一部分,可在 GitHub 上下载,它通过目标 IP、用户名和密码等参数实现漏洞的自动化利用。该工具包还可用于测试漏洞,允许在受影响设的备上部署 telnetd root shell 服务。

这一 PoC 漏洞的发布标志着使用思科受影响产品的企业面临着严重的威胁。因为获得 root 访问权限后攻击者就可能完全控制硬件,导致数据被盗、系统宕机,甚至进一步的网络破坏。

这一 PoC 漏洞的发布标志着使用思科受影响产品的企业面临着严重的威胁。因为获得 root 访问权限后攻击者就可能完全控制硬件,导致数据被盗、系统宕机,甚至进一步的网络破坏。

为此,思科已发布软件更新来解决这一漏洞,强烈建议所有受影响的企业立即更新,确保系统安全。

针对 CVE-2024-20356 的 PoC 漏洞利用的发布凸显了保护复杂网络环境安全所面临的持续挑战,用户和管理员应访问思科官方安全公告页面和托管漏洞利用工具包的 Nettitude GitHub 存储库,了解更多详细信息并及时更新。

参考来源:

https://cybersecuritynews.com/poc-exploit-cisco-imc/