近期,几位F-Secure安全研究人员发现了一种冷启动攻击的新变种,可以窃取计算机上的密码、密钥或是一些加密信息,即便是在计算机断电之后同样可以破解,并且这种攻击对多数现代计算机都适用。

RAM(随机存取存储器)以断电时能够短暂的保留数据而为人称道,在低温条件下保存时间甚至可以更长。而冷启动攻击也正式依托于此,攻击者可以通过这短暂的保留时间来窃取内存中的信息。

冷启动攻击早期防治

冷启动攻击最早发现于2008年,只不过当时的攻击还需要物理访问目标计算机,因此攻击的成本很高,往往用在一些高价值目标而非普通用户上。

所谓兵来将挡水来土掩,各大计算机厂商也针对这个问题制定了一系列的防范措施。

AMD、惠普、IBM、英特尔和微软几大公司组建了可信计算组织(Trusted Computing Group)来解决这个问题,组织制定了一项标准,在电源恢复时覆盖RAM的内容来保护计算机数据免受此类攻击。

标准名称为TCG重置攻击缓解或内存覆盖请求控制(MORLock)。这样即使攻击者能够非常快的创造出保存数据所需的低温条件,在系统启动时内存中的所有信息仍然会被清理。

MORLock成为历史

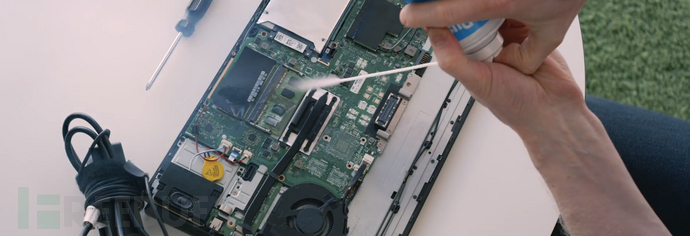

F-Secure的安全研究人员Olle Segerdahl和Pasi Saarinen发现的新型攻击方式,可以通过对存储覆盖指令重新编程来修改存储芯片的动作,因此可以在禁用该项功能后通过外接设备继续启动并提取RAM中的数据。

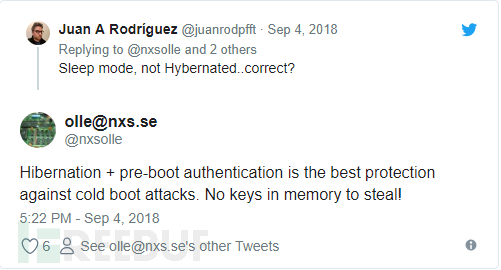

只有完全关闭或休眠的计算机能够免疫这种攻击(因为切断了电源)。但是在睡眠模式下,计算机先前的状态会保存在RAM中,并以最小功率运行以保存数据,因此睡眠模式的计算机同样无法幸免。

一套输出两分钟

两位研究人员通过视频演示,完整的复现了新型冷启动攻击:

最合适的上手时间是计算机关闭-重新启动期间,在此时冻结RAM芯片能够有效的保存数据,利于攻击者的一系列操作。

该技术能够窃取计算机内存中的数据,包括加密硬盘的密钥。

至于BitLocker(驱动器加密),如果用户将其设置为启动时使用PIN码验证身份,那么入侵者只有一次攻击的机会,因为在提取RAM数据时PIN码也是必需的。也就是说,PIN码的存在等于是给数据多上了一道锁。但是在没有PIN验证的计算机上,这种攻击可以做到一打一个准。

在这两位研究员看来,虽然实现攻击需要一定的难度,但是他们相信肯定有一部分人也已经掌握了这种攻击方式,并且伺机而动。当然,对于普通用户来说,用冷启动攻击有点杀鸡用牛刀的意思,因此他们认为,大型企业,例如银行之类的,可能是被重点关注的对象。

如何防范

专家对此建议是,在不用笔记本的时候最好将其完全关闭或休眠(一定要区分休眠和睡眠两种模式),同时再增加PIN码验证,能够最大程度的抵御攻击。

为了证实攻击真实存在,微软方面也针对BitLocker发布了公告,告知用户现在的BitLocker已无法抵御冷启动攻击。

与之对应的是,掌握另一大操作系统的苹果没有做出任何回应,而是直接发布新一代的Mac(手动滑稽),因其CPU采用的独特的加密芯片,这种攻击基本没法破防,所以请广大Mac用户放心食用。(这条不是广告)

*参考来源:thehackernews,Karunesh91编译,转载请注明来自FreeBuf.COM