由9名学者组成的团队向全世界发出警告,OpenPGP和S / MIME电子邮件加密工具中的严重漏洞。该研究小组称,这个代号为EFAIL的漏洞如果被利用,将允许攻击者从发送或接收的消息中提取明文内容。

“他们可能会透露加密电子邮件的明文,包括过去发送的加密电子邮件,”研究人员说。“目前没有可靠的漏洞修复。”

Pretty Good Privacy是用于加密电子邮件的开源端对端加密标准,而S / MIME(安全/多用途Internet邮件扩展)是一种基于非对称加密技术的技术,允许用户发送经过数字签名和加密的电子邮件。

Electronic Frontier Foundation(EFF)的研究人员也证实了这些漏洞的存在,他们建议用户卸载Pretty Good Privacy和S / MIME应用程序,直到发布修复补丁为止。

专家们披露了两种被称为EFAIL的攻击变体 ,在这两种情况下,黑客需要处于加密电子邮件拦截的位置,例如黑客攻击目标电子邮件账户或进行中间人攻击(MitM)。

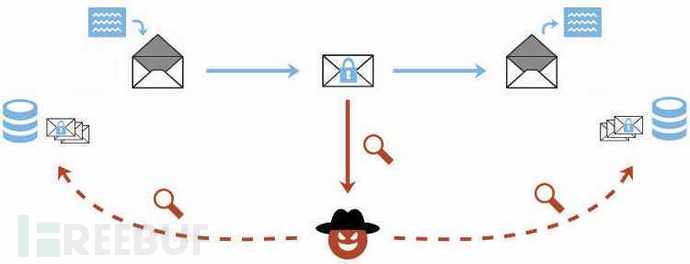

“EFAIL攻击利用OpenPGP和S / MIME标准中的漏洞揭示加密电子邮件的明文。简而言之,EFAIL滥用HTML电子邮件的活动内容,例如外部加载的图像或样式,通过请求URL来渗透明文。“研究人员发表的博客文章中称。

“要创建这些渗透通道,攻击者首先需要访问加密的电子邮件,例如通过窃听网络流量,攻击电子邮件帐户、电子邮件服务器、备份系统或客户端。这些电子邮件甚至可能是在几年前收集的。“

攻击者操纵受保护电子邮件中的密文,并将包含自定义HTML代码的修改消息发送给原始接收者或发件人。

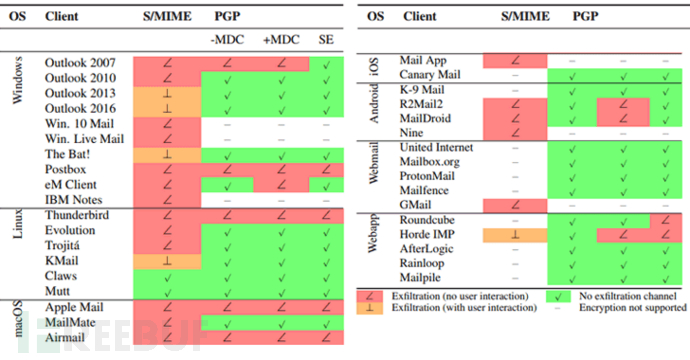

第一种被称为直接渗透的攻击技术,利用Apple Mail(针对iOS和MacOS)和Mozilla Thunderbird电子邮件客户端的漏洞。攻击者向目标用户发送一封特制电子邮件,当受害者的客户端打开并解密电子邮件时,攻击者的代码会导致应用程序将文本发送到攻击者控制的服务器,并且不会告知受害者。

直接渗滤技术可用于PGP和S / MIME。

第二种技术称为CBC / CFB小工具攻击,利用OpenPGP(CVE-2017-17688)和S / MIME(CVE-2017-17689)中的漏洞。在攻击场景中,受害者需要拥有他们的私钥,如果私钥丢失,则不能使用这些技术。

黑客将操纵的电子邮件发送给原始接收者之一或者原始发件人,新的FROM,DATE和SUBJECT字段来隐藏它,并且他可以通过隐藏操作的密文,将其隐藏在不可见的iFrame内。因此,受害者接收到攻击邮件并不会产生怀疑。

一旦受害者打开攻击邮件,被操纵的密文将被解密,同时包含一个泄露通道(如HTML超链接),将解密的铭文发送给攻击者。

CBC / CFB小工具攻击对PGP有效,研究人员观察到成功率为33%。测试结果显示,EFAIL攻击对35个测试S / MIME电子邮件客户端中的25个有效,28个测试OpenPGP客户端中的10个受到影响。

虽然有必要改变OpenPGP和S / MIME标准,以可靠地修复这些漏洞,但Apple Mail,iOS Mail和Mozilla Thunderbird的执行漏洞更严重,允许直接透露纯文本,这在技术上很容易执行。

许多安全专家低估了EFAIL攻击技术的重要性,并解释说这些攻击只能针对有问题的电子邮件客户端。

关于EFAIL 漏洞的详细细节,可以查看:https://efail.de/

*参考来源:securityaffairs、bleepingcomputer,由Andy.i编译,转载请注明来自FreeBuf.COM