5 月 1 日,Avanan 的研究人员发现 Office 365 中出现了一个名为 baseStriker 的 0-day 漏洞。攻击者可利用这个漏洞发送恶意邮件,绕过 Office 365 的账户安全机制。

baseStriker 漏洞的代码使用了不常用的 < base > HTML 标签,主要是为相对的链接建立基本 URL。开发者经常在 HTML 文档(网页)的 <head > 部分声明这个标签。

例如,某个网站可能通过以下方式声明其基本 URL:

< base href = "https://www.example.com" / >声明之后,开发者会将链接加入基本 URL 的全文中,但无需将全部代码写出来:

< img src = "/images/slider/photo-1.png" / >在底层,HTML 渲染引擎(通常是浏览器)将合并基本URL和相对路径,并附带如下内容:

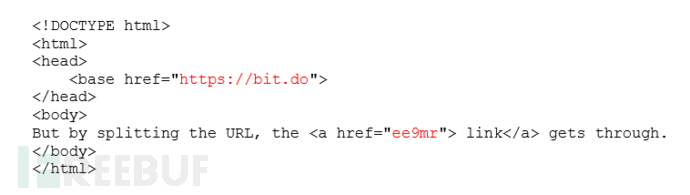

https://www.example.com/images/slider/photo-1.png问题就在于,Office 365 不支持“基本”HTML 标签。因此,攻击者只需发送一封富文本格式的邮件,Office 365 就无法扫描并检测到 URL 中隐藏的恶意软件代码。这种富文本格式邮件的结构如下:

Outlook 将正确显示链接,这意味着用户可以点击链接并进入预设的页面。但是,高级威胁防护(ATP)和 Safelinks 等 Office365 安全机制在扫描链接之前不会将基本 URL 和相对路径合并在一起,这些系统只会分开扫描每个部分。

Avanan 研究员对多种电子邮件服务都进行了测试,结果发现只有 Office 365 易受 baseStriker 攻击。

baseStriker 漏洞曝光才一周左右,研究人员就发现了相关的在野利用实例。有黑客利用这个漏洞发送网络钓鱼攻击,还能分发勒索软件、恶意软件和其他恶意内容。Avanan 已经与微软联系并报告了相关调查结果,但微软尚未反馈。

在野利用详情可参考 Avanan 的演示视频:

看不到?点这里

*参考来源:bleepingcomputer,AngelaY 编译整理,转载请注明来自 FreeBuf.COM。