0x01 起因

其中有真有假,也不乏心怀鬼胎的“放马人”。吃过晚饭后在一个论坛看到了这样一个帖子,帖子中说使用此“辅助”后,QQ上的steam账号全部被盗走,杀毒也没报。

这么厉害的吗,你已经成功引起了我的注意。{:7_192:}

决定下载下来折腾一下,看看能不能搞一波事。

0x02 分析

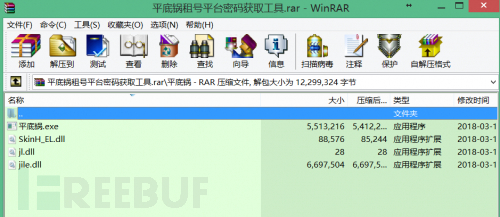

显然任何一个智商在线的黑客都知道这种软件下载后要放到虚拟机中试一试。下载的是一个压缩包,内容如下(文末会附上,便于大家测试)

解压后再虚拟机中运行主程序,发现是加了网络验证的壳子,用于过杀软。

经过我测试,此打包文件在多个杀毒引擎中竟然均显示无威胁。卧槽?

截止按照提示登陆,重头戏来了。

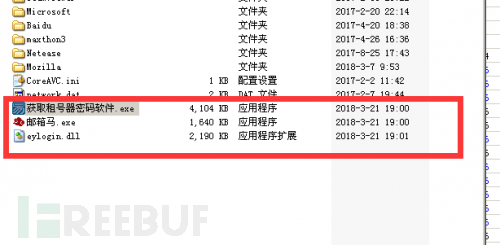

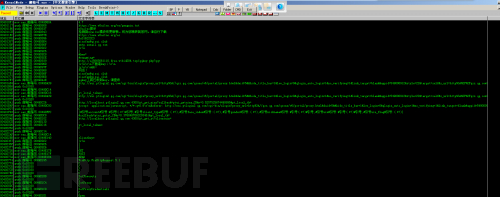

登陆后,假的程序会在

C:\Documents and Settings\Administrator\Application Data

释放如下的三个文件,并运行“获取租号器密码软件.exe”

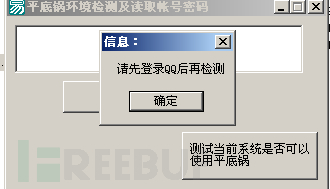

这是用秒天秒地秒空气的易语言写的非常简单的一个程序,点击右下角的按钮就会弹出提示

提示你登陆QQ才能继续...骚年,意图不要明显。可以得出,这个程序只是诱使你登陆QQ再运行真正的木马

“邮箱马”【我没改名字...这是作者自己命名的...对...就这么直白】

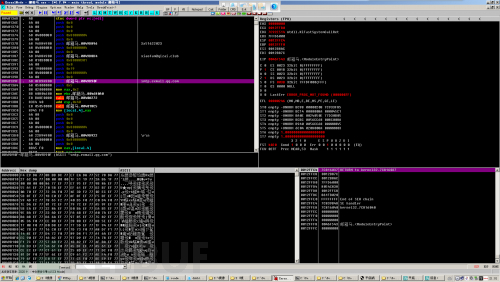

载入OD,发现这位大黑阔并没有加壳,估计压根不会

这里直接搜索程序中的“ASCII“

关键信息一目了然,非常“娱乐”的马子...

邮箱后缀为 @qizai.club ,发信服务器是腾讯的。推断出为腾讯的企业邮箱/域名邮箱。

对源码分析可知,该邮箱马的主要工作原理为

本地通过QQ空间网页版-获取cookies和网名-上传到云端进行key转换-登陆本地设置的邮箱发送给作者

0x03 溯源

到这里本地木马的粗略分析就已经结束了,我们要找找这个娱乐圈的“放马人”了。

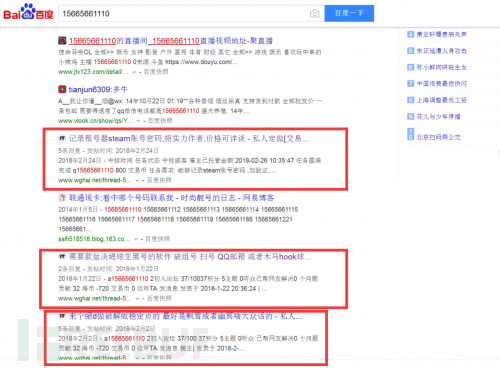

通过源码中的用于转换key网络空间url

http://a15665661110.free.wtbid204.top/qqkey.php?qq=

可知,前面的 a15665661110 为账号。在搜索引擎中进行检索,可以找到多篇“放马人”关于木马制作的交易文章。

通过帖子中的联系方式,我们找到了放马人的QQ等个人信息,到文末一并附上。

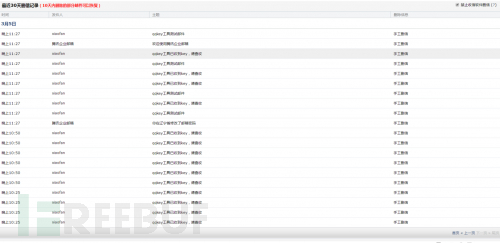

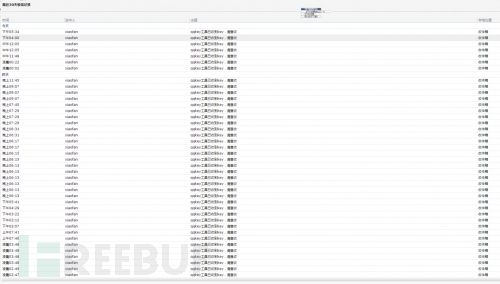

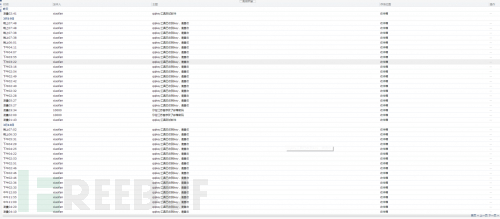

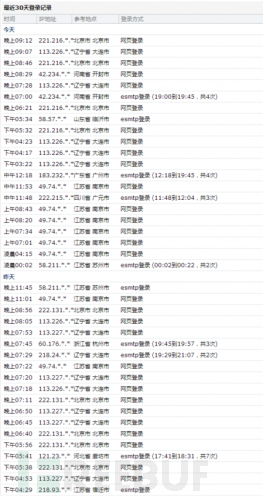

我们通过“邮箱马”中逆向获得到的信息,进行登陆邮箱。通过删除记录,我们发现作者是从3月5日晚 10:25进行的测试。并从此开始了犯错历程。期间据不完全统计中招人群遍布全国各地,人数多达上千(二货遍天下。。尤其说明提升国民安全意识是多么紧迫的一件事,建议加入小学生学习套餐)。

不在此一一列举。

收信内容如下:

0x04 曝光

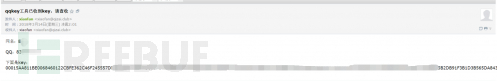

从作者留在帖子中的联系方式,我们检索到了他的QQ账号。

QQ昵称为“七仔”与木马中的后缀邮箱相同。

放马人个人信息如下

姓名:李沛鑫 QQ:1273484026 网名:七仔、a15665661110、惯性丶失忆灬 通过QQ邮箱修改密码IP为:222.94.220.94 / 180.102.171.147 / 180.102.150.52【可能是代理IP】 通过IP定位大概在江苏南京

木马样本 >>>>>点我回原文下载 (解压密码:JHAjasfasdqw!)