本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

最近,研究人员分析了 XorDDoS 僵尸网络的新行动,发现了大量 C&C 基础设施。与 2022 年的攻击行动进行比较,唯一的区别就是 C&C 服务器的配置。尽管域名未变,但攻击者已经将基础设施迁移到合法主机托管服务。

尽管很多安全厂商已经将 C&C 的域名列入黑名单,但仍然有流量流向这些恶意 IP。研究人员发现,仅 2023 年 8 月就有一千余个 XorDDoS 的 C&C 流量。

Linux XorDDoS 僵尸网络

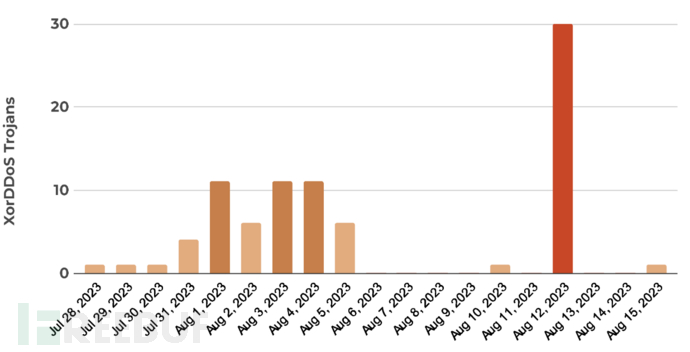

XorDDoS 会感染 Linux 设备并加入僵尸网络,攻击者可以控制这些设备实现恶意意图,例如进行 DDoS 攻击。研究人员跟踪的攻击行动从 2023 年 7 月 28 日开始,7 月 31 日到 8 月 5 日进入活跃期。经过几天的静默后,在 8 月 12 日激增式传播超过 30 个不同的恶意样本。

每日传播去重恶意样本数如下所示:

木马演化趋势

受害者扫描与失陷主机上线

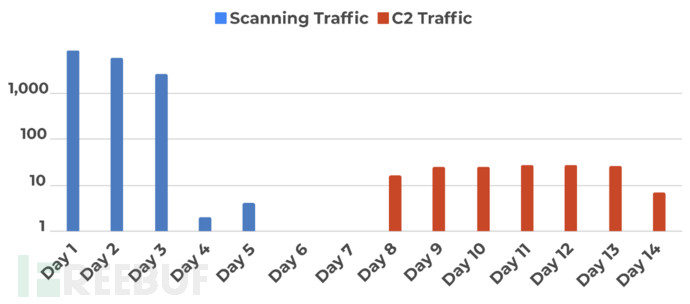

攻击者在发起攻击前通常会进行扫描,利用 HTTP 请求识别目标存在的漏洞。例如目录遍历漏洞,攻击者可以直接访问服务器中的任意文件。

多台失陷主机都接收到了对 /etc/passwd 文件的扫描请求,这些请求都发生在攻击之前,后续会进行 C&C 通联。

下图中蓝色是对失陷主机的扫描请求,红色为后续生成的 C&C 流量。最初的三天中,每天都会收到超过 1000 次扫描探测请求。后扫描量急剧下降,最终消失,最后生成稳定的 C&C 流量。

扫描与 C&C 流量

攻击者通过泄露的文件获取用户名,然后通过 SSH 暴力破解获取初始访问权限,入侵后下载植入恶意软件。

恶意软件行为分析

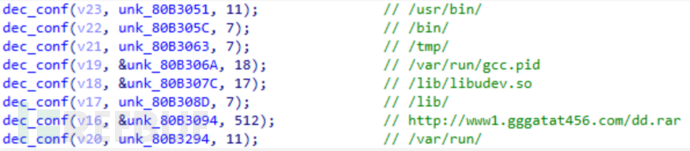

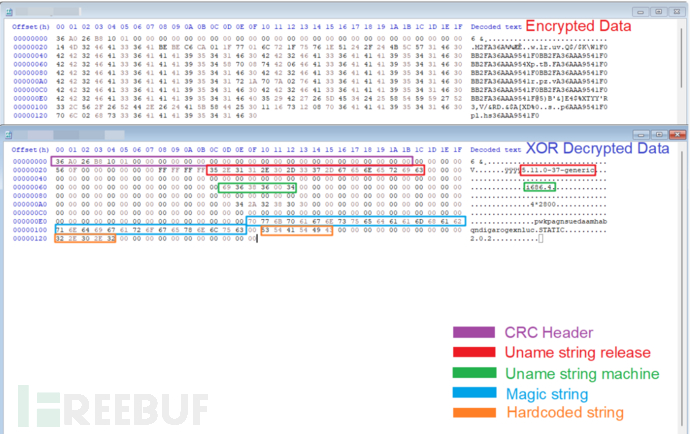

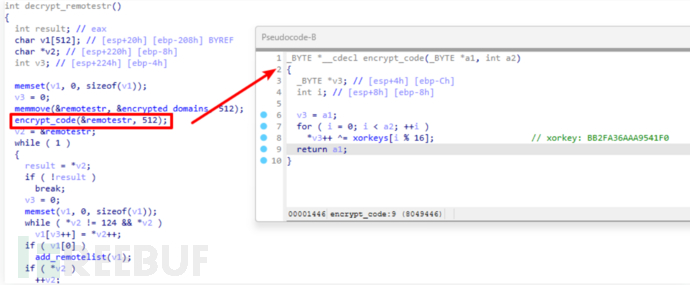

XorDDoS 会使用异或加密密钥(BB2FA36AAA9541F0)加密相关数据,如下所示为 XorDDoS 调用解密函数检索硬编码字符串。

字符串解密

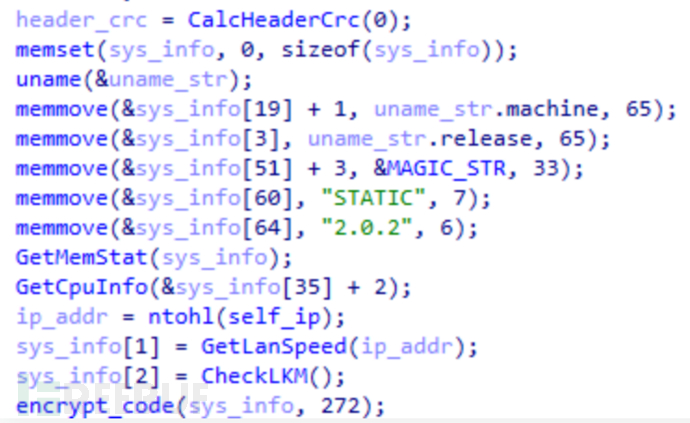

成功植入后,木马首先会收集失陷主机的基本信息。例如 MAGIC String 为 32 字节长的标识符,用于标识唯一身份。还包括 /var/run/gcc.pid 中的数据、操作系统版本、恶意软件版本、内存状态与 CPU 信息。

随后,攻击者计算相关数据的 CRC 校验码再使用异或加密密钥进行加密。如下所示,C&C 服务器会使用 CRC 校验码检测通信时发生的错误。

失陷主机相关信息

下图为窃取数据的 C&C 流量:

C&C 流量

C&C 域名硬编码在恶意软件中,XorDDoS 调用 crypto_remotestr() 函数将域名解密,如下所示:

ppp.gggatat456[.]com:53

ppp.xxxatat456[.]com:53

p5.dddgata789[.]com:53

P5.lpjulidny7[.]com:53

C&C 域名解密

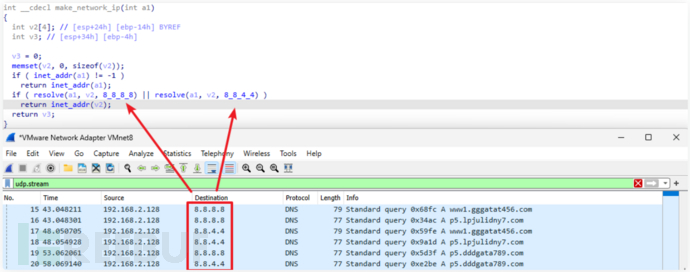

恶意软件利用 8.8.8.8 与 8.8.4.4 解析 C&C 域名对应的 IP 地址,建立连接并等待攻击者的命令:

C&C 域名解析

一旦与 C&C 服务器建立连接,攻击者就能够向客户端发送命令,如下所示:

| 命令 | 描述 |

|---|---|

| 2 | 停止 |

| 3 | 发起 DDoS 攻击 |

| 6 | 从远程服务器下载文件 |

| 7 | 上传本地文件到远程服务器 |

| 8 | 回传系统信息 |

| 9 | 获取配置文件 |

持久化

XorDDoS 通过多种方式进行持久化,通过定时任务每三分钟触发一次恶意软件执行,并配置系统启动时自动执行。

为逃避检测,攻击者将进程转变为独立于当前用户会话运行的后台服务,这样可以避免用户发出进程终止信号并将自己伪装成合法进程。

执行时 XorDDoS 会释放 ELF 可执行文件,以此进行自我复制。这些样本文件高度相似,但并不完全相同。2022 年 12 月至 2023 年 8 月,失陷主机中发现了超过 26000 个此类样本。

失陷主机分布在各个行业中:

- 半导体

- 电信

- 运输

- 金融

- 保险

- 零售

C&C 攻击基础设施

入侵失陷主机后,攻击者通过 C&C 命令控制僵尸网络。研究人员发现,攻击者注册这些恶意域名并获利已有数年之久。

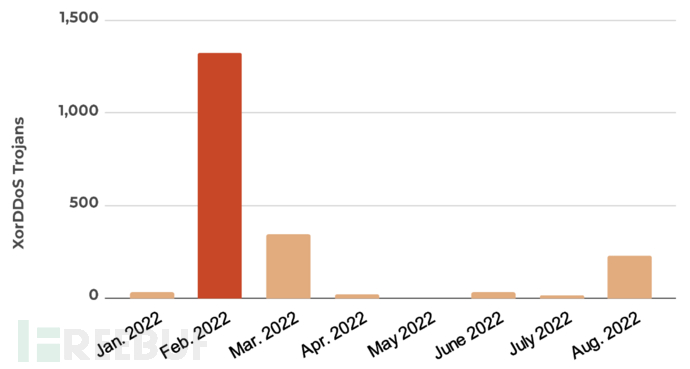

恶意域名的持有者在 2022 年也策划了另一场大规模攻击行动,如下所示:

2022 年活动趋势

攻击者在 2022 年 2 月、3 月与 8 月进行了大范围攻击,攻击方式和手段与 2023 年类似,只在攻击基础设施存在差别。

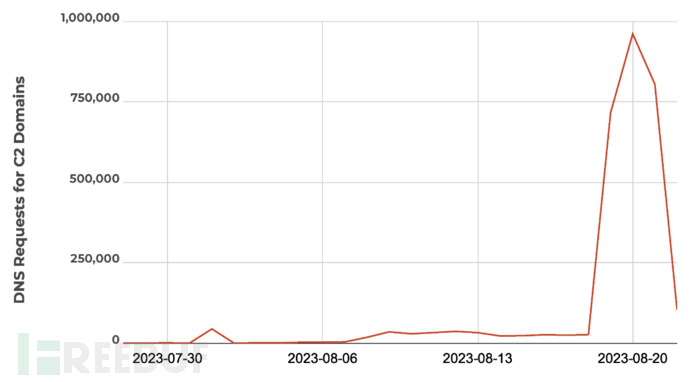

查看对 C&C 域名的请求时,发现攻击者切换了恶意域名的 IP 地址,如下所示:

域名请求趋势

8 月 8 日前,请求量仍然较低。8 月 8 日至 18 日期间,恶意软件活动明显增强,每天约有两万余次请求。从 8 月 19 日到 22 日,请求量增长了 22 倍以上。8 月 20 日出现了明显的峰值,当日请求次数突破了 96 万。

C&C 域名的解析情况如下所示:

| C&C 域名 | Nameserver | 子域名 | IP地址 | 自治系统 |

|---|---|---|---|---|

| xxxatat456[.]com | name-services[.]com | aaa.xxxatat456[.]com、b12.xxxatat456[.]com、ppp.xxxatat456[.]com、www.ppp.xxxatat456[.]com、www.xxxatat456[.]com | 142.0.138[.]41、142.0.138[.]42、142.0.138[.]43、142.0.138[.]44、142.4.106[.]73、142.4.106[.]75、192.74.236[.]33、192.74.236[.]34、192.74.236[.]35 | 54600 |

| gggatat456[.]com | name-services[.]com | aaa.gggatat456[.]com、ppp.gggatat456[.]com、www1.gggatat456[.]com、www.ppp.gggatat456[.]com | 142.0.138[.]41、142.0.138[.]42、142.0.138[.]43、142.4.106[.]73、142.4.106[.]74、142.4.106[.]75、142.4.106[.]76、192.74.236[.]33、192.74.236[.]34、192.74.236[.]35、192.74.236[.]36 | 54600 |

| lpjulidny7[.]com | domaincontrol[.]com | p0.lpjulidny7[.]com、p2.lpjulidny7[.]com、p3.lpjulidny7[.]com、p4.lpjulidny7[.]com、p5.lpjulidny7[.]com | 34.98.99[.]30 | 396982 |

| dddgata789[.]com | domaincontrol[.]com | ddd.dddgata789[.]com、p5.dddgata789[.]com |

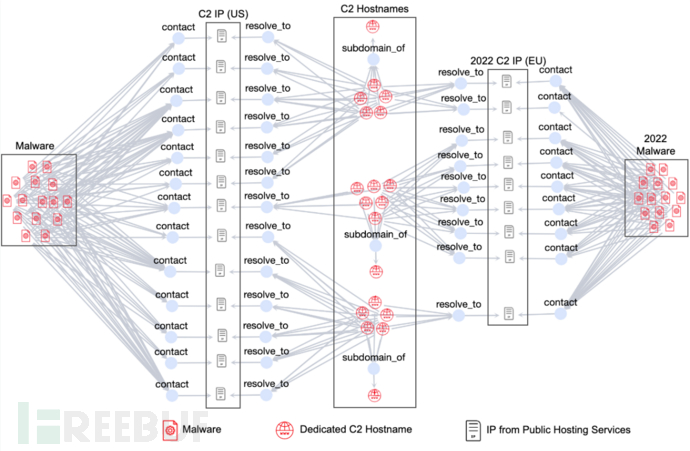

尽管许多安全厂商已经将该 C&C 域名列入黑名单,但 IP 地址并未列入黑名单。XorDDoS 的攻击基础设施如下所示,2023 年的攻击活动位于左侧,2022 年的攻击活动位于右侧。

攻击基础设施

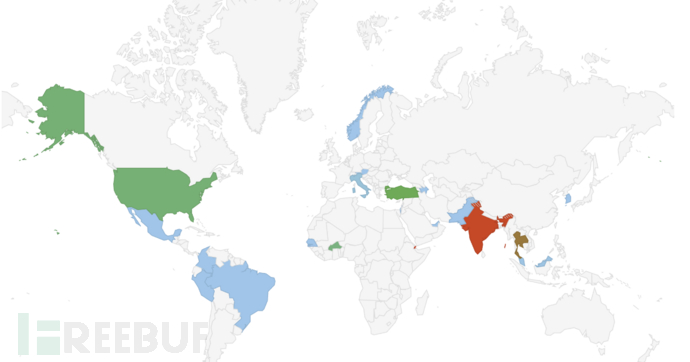

攻击流量分布

2023 年 7 月至 8 月期间,攻击者成功入侵了 21 个国家/地区的失陷主机。很大一部分攻击流量集中在非洲、南亚与东南亚,占比超过 77%。

攻击流量分布

结论

XorDDoS 在 2023 年 7 月到 8 月间进行了大规模传播,该僵尸网络攻击 Linux 设备并控制其发起 DDoS 攻击。攻击者仍然使用旧的 C&C 域名,也将服务器迁移到了新的 IP 地址上。

IOC

23.252.167[.]35

34.98.99[.]30

66.102.253[.]30

98.126.8[.]114

103.25.9[.]245

103.233.83[.]245

103.240.141[.]50

104.247.217[.]167

113.10.246[.]145

119.147.145[.]198

142.0.138[.]41

142.0.138[.]42

142.0.138[.]43

142.0.138[.]44

142.4.106[.]73

142.4.106[.]74

142.4.106[.]75

142.4.106[.]76

162.251.95[.]209

174.139.217[.]145

183.56.173[.]144

183.56.173[.]156

183.60.202[.]2

183.136.213[.]96

192.74.236[.]33

192.74.236[.]34

192.74.236[.]35

192.74.236[.]36

203.12.202[.]137

0o557[.]com

604418589[.]xyz

www.98syn[.]com

aldz[.]xyz

syn.aldz[.]xyz

p.assword[.]xyz

linux.bc5j[.]com

cdn.netflix2cdn[.]com

dddgata789[.]com

b12.dddgata789[.]com

d14.dddgata789[.]com

ddd.dddgata789[.]com

p5.dddgata789[.]com

ww.dnstells[.]com

ndns.dsaj2a[.]com

ndns.dsaj2a[.]org

gh.dsaj2a1[.]org

ndns.dsaj2a1[.]org

www.enoan2107[.]com

a381422.f3322[.]net

1107791273.f3322[.]org

aa369369.f3322[.]org

shaoqian.f3322[.]org

xlxl.f3322[.]org

cdn.finance1num[.]com

baidu.gddos[.]com

soft8.gddos[.]com

gggatat456[.]com

aaa.gggatat456[.]com

b12.gggatat456[.]com

g14.gggatat456[.]com

ppp.gggatat456[.]com

www.ppp.gggatat456[.]com

www1.gggatat456[.]com

8uc.gwd58[.]com

ww.gzcfr5axf6[.]com

www.gzcfr5axf6[.]com

ww.gzcfr5axf7[.]com

ndns.hcxiaoao[.]com

ns1.hostasa[.]org

ns2.hostasa[.]org

ns3.hostasa[.]org

ns4.hostasa[.]org

linux.jum2[.]com

lpjulidny7[.]com

p0.lpjulidny7[.]com

p2.lpjulidny7[.]com

p3.lpjulidny7[.]com

p4.lpjulidny7[.]com

p5.lpjulidny7[.]com

2w5.mc150[.]cn

ww.myserv012[.]com

nishabud[.]com

aaaaaaaaaa.re67das[.]com

ww.s9xk32a[.]com

ww.s9xk32b[.]com

ww.s9xk32c[.]com

ww.search2c[.]com

ssh.upx[.]wang

www.wangzongfacai[.]com

bb.wordpressau[.]com

bbb.wordpressau[.]com

xran[.]xyz

xxxatat456[.]com

aaa.xxxatat456[.]com

b12.xxxatat456[.]com

ppp.xxxatat456[.]com

www.ppp.xxxatat456[.]com

www.xxxatat456[.]com

x14.xxxatat456[.]com

zryl[.]online

b8c4d68755d09e9ad47e0fa14737b3d2d5ad1246de5ef1b3c794b1339d8fe9f8

265a38c6dee58f912ff82a4e7ce3a32b2a3216bffd8c971a7414432c5f66ef11

1e823ae1e8d2689f1090b09dc15dc1953fa0d3f703aec682214750b9ef8795f1

989a371948b2c50b1d45dac9b3375cbbf832623b30e41d2e04d13d2bcf76e56b

20f202d4a42096588c6a498ddb1e92f5b7531cb108fca45498ac7cd9d46b6448

9c5fc75a453276dcd479601d13593420fc53c80ad6bd911aaeb57d8da693da43

ce0268e14b9095e186d5d4fe0b3d7ced0c1cc5bd9c4823b3dfa89853ba83c94f

aeb29dc28699b899a89c990eab32c7697679f764f9f33de7d2e2dc28ea8300f5