执行摘要

WS-Discovery(Web Services Dynamic Discovery,WSD)是一种局域网内的服务发现多播协议,但是因为设备厂商的设计不当,当一个正常的IP地址发送服务发现报文时,设备也会对其进行回应,加之设备暴露在互联网上,则可被攻击者用于DDoS反射攻击。该反射攻击最早于2019年2月由百度的安全研究人员披露,从2019年下半年开始,利用其进行反射攻击的事件明显增多。A10 Networks在其研究报告[2]中提到WS-Discovery的暴露数量位居可被用于反射攻击的服务的第三位,仅次于SNMP和SSDP,高于TFTP和DNS Resolver。我们在去年[1]也对其进行了深入分析,由于WS-Discovery反射攻击危害巨大,因此,我们对WS-Discovery的暴露数量和威胁数据进行了更新,并且加入了对于绿盟国际云清洗中的DDoS告警数据的分析,以期使读者能够了解到WS-Discovery反射攻击的最新信息。

本文的关键发现如下:

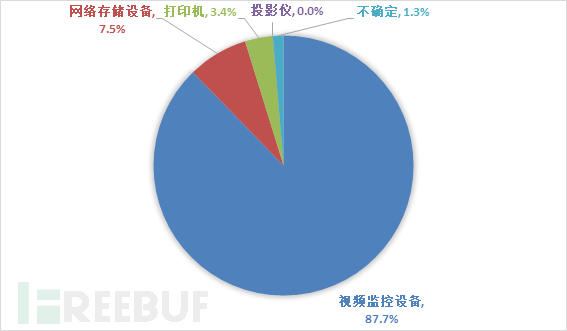

- 全球有约80万个IP开放了WS-Discovery服务,存在被利用进行DDoS攻击的风险,其中有约70万是视频监控设备,约占总量的87.7%。

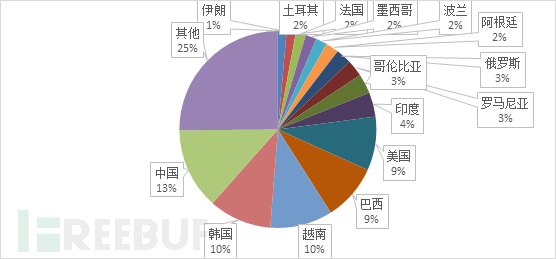

- 开放WS-Discovery服务的设备暴露数量最多的五个国家依次是中国、韩国、越南、巴西和美国。而其中的视频监控设备暴露数量,又以越南最多。

- 虽然开放WS-Discovery服务的IP近百万,但是真正参与DDoS攻击的并不多。主要原因是,大部分IP都不会对攻击者在攻击中所采用的短字节攻击载荷进行回应。去年报告中提到的三字节攻击载荷,仅有不到3万的IP进行了回应。

- 通过对DDoS告警日志中的事件、源IP和受害者进行分析,我们发现,2020年Q1,受害者数无明显变化趋势,但是3月份相比前两个月,攻击者使用开放WS-Discovery服务的IP进行反射攻击的数量有了较大幅度的增加,单日IP数最高达到了1.9万。

- 国际云清洗数据显示,共有13个国家受到过DDoS攻击,其中,巴西是受害最严重的国家,巴西的受害者IP占总数的41%。

- WS-Discovery相关的IP除参与反射攻击外,还有少量IP参与了其它多种类型的DDoS攻击。这也一定程度上说明,WS-Discovery相关的设备可能还存在其它漏洞,从而成为了僵尸网络的节点。

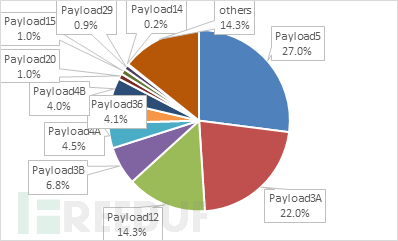

- 攻击者在进行WS-Discovery反射攻击时,通常不会采用合法的服务发现报文作为攻击载荷,而是尝试通过一些长度很短的载荷来进行攻击。在去年的报告中,出现最多的是一个三个字节的攻击载荷,约占所有攻击日志数量的三分之二。而在今年,我们发现攻击载荷呈现出了多样性,出现最多的是一个五个字节的攻击载荷,约占所有攻击日志数量的27.0%,去年的那个三个字节的攻击载荷,占比变为了22.0%,排在了第二位。

1. WS-Discovery暴露情况分析

本章我们对WS-Discovery服务的暴露情况进行了分析,采用的是绿盟威胁情报中心(NTI)在2020年3月的一轮完整测绘数据。

全球有约80万个IP开放了WS-Discovery服务,存在被利用进行DDoS攻击的风险,其中有约70万是视频监控设备,约占总量的87.7%。

与去年我们报告中的数据(2019年7月)相比,开放了WS-Discovery服务的IP数量减少了11万。从图 1.1 [①]中可以看到,视频监控设备依旧是大头,值得引起关注。

图 1.1 开放WS-Discovery服务的设备类型分布情况

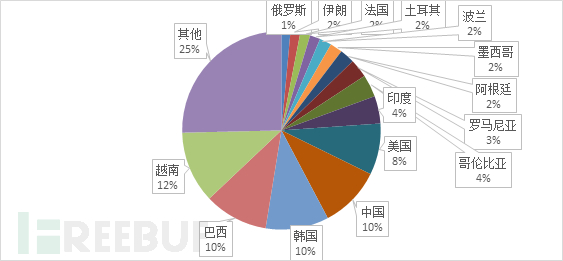

开放WS-Discovery服务的设备暴露数量最多的五个国家依次是中国、韩国、越南、巴西和美国。而其中的视频监控设备暴露数量,又以越南最多。

我们主要关注了暴露数量最多的Top 15的国家的情况,如图 1.2 所示,与去年我们报告中的数据相比,有13个国家的暴露数量出现了下降,下降数量在几千到上万不等,韩国和伊朗的暴露数量是上升的。虽然排名前五的国家没有变化,但是韩国的数量从去年的第五位上升到了第二位。图 1.3 是开放WS-Discovery服务的视频监控设备的国家分布情况,可以看到,排名前五的国家分别为越南、巴西、韩国、中国和美国。

图 1.2 开放WS-Discovery服务的设备国家分布情况

图 1.2 开放WS-Discovery服务的设备国家分布情况

图 1.3 开放WS-Discovery服务的视频监控设备的国家分布情况

图 1.3 开放WS-Discovery服务的视频监控设备的国家分布情况

2. WS-Discovery反射攻击分析

在去年报告中,我们使用绿盟威胁捕获系统中的蜜罐数据来对WS-Discovery反射攻击的趋势进行分析,而在本文中,我们将使用绿盟国际云清洗的DDoS告警数据,这在一定程度上更能反映全球DDoS攻击的真实情况。另外,我们也会通过蜜罐数据来分析攻击者的攻击手法的变化情况。

由于WS-Discovery反射攻击存在回复报文的源端口随机的现象,这对识别一个攻击是否是WS-Discovery反射攻击带来了挑战。因此,我们将绿盟威胁情报中心在第一季度五个扫描轮次的全球IP数据去重作为开放WS-Discovery服务的IP数据(193万)。然后将这些IP与DDoS告警数据中的源IP进行关联,过滤出与相关的日志。虽然设备的IP可能会变化,但是如果一个IP参与了DDoS,并且这个IP在资产库中又被识别为开放了WS-Discovery服务,那么我们认为这个IP大概率是与WS-Discovery相关的。后续我们也会通过这些IP所参与的DDoS攻击类型来说明这个假设的合理性。

在DDoS告警日志中,一共出现了5.6万个不同的源IP,占所有开放WS-Discovery服务的IP[②]的2.9%。从这个比例来看,虽然开放WS-Discovery服务的IP近百万(单轮次扫描数据),但是真正参与攻击的并不多。在去年的报告中,我们提到攻击者倾向于用3个字节的payload来发动DDoS攻击,而实际上,只有接近3万的开放WS-Discovery服务的设备会对其响应。从DDoS攻击角度来看,这些IP属于WS-Discovery中的高“价值”资产。

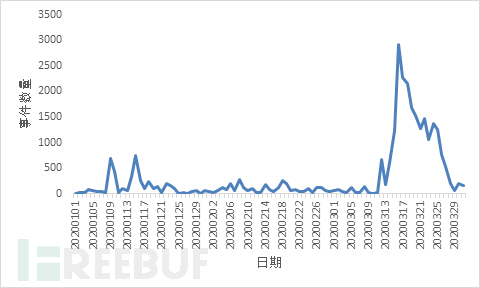

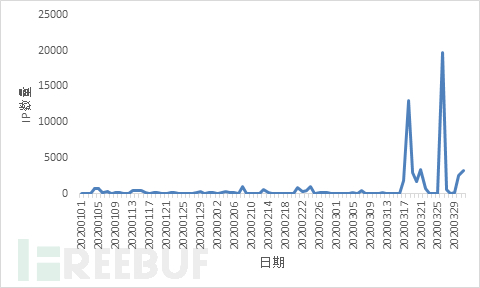

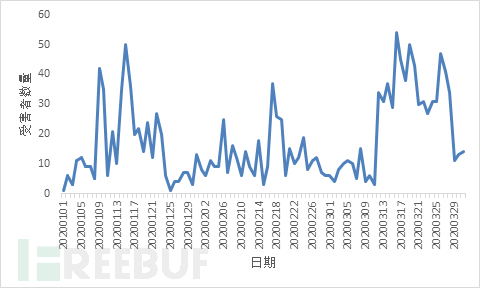

我们对告警日志中的事件[③]进行了分析,如图 2.1 所示,攻击事件在3月份明显增多。与之相对应,我们也对告警日志中的源IP进行了统计,如图 2.2 所示,与WS-Discovery相关的IP参与的攻击在三月份出现了暴增,一二月份的每日相关IP几十到几百不等,而在三月份,单日IP数最高达到了1.9万。更进一步,我们也对受害者进行了分析,如图 2.3 所示,从中可以看出,受害者数并未有明显的趋势变化。这说明,在受害者数相对稳定的情况下,攻击者使用WS-Discovery进行反射攻击的数量有了较大幅度的增加。

图 2.1 告警日志中的事件变化趋势

图 2.1 告警日志中的事件变化趋势

图 2.2 告警日志中的源IP变化趋势

图 2.2 告警日志中的源IP变化趋势

图 2.3 告警日志中的受害者变化趋势

图 2.3 告警日志中的受害者变化趋势

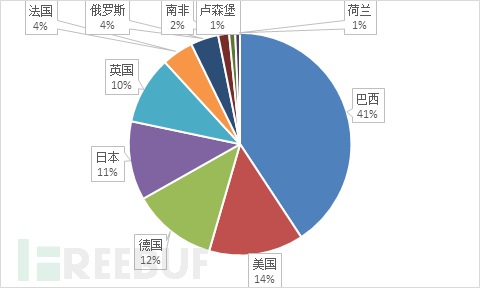

告警日志中的受害者的国家分布情况如图 2.4 所示,共有13个国家[④]受到过攻击。从图中可以看出,巴西是受害最严重的国家,巴西的受害者IP占总数的41%。

图 2.4 告警日志中的受害者的国家分布

图 2.4 告警日志中的受害者的国家分布

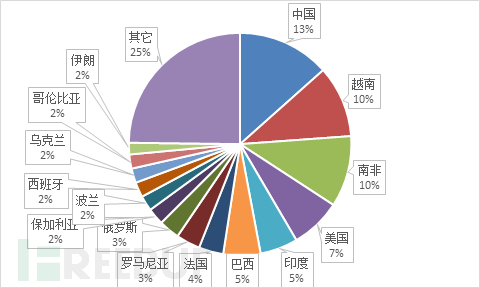

告警日志中的源IP的国家分布情况如图 2.5 所示,从中可以看出,排名前15的国家基本与图 1.2 中的开放WS-Discovery服务的设备国家分布相似,大部分国家在两个图中都出现了。参与DDoS攻击的IP数量最多的前三个国家是中国、越南和南非。

图 2.5 告警日志中的源IP的国家分布

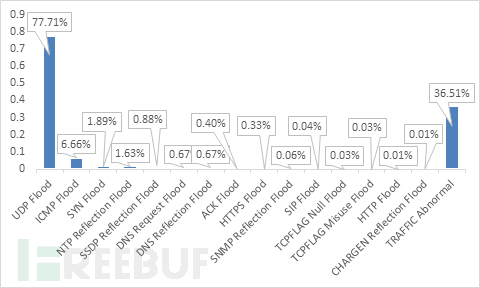

告警日志中的攻击类型分布情况如图 2.6 所示,在我们从告警日志中过滤出的5.6万个IP中,至少有77.7%的IP确定参与了UDP反射攻击。TRAFFIC Abnormal对应反射包源端口变化等不易判定攻击类型的情况,我们推断其大概率也与反射攻击有关。需要说明的是,一个IP有可能参与多种类型的DDoS攻击。从中也可以看出,除了UDP Flood和TRAFFIC Abnormal类型外,其它的DDoS攻击类型都很少,这也说明,我们的数据选择逻辑是可信的,通过这样的分析,可以反映WS-Discovery反射攻击的情况。其它多种攻击类型的出现也一定程度上说明,WS-Discovery相关的设备可能还存在其它漏洞,从而成为了僵尸网络的节点,这一发现需引起关注。

图 2.6 告警日志中的攻击类型分布

绿盟威胁捕获系统捕获的WS-Discovery反射攻击的payload占比情况如图 2.7 所示。与去年相比,payload呈现出了多样性,去年报告中的payload3(对应本文的payload3A)也出现了变种,payload3A和payload3B的第二个字节不同,一个是“:”(对应十六进制0x3A),一个是“0xAA”。去年报告中payload3A占比为67.2%,今年变为了22.0%,排名第二。

图 2.7 绿盟威胁捕获系统捕获的WS-Discovery反射攻击的payload占比情况

3. 小结

由于我们已经在去年的报告[1]中对WS-Discovery进行了详细介绍,所以本文重点从互联网暴露情况和国际云清洗中的威胁角度进行了分析,最后,借助绿盟威胁捕获系统的蜜罐数据对攻击者的攻击手法的变化情况进行了分析。

作为安全厂商

(1)可以在扫描类产品中加入WS-Discovery扫描能力,及时发现客户网络中存在的安全隐患。

(2)可以在防护类产品中加入对于WS-Discovery的流量检测能力,及时发现客户网络中存在的安全威胁。对于WS-Discovery反射攻击报文的源端口可能不是3702的情况,在发生DDoS反射攻击时,除了面向源端口进行流量控制策略外,还需要对报文特征进行检测。也可以关联开放WS-Discovery服务的IP的威胁情报,阻断命中的源IP的报文。

作为设备开发商,在对WS-Discovery服务发现报文进行回应时,检查该报文的源IP是否是多播地址,如果不是多播地址的话,则不做回应。这样的话,WS-Discovery服务、SSDP服务被利用发起反射攻击的难度将大大增加。

作为电信运营商

需遵循BCP38网络入口过滤。

作为监管部门

(1) 对于网络中的WS-Discovery威胁进行监控,发现问题进行通报。

(2) 推动设备中WS-Discovery功能的安全评估,如设备不满足相关要求,禁止设备上市等。

作为设备用户

(1) 如无需要,关闭设备的WS-Discovery发现功能。

(2) 尽量将开放WS-Discovery服务的设备部署在局域网中,这样可以增大设备被利用的难度。

(3) 如果需要将开放WS-Discovery服务的设备部署在公网上,则在设备之前部署路由器(利用NAT能力)或防护类安全设备(如防火墙),控制外部IP对于设备的访问。

作为有DDoS防护需求的用户,购买具备WS-Discovery反射攻击防护能力的安全厂商的DDoS防护产品。如已购买,并且产品支持应用层特征的自定义,可以在封禁3702源端口的基础上,加入相应的特征规则。

参考文献

[1] WS-Discovery反射攻击深度分析,https://www.freebuf.com/column/215983.html

[2] The State of DDoS Weapons, Q4 2019,https://www.a10networks.com/marketing-comms/reports/state-ddos-weapons/