日益猛烈的网络攻击让人们普遍意识到网络安全的重要性。而 Stunx 震网病毒之后频繁发生的针对关键基础设施的网络攻击,让硬件以及数据相关的危险。但是,目前的趋势是,互联网可访问的工业控制系统(ICS)数量每年都在增加,这也让 ICS 暴露于更大的网络安全风险之中。

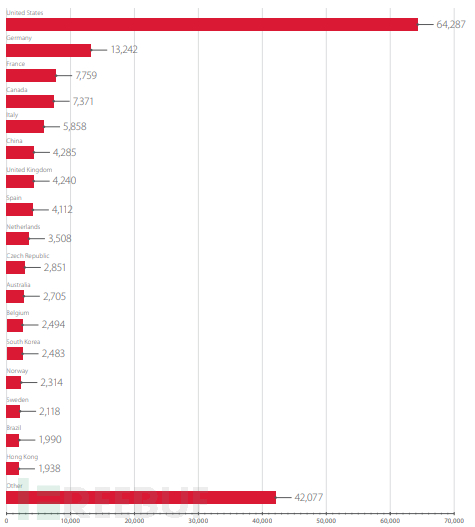

国外安全公司 Positive Technologies 针对关键基础设施进行了一项调查,结果显示:美国、德国、中国、法国和加拿大等先进工业国家拥有最多的互联网 ICS 组件,用于工厂、运输、电站等其他设施。在检测到的 176532 个可联网访问的 ICS 组件中,约 42% 在美国,比 2016 年增加了10%(从 50,795 增加到 64,287)。德国以 13,242 的数目连续第二年排名第二,而其 2016 年的互联网 ICS 组件数量为 12542。

联网 ICS 组件地域分布

漏洞情况

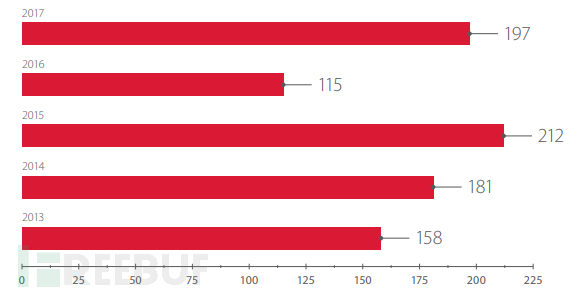

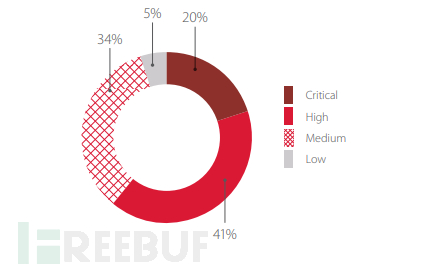

调查显示,ICS 组件中的漏洞越来越多。 2017年主要供应商报告的漏洞数量为197个,而 2016 年只有115个。其中一半以上的漏洞级别为严重或高危。2017 年存在漏洞的 ICS网络设备中,交换机、接口转换器和网关占很大一部分。

ICS 组件中每年曝出的新漏洞

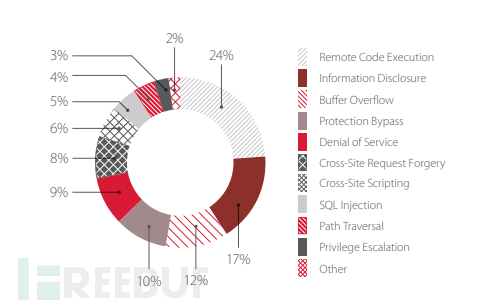

2017 年,ICS 组件中最常见的漏洞类型是信息披露、远程代码执行和缓冲区溢出。严重和高危级别的漏洞占一半以上。

2017 年 ICS 组件漏洞类型分布

漏洞严重级别

大多数报告的 ICS 漏洞可以被远程利用,而黑客则不需要以某种方式获得特权就能直接访问目标系统。

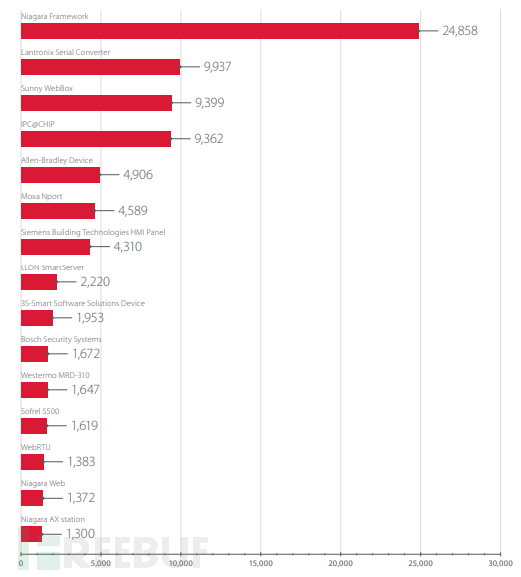

PT研究团队还指出,日益增多的互联网访问 ICS 组件实际上属于网络设备。例如,在 2017 年,Lantronix 和 Moxa 接口转换器的数量占检测组件的 12.86%,高于 2016 年的 5.06%。虽然很多人认为这些转换器相对不太重要,但对于黑客来说却可能非常有用。

互联网上可访问的 ICS 组件中,最常用的软件是 Niagara Framework 组件,可以连接并实现对空调、电源、电信、警报、照明、安全摄像机和其他重要基建系统的管理控制。这类软件经常存在漏洞,不但有专家发布过漏洞 POC,还有很多疯狂的在野攻击实例。

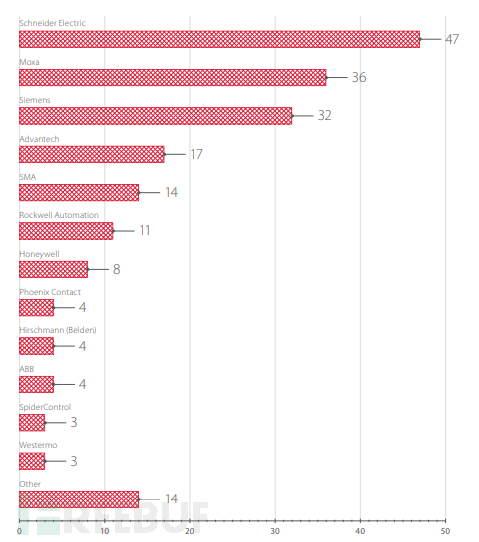

厂商漏洞情况

就2017年公开披露的漏洞数量而言,2016 年占第一的西门子已经回落到第二位。施耐德电气 ICS 产品中披露的 47 个漏洞几乎是 2016 年数量(仅 5 个)的 10 倍。 2017年,Moxa的漏洞也增加到 36 个,是 2016 年(18个)的两倍。

PT 公司 ICS 安全主管弗拉基米尔•纳扎罗夫(Vladimir Nazarov)表示:

尽管发生了大量的安全事件,发布了大量报告,也进行了大规模的监管工作。但整体而言,工业系统并不比十年前更安全。 如今,任何人都可以上网查找易受攻击的建筑系统、数据中心、变电站和制造设备。一旦发生 ICS攻击,不仅仅可能导致停电或生产延误,还可能危及生命安全。因此,在编写第一行代码之前,开发人员就必须设计必要的安全机制来保证ICS组件的安全,这非常重要。如果这些机制过时,还需要及时进行现代化改造。

为了提高ICS安全性,企业组织可以采取的基本措施包括:

(1)将运营网络与企业局域网和外部网络(如互联网)分离开来;

(2)及时安装安全更新;

(3)定期审计 ICS 网络的安全性,以识别潜在的攻击向量。

*参考来源:infosecurity,PT 报告,AngelaY 编译整理,转载请注明来自 FreeBuf.COM