概述

近日,奇安信病毒响应中心在日常黑产挖掘过程中发现一款之前从未被披露过,免杀并至少活跃了一年的安卓木马架构,作者疑似具有中文背景,在华语地区灰黑产圈子中广泛贩卖并使用,影响面从东亚一直蔓延到东南亚,数万台安卓手机沦为肉鸡。由于该远控内部代号为TXBOX,故我们将该远控框架命名为Project TKBOX。

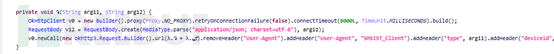

为该APK样本较为轻量化,免杀效果很好。功能主要为短信管理、联系人信息、DDoS攻击,目前摄像头管理等其他功能正在开发中。木马运行后会伪装成正常程序,打开配置好的网页,收集用户信息,向远程服务器发起连接,等待后续指令。

2020年7月份时,我们曾发过一篇名为《黑产新“基建”:沉淀在上游的“虚拟身份”制造机》介绍了目前华语黑产安卓小型木马的发展趋势,本文可以当作是该黑产脉络的补充拓展。随着越来越多的应用、游戏支持话费支付,我们认为此类木马在未来几年中仍会保持相当健壮的活力。

样本分析

MD5 | 类型 |

2b6cd6e6bf42ee6bed023d52d1dd056d | APK文件 |

样本图标如下:

运行后的界面如下:

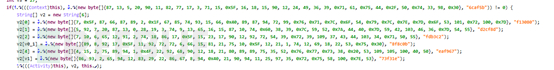

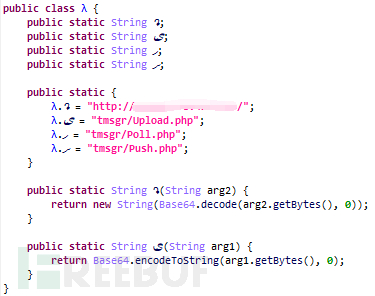

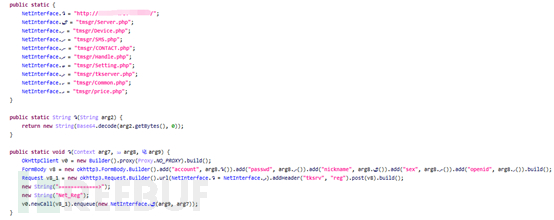

登录按钮并没有对应的功能,故我们判断该样本为测试样本。样本中的字符串都经过了加密。

对应的解密算法如下:

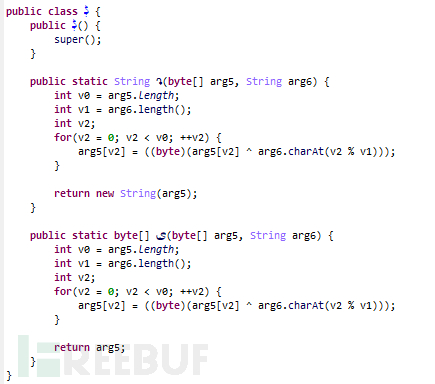

获取联系人管理、拨号、查看发送短信等权限。

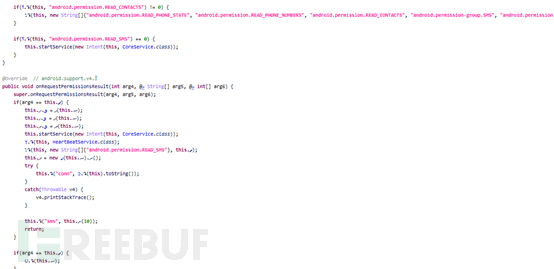

成功获取权限后收集本机信息如:phoneNumber、deviceid、Uid、Mode等,将其作为Http头发送到远程服务器上,其中User-Agent字段对应的值为“SMSIST_Client“。

C2配置如下:

发送心跳包。

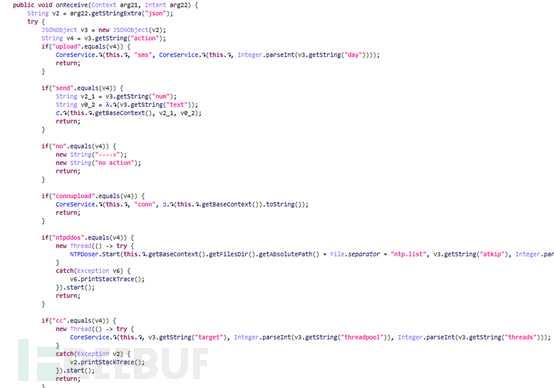

具体的远控功能在CoreService服务中。

具体功能如下:

指令 | 功能 |

Upload | 收集本机短信和联系人并上传到服务器上 |

Send | 向指定的电话号码发送指定的信息、修改QQ密码 |

No | 无动作 |

connupload | 上传本机信息 |

Ntpddos | 向指定服务器发起DDoS攻击 |

CC | 向指定服务器发起CC攻击 |

Stop | 自销毁 |

值得一提的是发起DDoS攻击时使用的是开源项目NTP Doser,攻击者将其编译成so文件作为模块调用。

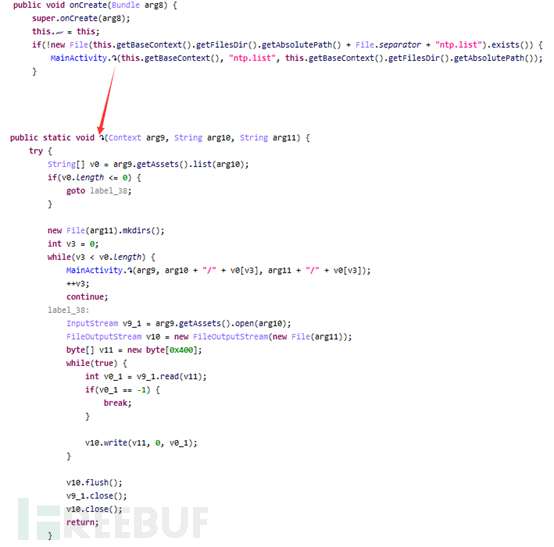

Apk在启动时会初始化内置的ntp.list

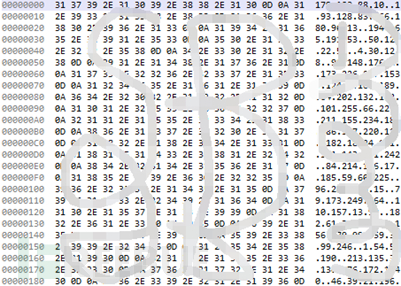

Ntp.list内容如下:

包含ntp服务器列表用于发起DDoS攻击。

关联分析

基于奇安信大数据关联平台,我们找到了Project TKBOX项目实际投递的payload,图标如下:

打开app后会跳转到指定的网站掩人耳目,内容如下:

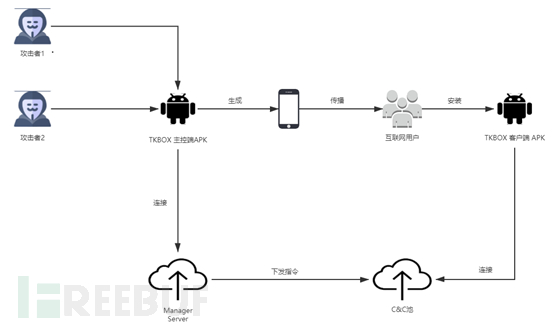

经过深入挖掘我们找到TKBOX的主控端

主要用于管理、生成小马。

主控端的网络架构与小马的架构类似,功能有所增加。

大致的网络结构如下:

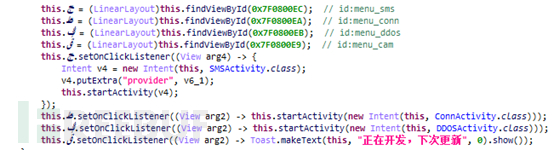

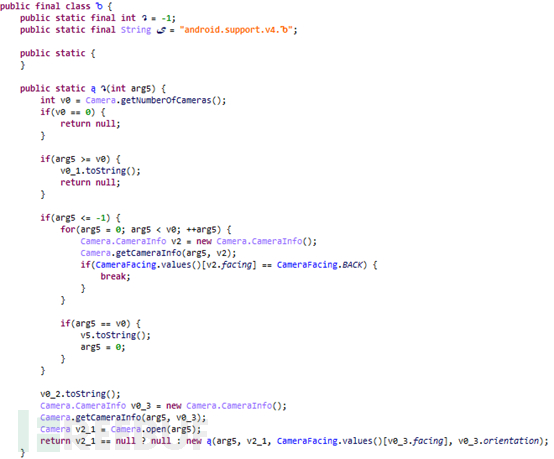

除此之外我们还观察到TKBOX有些功能还在开发中。

新开发的功能很有可能与摄像头有关。

总结

安卓小马轻量化的普及给目前杀软的查杀能力提出了新的挑战,同时也是考验各家厂商对于黑产新框架,新模式的挖掘和预警能力。奇安信病毒响应中心会持续走在全球移动安全研究的前沿,第一时间追踪分析最新的移动安全事件、对国内移动相关的黑灰产攻击进行深入挖掘和跟踪,为维护我国网络安全砥砺前行。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该样本进行精确检测。

IOC

文件Hash

2b6cd6e6bf42ee6bed023d52d1dd056d